UDP Flooding攻击也是基于传输层的UDP协议来实现的,但与TCP协议不同的是,UDP协议是面向无连接的,即客户端和服务端之间直接进行通信,无需建立连接。因此恶意攻击者利用UDP协议面向无连接的特点,发送大量恶意的UDP数据包攻击目标网络带宽,造成网络拥堵,并且基于UDP协议的应用层协议的种类也非常多,对于UDP Flooding攻击的防御也相对比较困难。

本次UDP Flooding安全测试的环境是基于TCP SYN Flooding安全测试的环境,测试工具还是使用hping3工具实现基于UDP 协议的拒绝服务攻击。

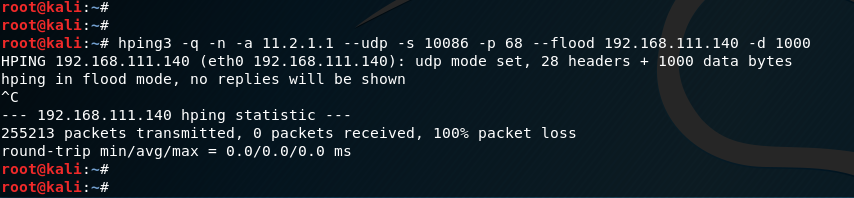

在kali linux主机上进行UDP Flooding安全测试:

Hping3工具中:

-a选项表示指定伪造的源ip地址

--udp选项表示进行UDP Flooding攻击

-s选项表示源端口

-p选项表示目标服务开放的服务端口

--flood选项表示指定进行泛洪攻击

-d选项表示指定UDP Flooding泛洪攻击的数据包大小,上图中指定了1000字节大小

在目标主机上通过wireshark工具抓包分析:

在wireshark工具抓取到的数据包中,源和目的封装的ip地址,源端口号和目的端口号,是我们在kali linux主机上进行测试时所指定的,但是数据包的大小好像并不是我们所指定的1000字节,而是1042字节,这多出来的42字节的数据是怎么来的呢?

这是因为hping3工具在进行UDP Flooding攻击时发送伪造的数据包是基于UDP协议的BOOTP协议,多出来的42字节其实是BOOTP协议封装的首部。

查看wireshark工具的BOOTP协议数据包的封装结构:

Malformed Packet表示异常的数据包,也就是说wireshark已经检测到了BOOTP协议的数据包是有问题的。

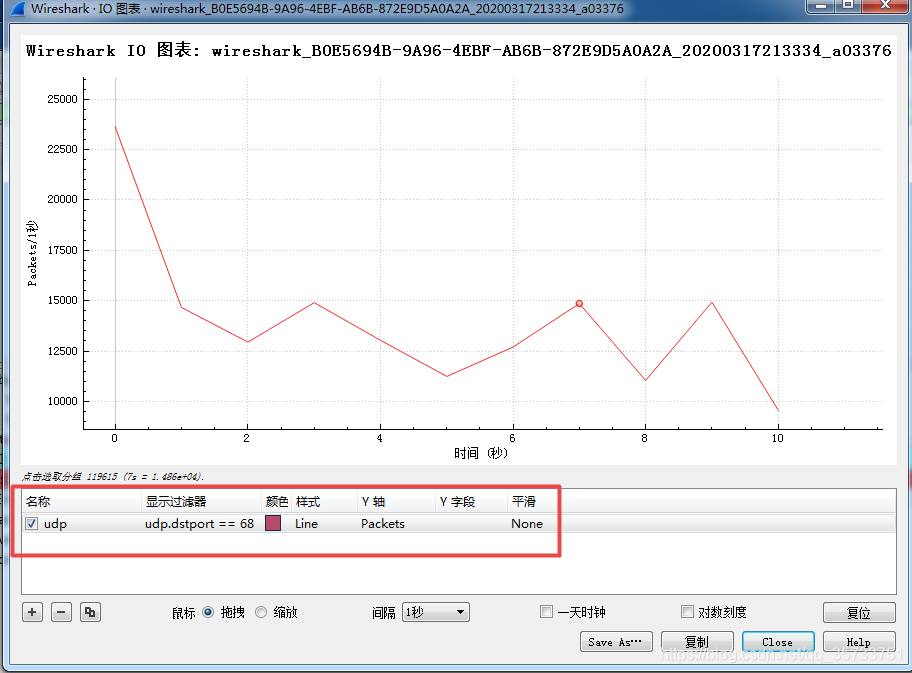

为了更好的分析wireshark抓取到的流量,可以使用I/O流量图表功能,选择wireshark:统计 ---> I/O图表:

在名称中填写我们要抓取到的udp,然后在显示过滤器一栏中输入对数据包进行过滤,然后进行应用,图标中红色线则表示BOOTP协议的数据包流量走势,I/O图表中表现更为直观。