2018-2019-2 20165325 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

实验内容(概要)

1 各种搜索技巧的应用;

2 DNS IP注册信息的查询;

3 基本的扫描技术

主机发现、端口扫描、OS及服务版本探测、具体服务的查点;

4 漏洞扫描

要求会扫,会看报告,会查漏洞说明,会修补漏洞。

实验步骤

1 各种搜索技巧的应用;

1.1 搜索引擎查ip地址

在百度输入:IP地址查询,即可找到网址:http://www.ip138.com/

实践结果如上。

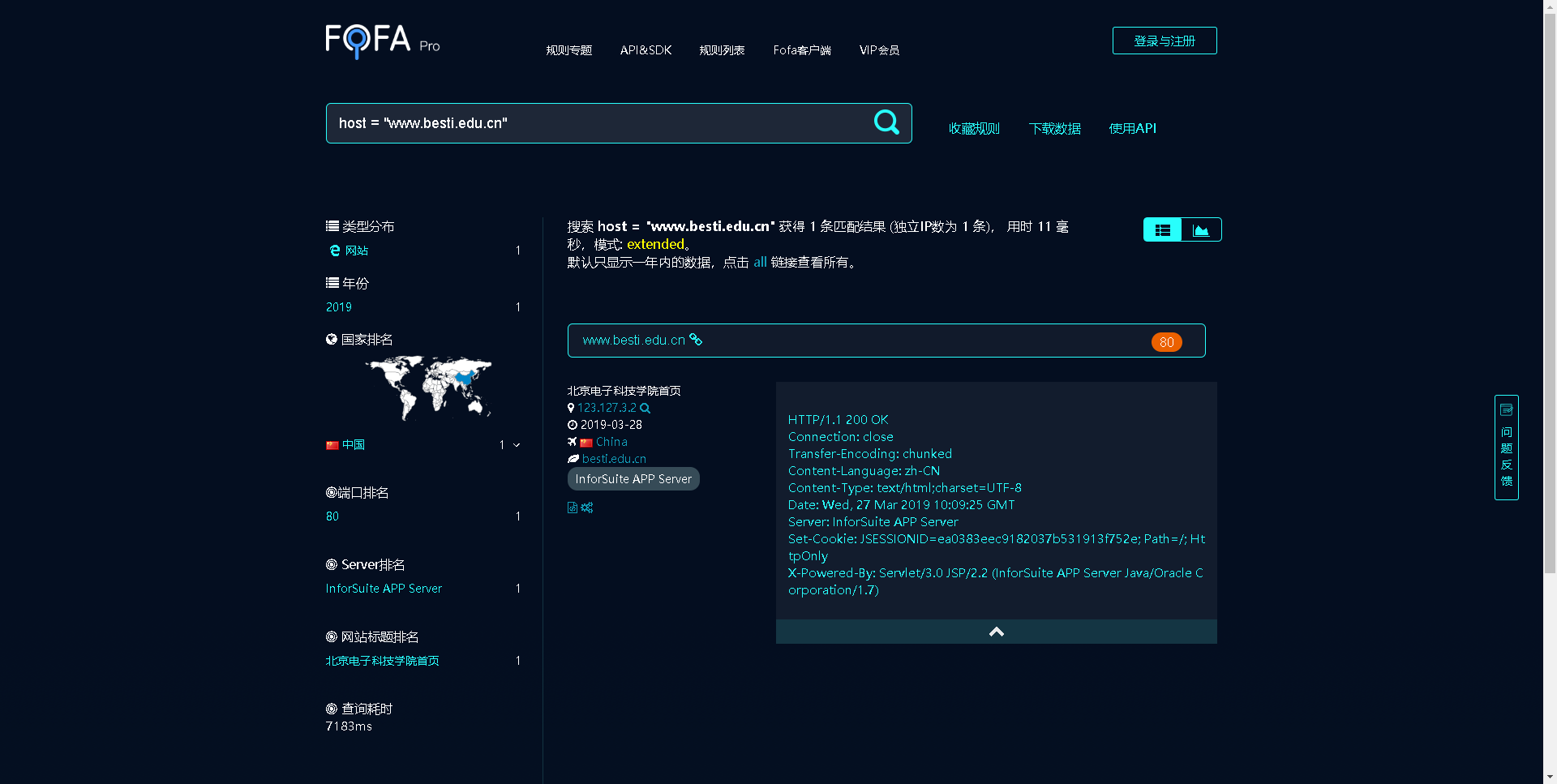

1.2 fofa.so的使用

FOFA是白帽汇推出的一款网络空间资产搜索引擎。它能够帮助用户迅速进行网络资产匹配、加快后续工作进程。例如进行漏洞影响范围分析、应用分布统计、应用流行度排名统计等。

网址:https://fofa.so

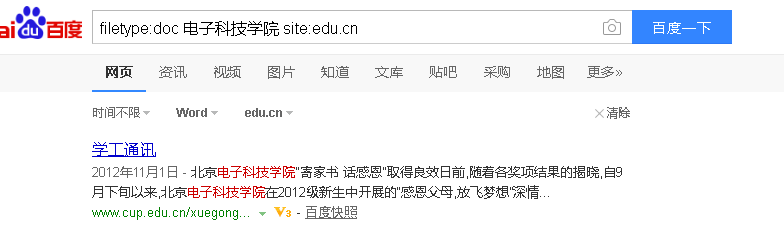

1.3 百度寻找特定类型的文件

语法易懂:

1.4 天眼查的使用

很牛逼了,充会员以后能看到不少的信息。我觉得作为信息收集已经很厉害了。

2 DNS IP注册信息的查询

2.1 whois的使用

在msf中输入:whois baidu.com

在msf中输入whois www.baidu.com和whois www.besti.edu.cn都失败了。

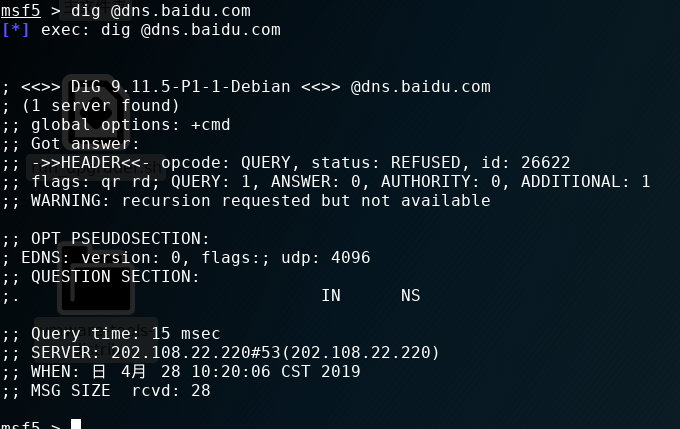

2.2 dig的使用

在msf中输入:dig @dns.baidu.com

参考用法

dig www.baidu.com +short //获取域名对应IP的精简答案

dig www.baidu.com CNAME //查看各种记录情况

dig www.baidu.com CNAME +short //结合效果

dig -f /tmp/domain //查询大量域名的ip

dig www.baidu.com +trace //追踪DNS解析

dig -x 115.239.211.112 //查看ptr记录2.3 nslookup使用

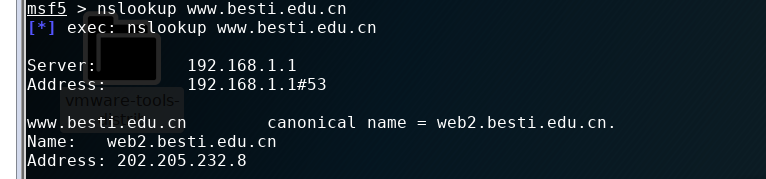

在msf中输入:nslookup www.besti.edu.cn

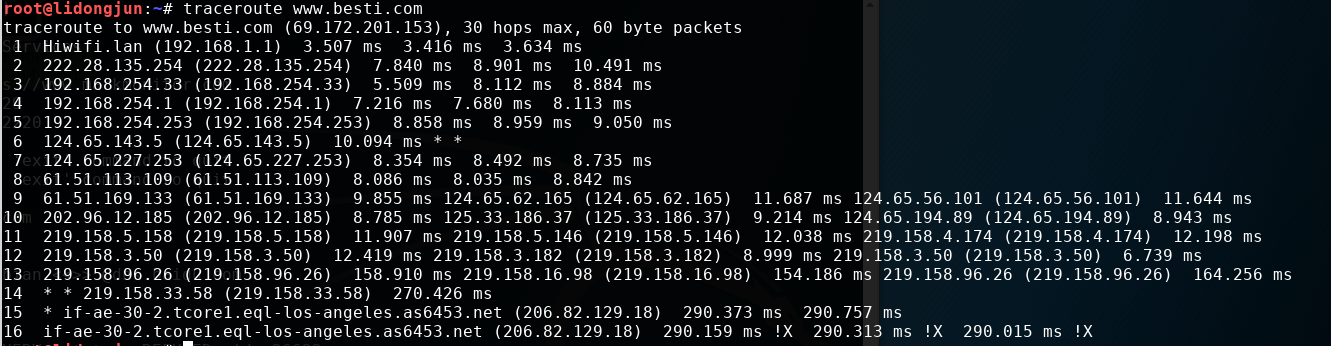

2.4 Traceroute–路由跟踪——探测网络路由路径,可用于确定网络拓扑

我的理解是他找到了从我当前路由器到besti的所有的网关地址。并且标注了ip和延迟,但是为什么后面有1个节点三个ip的情况呢?意思是有三种可选择的路径吗?

3.基本的扫描技术应用

3.1 主机发现

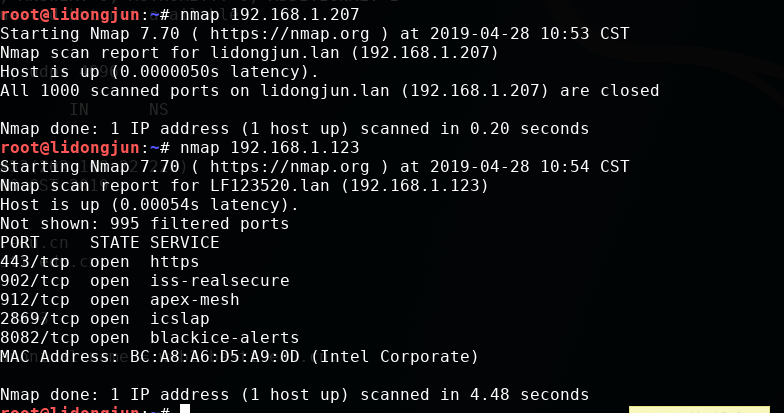

使用命令nmap 192.168.1.207只扫描一个本机一个网络

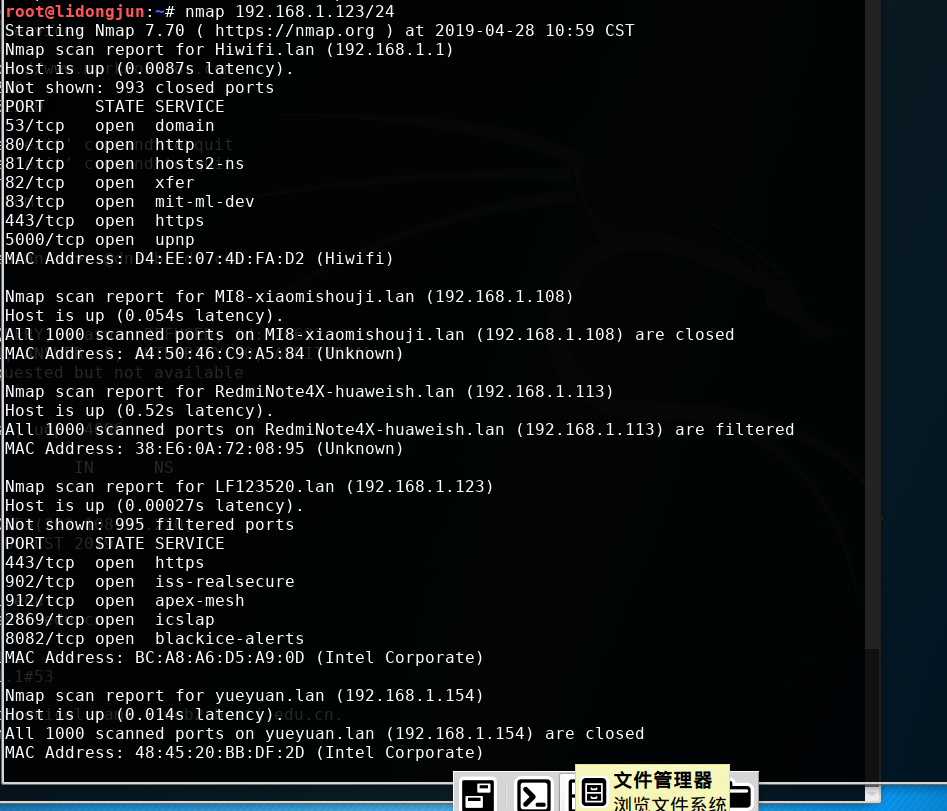

加入/24之后扫描整个网段

这下发现我之前有一篇博客在win里面做的都没什么用处了,nmap一个命令就能实现。(而且还写有端口开放的信息)

使用命令nmap 192.168.1.1-100

结果如下:

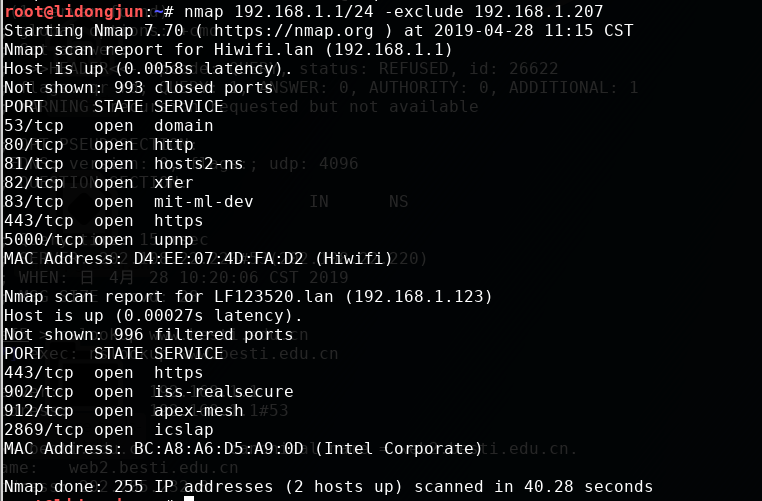

使用-exclude除去某一个IP地址,一般是本机。

3.2 端口扫描

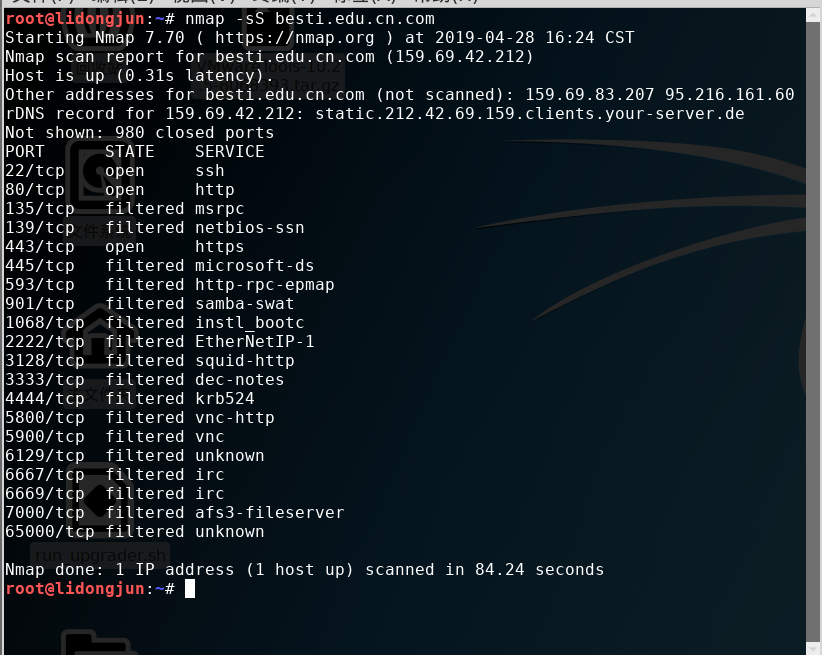

半开放扫描:nmap -sS besti.edu.cn.com

同学的博客里面有说这个(同样的操作)不成功的,我猜想可能是网络的问题。

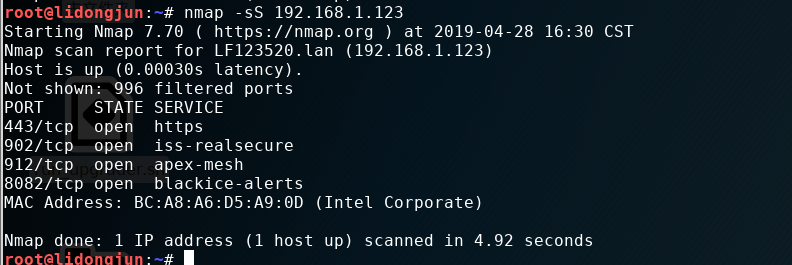

主机扫描nmap -sS 192.168.1.123

能看见相应的有哪些端口开放。

寻找目标主机打开的UDP端口:nmap -sU 192.168.1.123

它不需要发送任何的SYN包,因为这种技术是针对UDP端口的。UDP扫描发送UDP数据包到目标主机,并等待响应,如果返回ICMP不可达的错误消息,说明端口是关闭的,如果得到正确的适当的回应,说明端口是开放的。

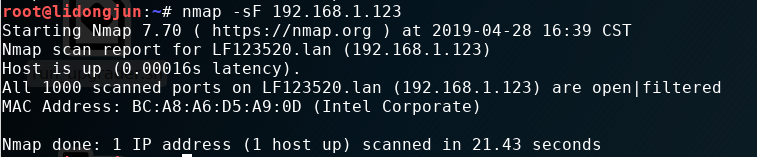

FIN scan (sF)扫描:nmap -sF 192.168.1.123

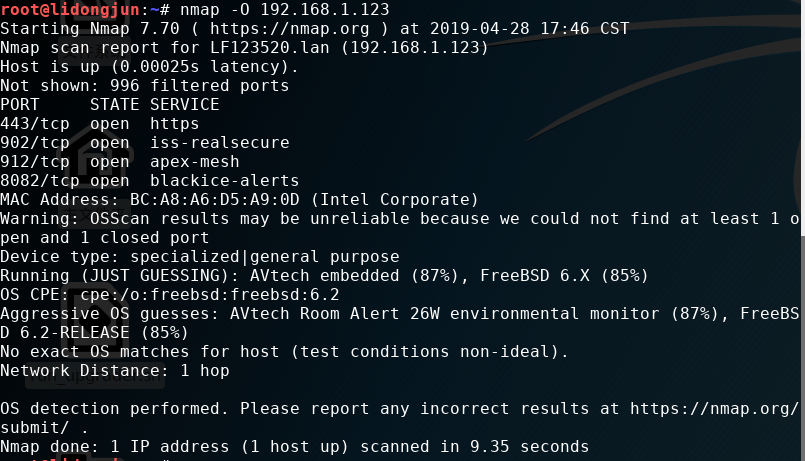

3.3 OS及服务版本探测

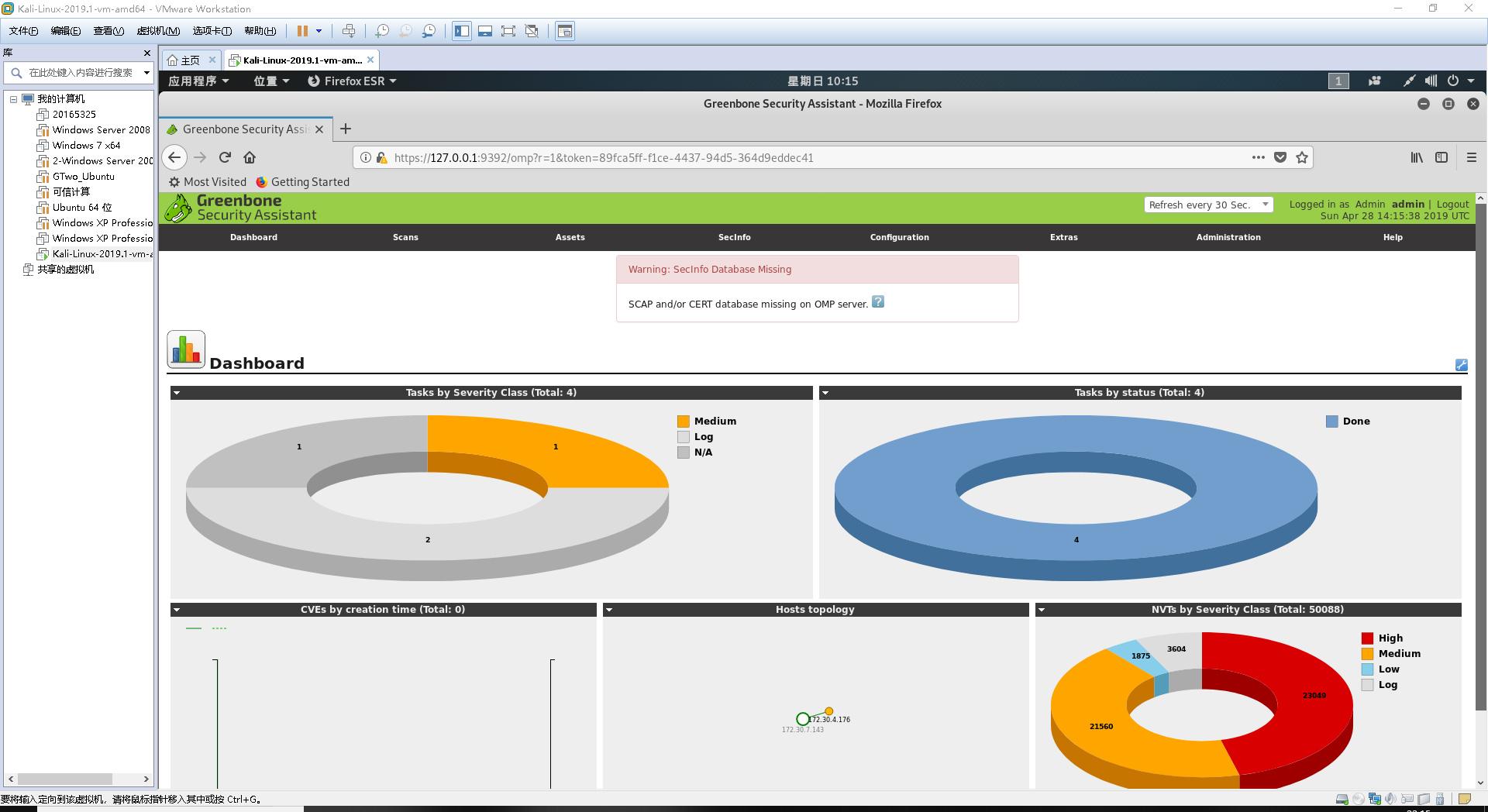

4.漏洞扫描——安装OpenVAS

这一部我直接拷贝了同学的虚拟机,可以直接打卡,如果没有安装,可以参考:

apt-get update

apt-get dist-upgrade

apt-get install openvas

openvas-setup

登录之后的进行配置,就能进行扫描,为了实验效果,我关闭了防火墙。扫描以后的结果如图所示

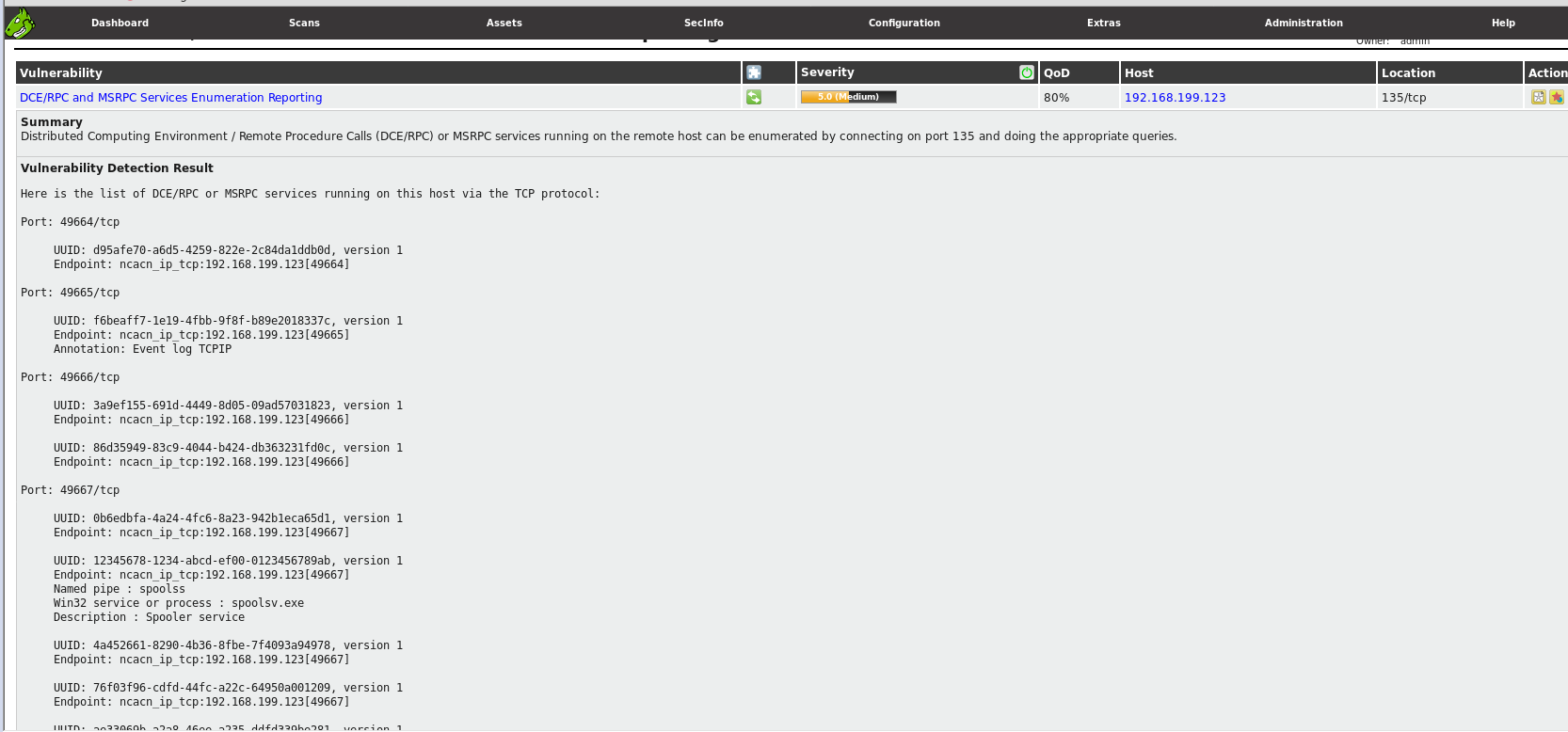

这是一个关于DCE/RPC或MSRPC服务的报表,结论是

An attacker may use this fact to gain more knowledge about the remote host.攻击者可能使用这些端口来获取远程计算机的一些信息。