2018-2019-2 20165331《网络对抗技术》Exp6 信息搜集与漏洞扫描

实验收获与感想

本次实验中,我学习了信息搜集的最基础技能与常用工具的使用方法并使用一些工具对此进行了实践,这次实验解决了我在上次实验里提到的问题:“本次实验中所借助的漏洞都是第三方已经整理好的”,我学会了如何主动搜寻漏洞、靶机信息等。但是直接获取到的信息往往是多而杂的,还需要学会对此进行整理,才能找到我们所需的信息并组织攻击。

哪些组织负责DNS,IP的管理

- 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。

- 全球一共有5个地区性注册机构:ARIN主要负责北美地区业务,RIPE主要负责欧洲地区业务,APNIC主要负责亚太地区业务,LACNIC主要负责拉丁美洲美洲业务,AfriNIC负责非洲地区业务。

什么是3R信息

是指三个以字母“r”开头的单词:注册人(Registrant),注册商(Registrar),官方注册局(Registry)。

评价下扫描结果的准确性

详见报告。感觉准确度还是比较高的。

实验流程

Ⅰ信息搜集

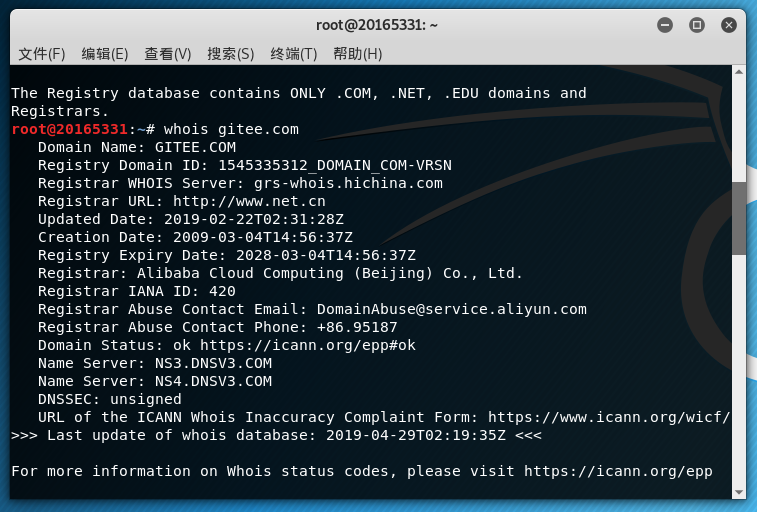

(1)首先尝试通过DNS和IP挖掘目标网站的信息。这里使用的第一个命令是whois + 域名,用于查询域名注册信息。在这里我查询的是gitee.com

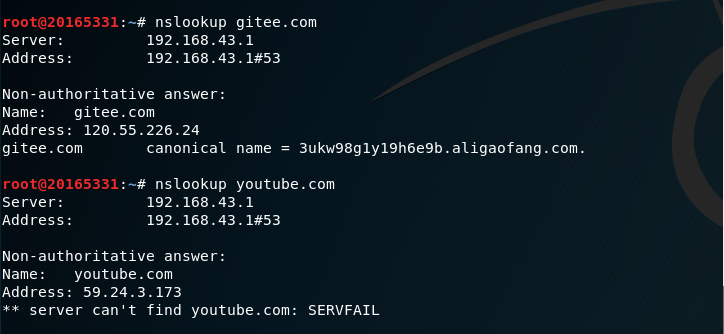

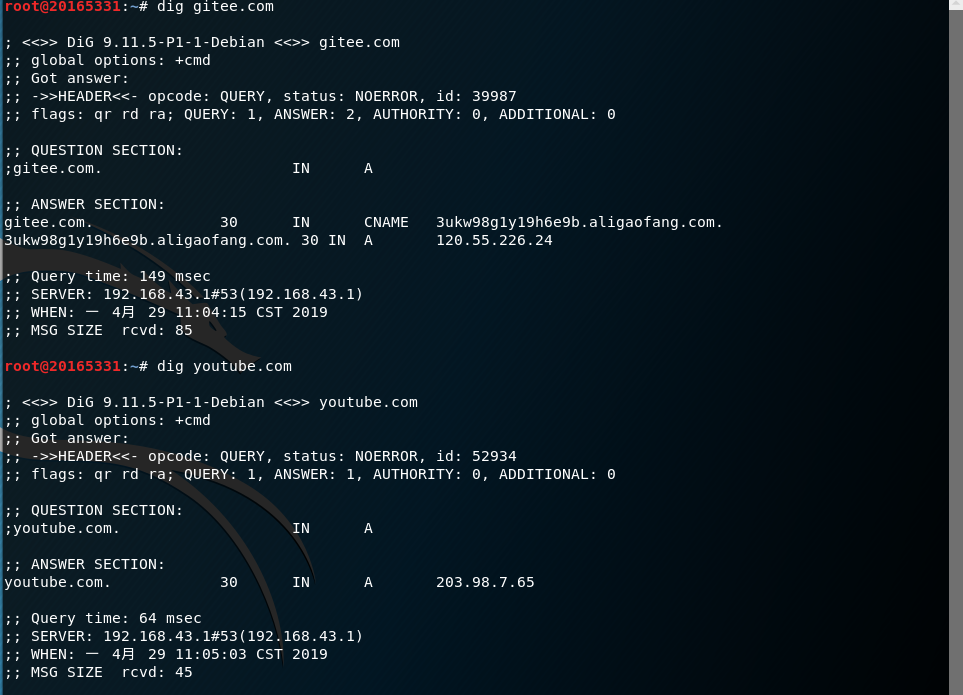

(2)之后我分别使用nslookup、dig进行域名查询,命令格式分别是nslookup + 域名、dig + 域名,查询了gitee.com和youtube.com

(3)使用nslookup可以得到DNS解析服务器保存的Cache的结果

(4)dig执行 DNS 搜索,显示从受请求的域名服务器返回的答复

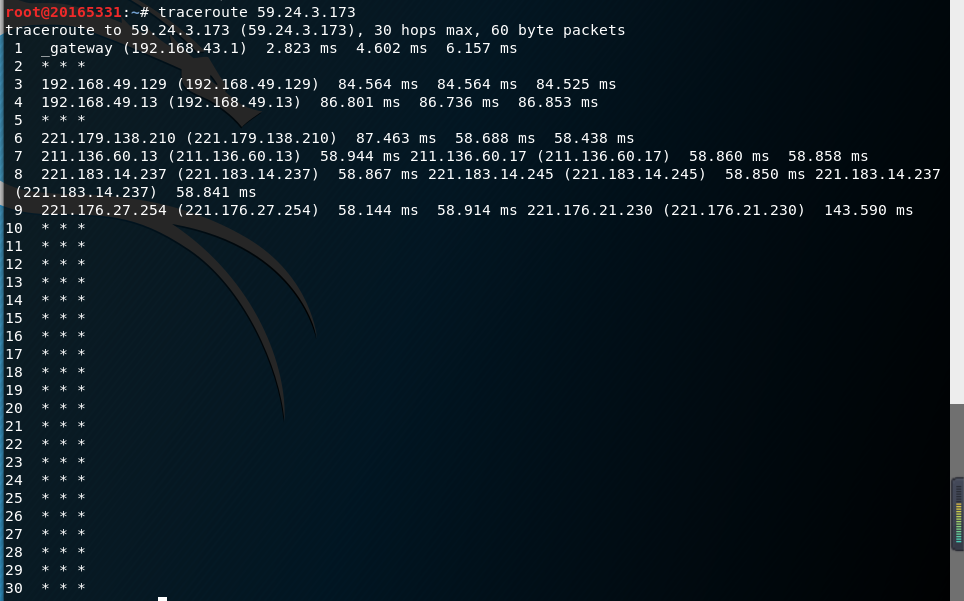

(5)现在尝试使用Tracert路由探测技术:Tracert命令会显示出数据包经过的ip,可以通过ip查询到这些路由或者机器的地理位置,目标ip指向域名youtube.com

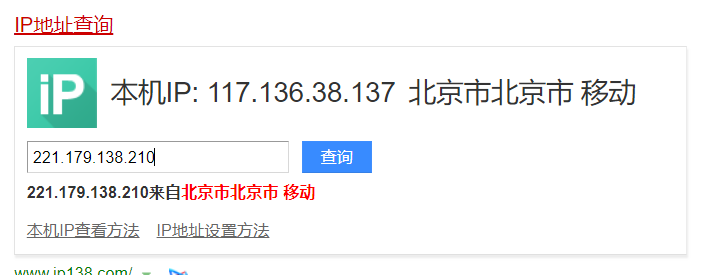

(6)可以通过IP地址查询其中某个IP地址所在位置

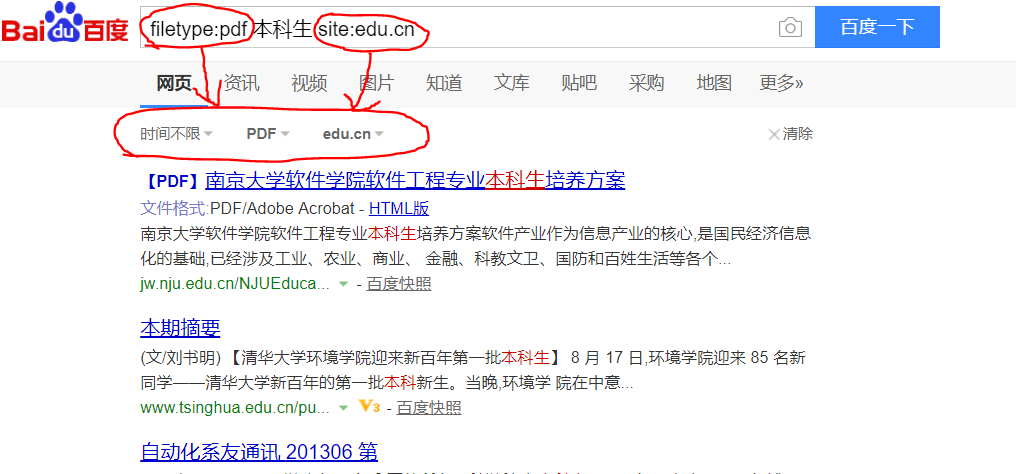

(7)之后就是通过搜索引擎进行信息搜集。这可能是实验前半部分让我最惊讶的一步了,从没想过我们日常生活中使用的搜索引擎还能这么玩。通过在搜索时加入文件格式信息等可以实现定向搜索,为了安全问题我就不贴打开以后的图了……

(8)现在来尝试IP2反域名查询,通过使用shodan搜索引擎可以进行反域名查询,可以搜索到该IP的地理位置、服务占用端口号,以及提供的服务类型

Ⅱ主机探测和端口扫描

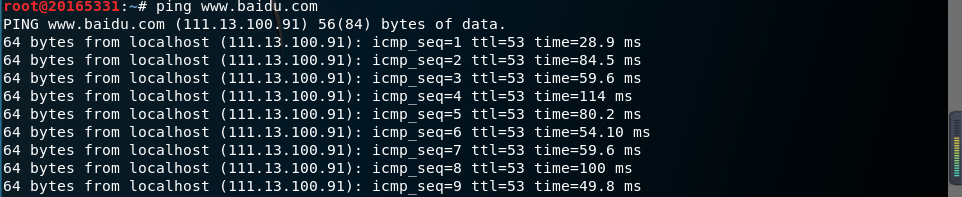

(1)先从最简单的开始:PING命令,用发送ICMP报文的方法检测活跃主机

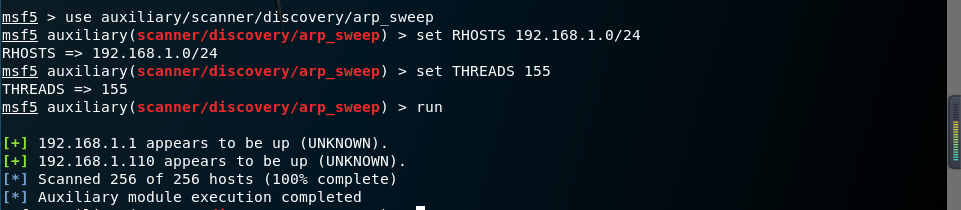

(2)在之前的实验中我们已经多次使用了msfconsole,这次也可以使用其中的一些模块,如arp_sweep模块和 udp_sweep 模块

(3)arp_sweep模块使用ARP请求枚举本地局域网络中的所有活跃主机,使用的命令如下

use auxiliary/scanner/discovery/arp_sweep //调用模块

set RHOSTS 192.168.1.0/24 //进行hosts主机段设置

set THREADS 155

run //执行

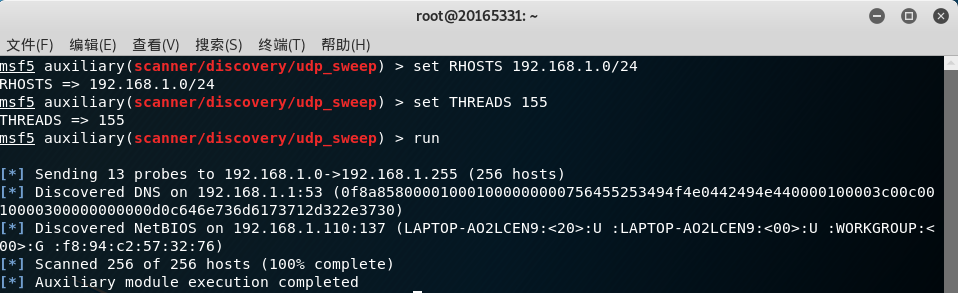

(4)udp_sweep模块除了可以探测到存活主机之外,还可以获得主机名称信息,其使用方法与arp_sweep模块很类似

use auxiliary/scanner/discovery/udp_sweep //调用模块

set RHOSTS 192.168.1.0/24 //进行hosts主机段设置

set THREADS 155

run //执行

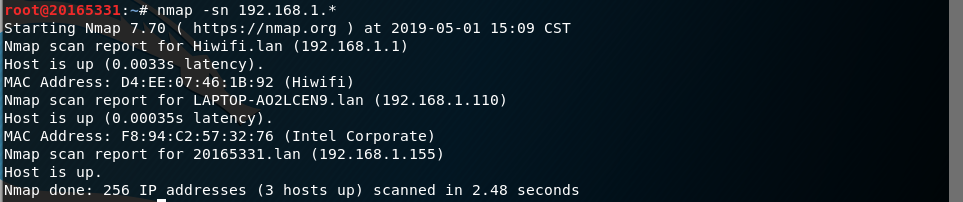

(5)接下来是Nmap探测,首先输入命令nmap –sn 192.168.1.*扫描存活主机

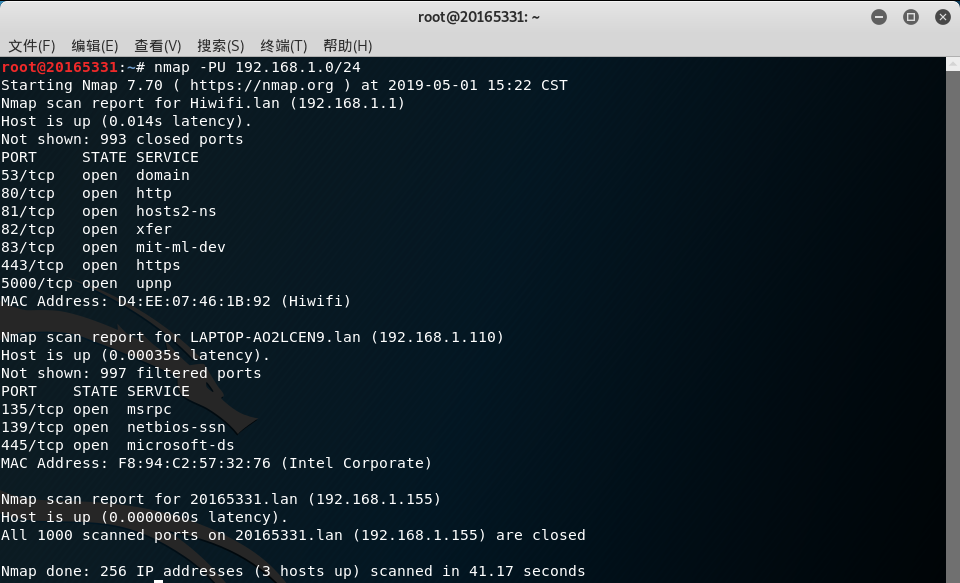

(6)以上都是主机探测的部分,下面进行端口扫描,使用的依旧是Nmap探测,命令为nmap -PU 192.168.1.0/24,用于对UDP端口进行探测

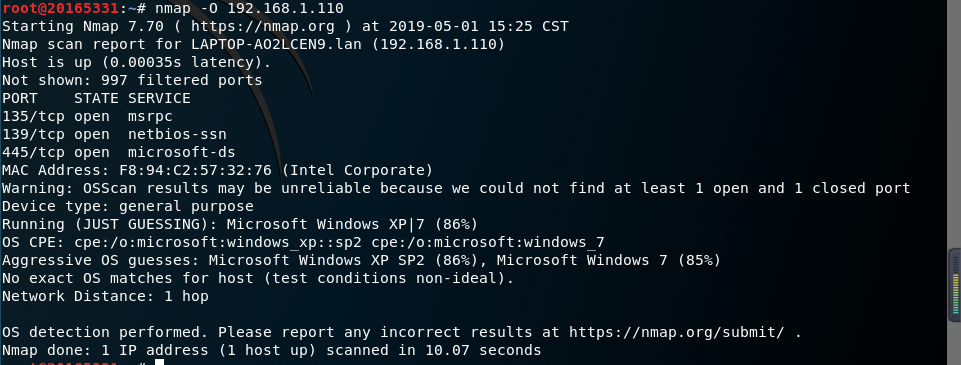

(7)现在使用两种方式进行版本探测(依旧是Nmap探测……),第一种方式所使用的命令为nmap -O 192.168.1.110,用于获取目标机的操作系统和服务版本等信息

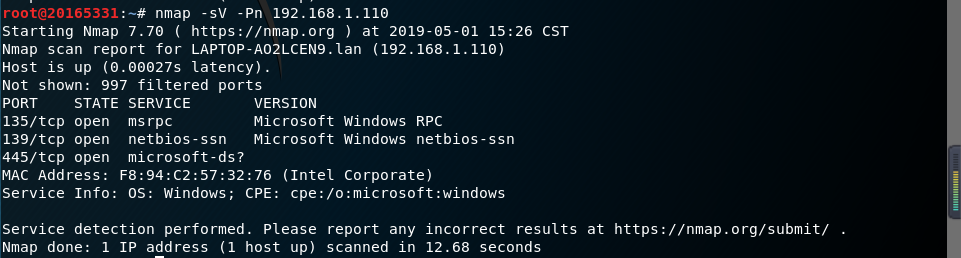

(8)第二种方式所使用的命令为nmap -sV -Pn 192.168.1.110,用于查看目标主机的详细服务信息

Ⅲ具体服务的查点

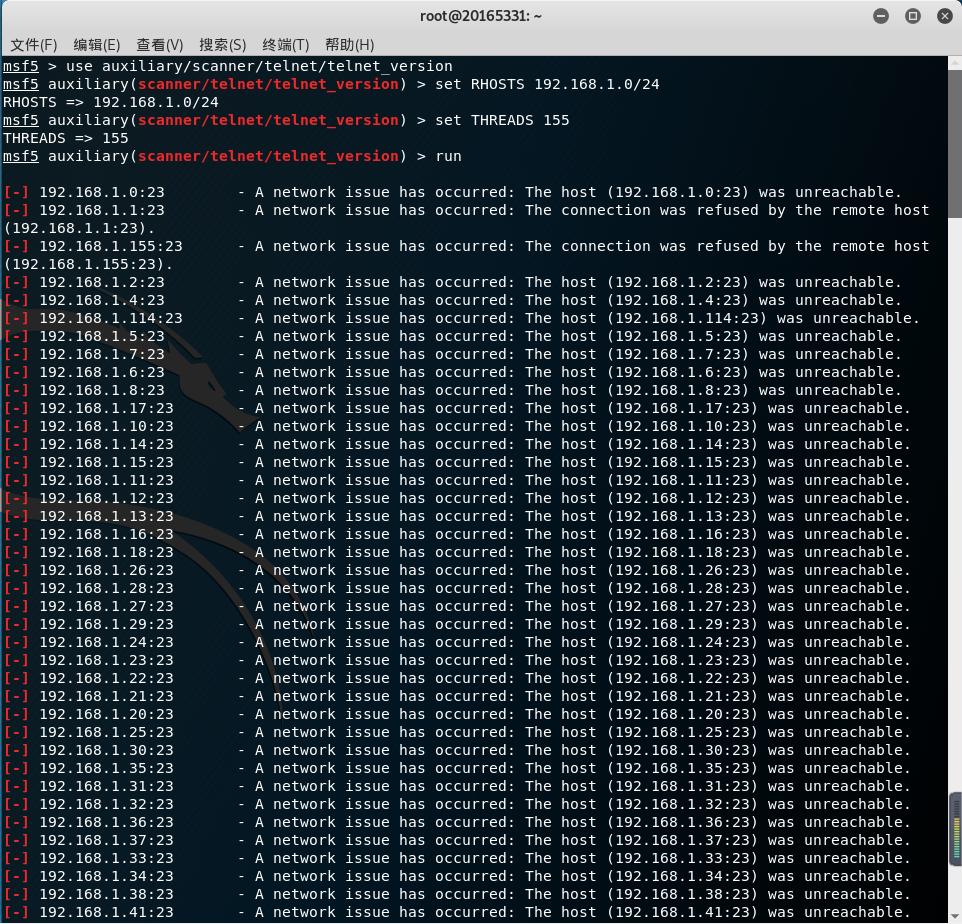

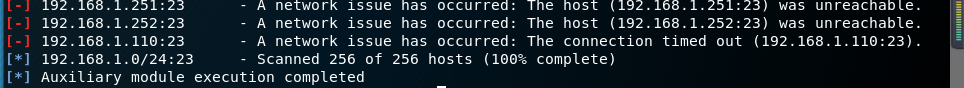

(1)这里我使用了msfconsole自带的Telnet服务扫描,使用的命令如下

msf > use auxiliary/scanner/telnet/telnet_version //调用模块

msf auxiliary(telnet_version) > set RHOSTS 192.168.1.0/24 //进行hosts主机段设置

msf auxiliary(telnet_version) > set THREADS 155

msf auxiliary(telnet_version) > run(2)结果如图瞬间弹出来一堆结果,吓到了可以看到出现了很多结果

Ⅳ漏洞扫描————OpenVAS

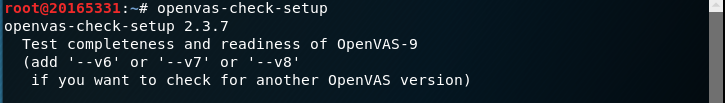

(1)首先是安装,使用的命令如下

apt-get update

apt-get dist-upgrade

apt-get install openvas

openvas-setup

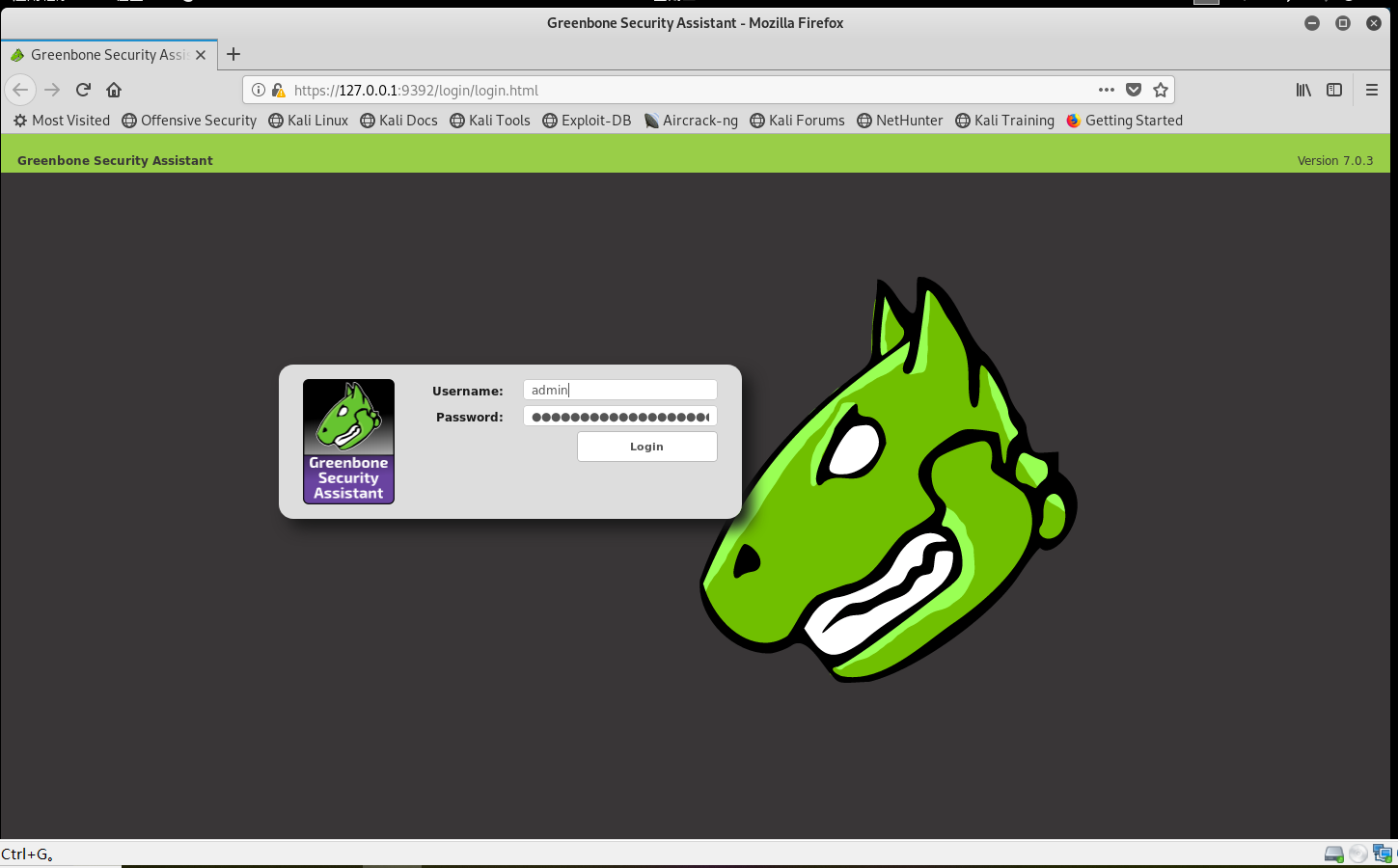

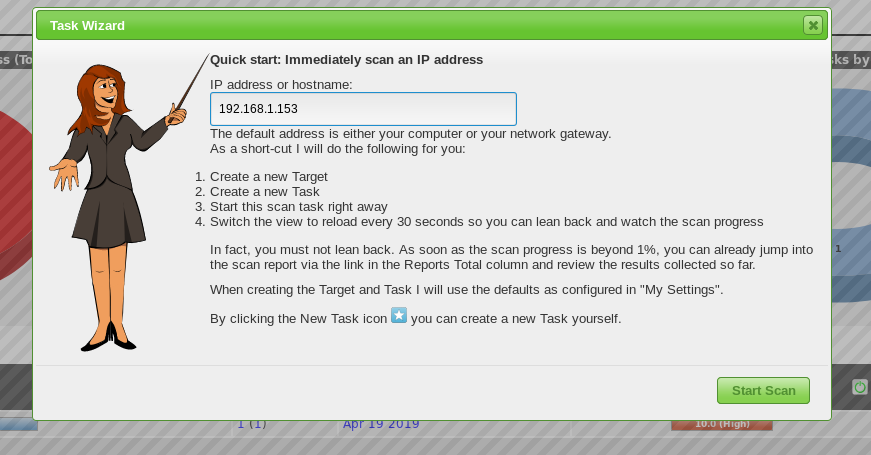

(2)通过输入自动生成的的账户、密码进行登录,并新建Target,开始扫描

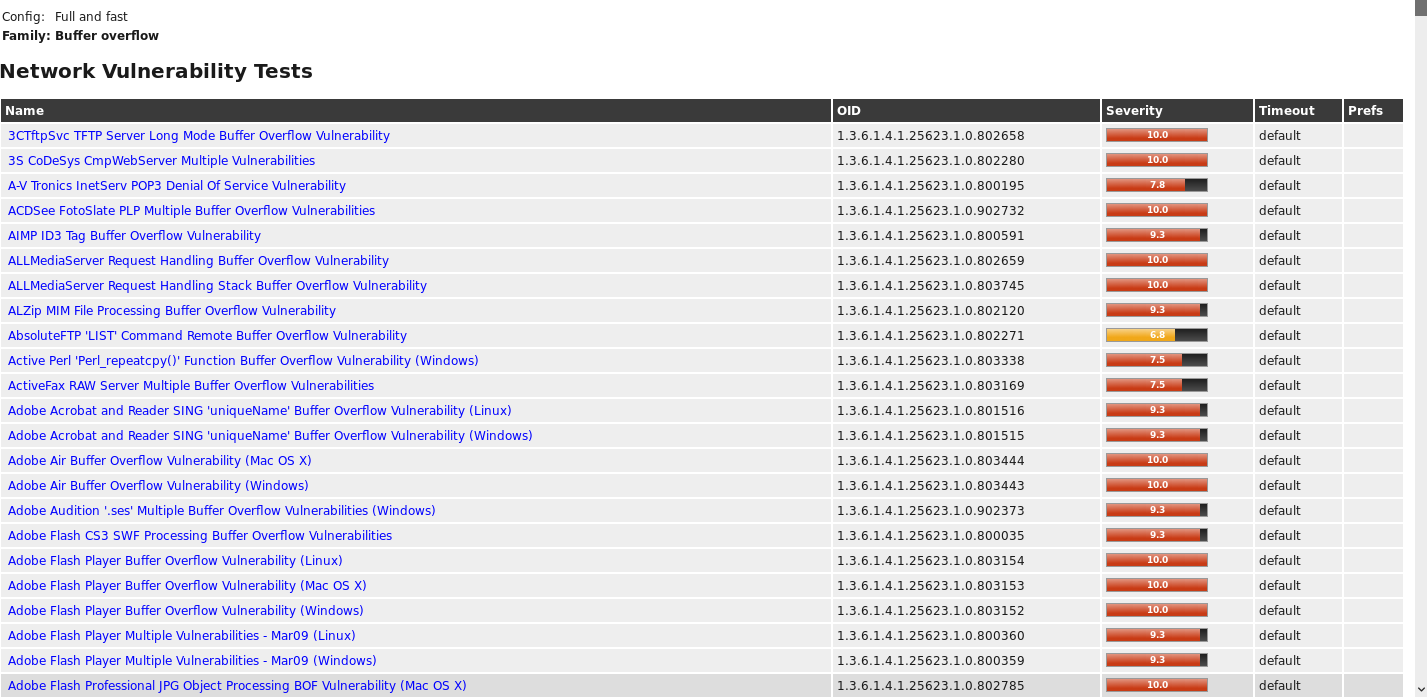

(3)打开该扫描结果的详细信息

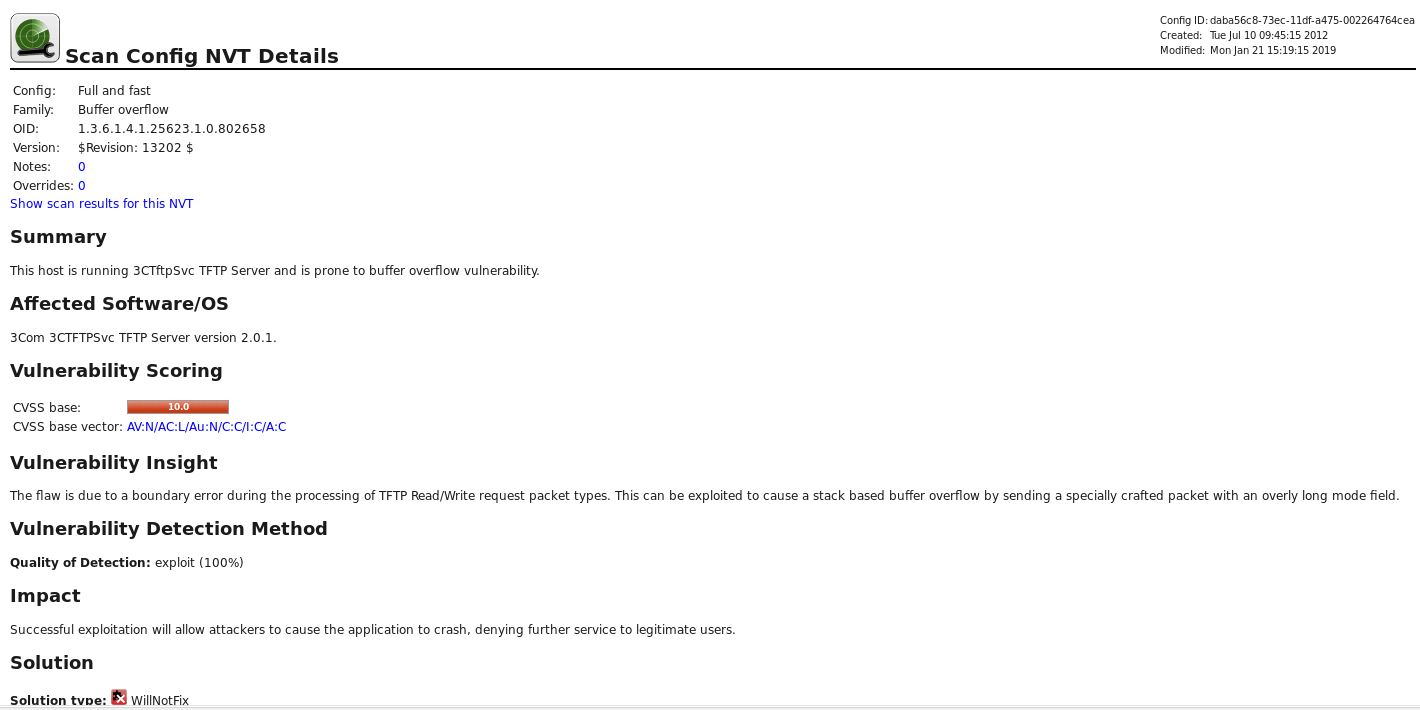

(4)可以选择其中一个漏洞点击查看详细信息