2018-2019-2 20165209 《网络对抗技术》Exp6:信息搜集与漏洞扫描

1 基础问题回答和实验内容

1.1基础问题回答

- (1)哪些组织负责DNS,IP的管理。

- Internet 域名与地址管理机构(ICANN)负责全球的域名根服务器、DNS和IP地址管理。

- ICANN是为承担域名系统管理IP地址分配,协议参数配置,以及主服务器系统管理等职能而设立的非盈利机构。

- 它设立三个支持组织:地址支持组织(ASO)负责IP地址系统的管理;域名支持组织(DNSO)负责互联网上的域名系统(DNS)的管理;协议支持组织(PSO)负责涉及Internet协议的唯一参数的分配。

- (2)什么是3R信息。

- Registrar注册局、Registrar注册商、 Registrant注册人。

- (3)评价下扫描结果的准确性。

1.2 实验内容

各种搜索技巧的应用

DNS IP注册信息的查询

基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(以自己主机为目标)

漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞(以自己主机为目标)

2 实验步骤

2.1 各种搜索技巧的应用

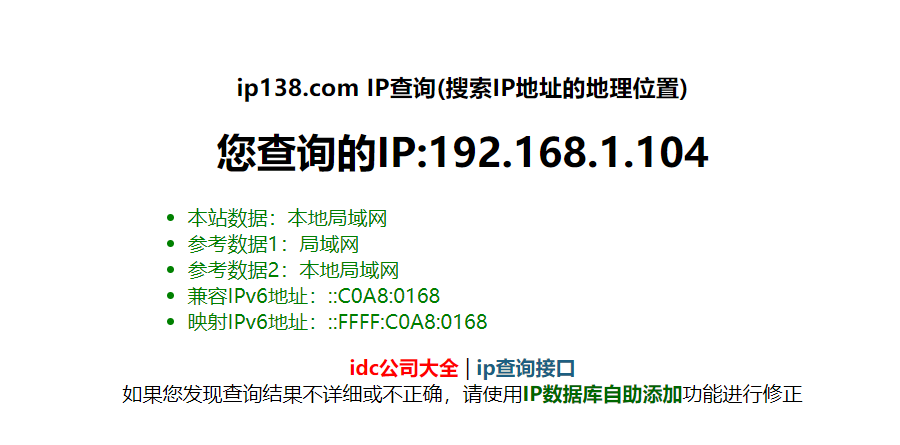

- 通过ip查询网址进行查询,查询结果如下。

- 检测特定类型的文件:在百度的搜索栏里输入

filetype:xls 地区 site:edu.cn可以搜索到包括地址在内的具有xls格式文件的网址,点击就能将表格下载,有可能包含很多个人信息。(我找了一个不那么暴露的表格)

- 使用tracert对经过的路由进行探测,输入

tracert www.iqiyi.com

- 使用天眼查搜索葵花药业查看公司相关信息

2.2 DNS IP注册信息的查询

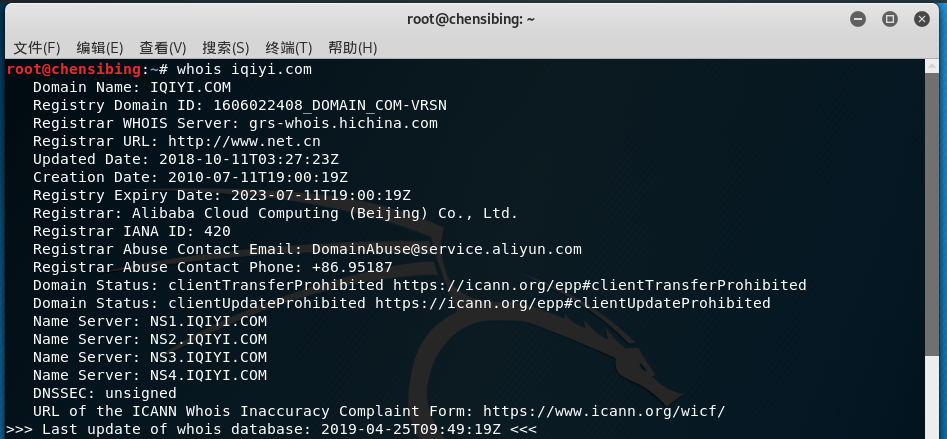

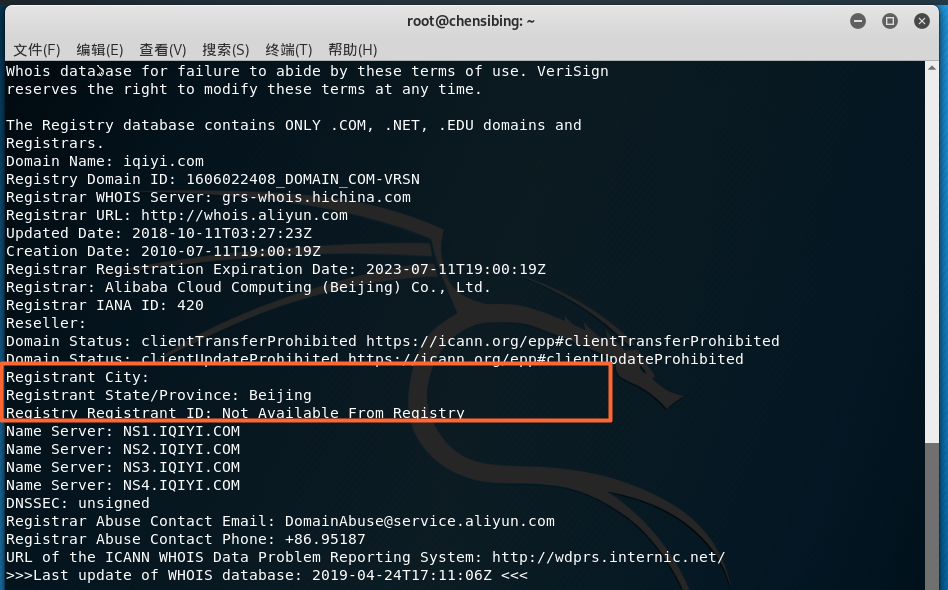

- 用

whois进行域名注册信息查询- 输入

whois iqiyi.com查询爱奇艺的3R注册信息,包括注册人的姓名、组织和城市等信息。(注:不用输入www前缀)

- 输入

- 用

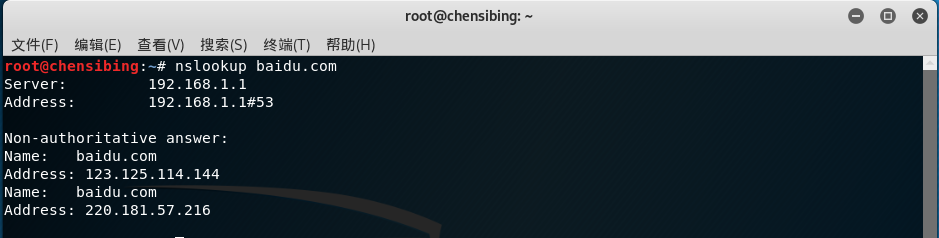

nslookup、dig进行域名查询。nslookup可以得到DNS解析服务器保存的Cache的结果,但并不是一定准确;dig可以从官方DNS服务器上查询精确的结果。- 输入

nslookup baidu.com

- 输入

- 输入

dig baidu.com

两个对比一下数据,准确性还行。

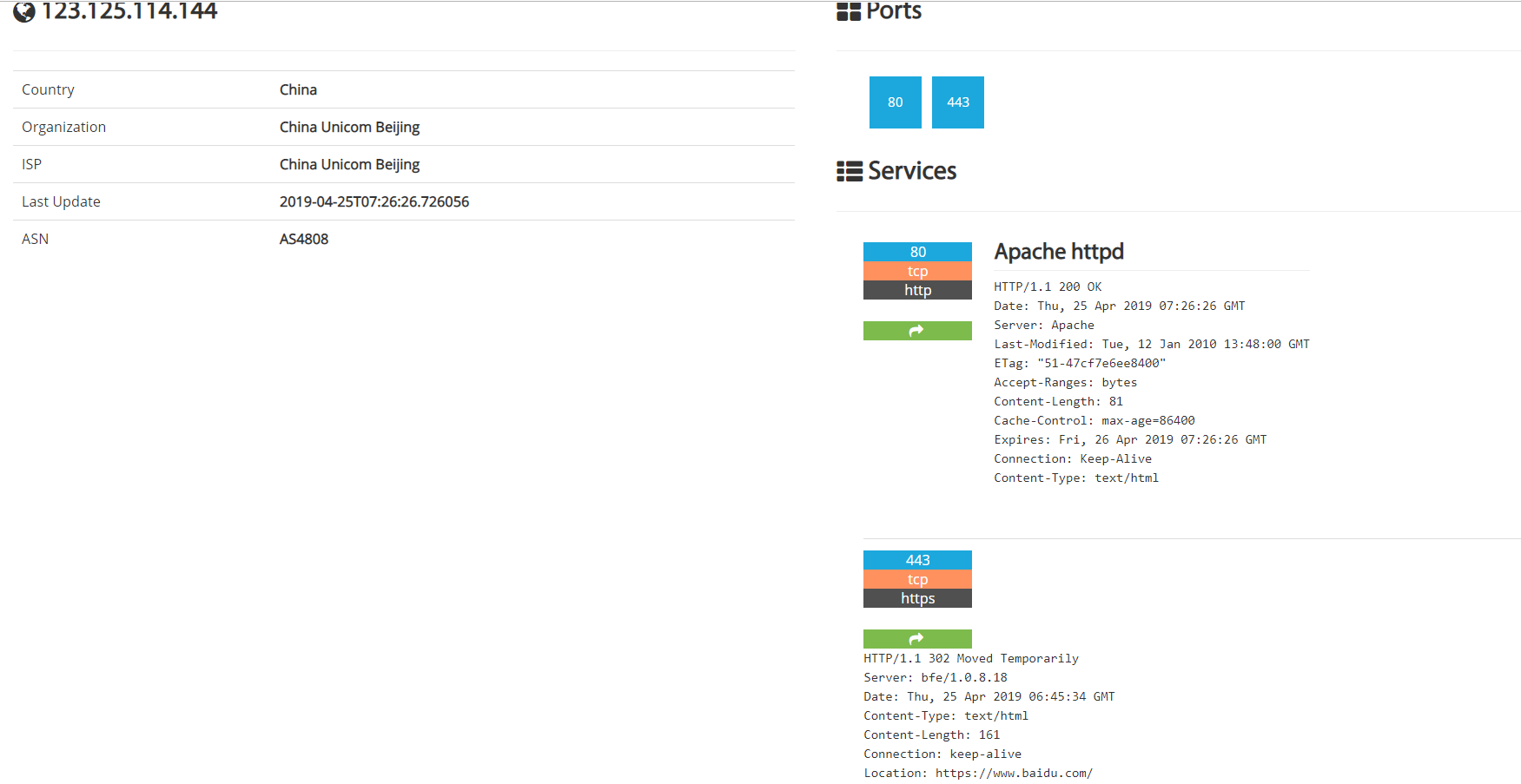

- 使用shodan进行进行反域名查询,可以得到该IP的地理位置、服务占用端口号、提供的服务类型。

2.3 基本的扫描技术

2.3.1 主机发现

- 使用

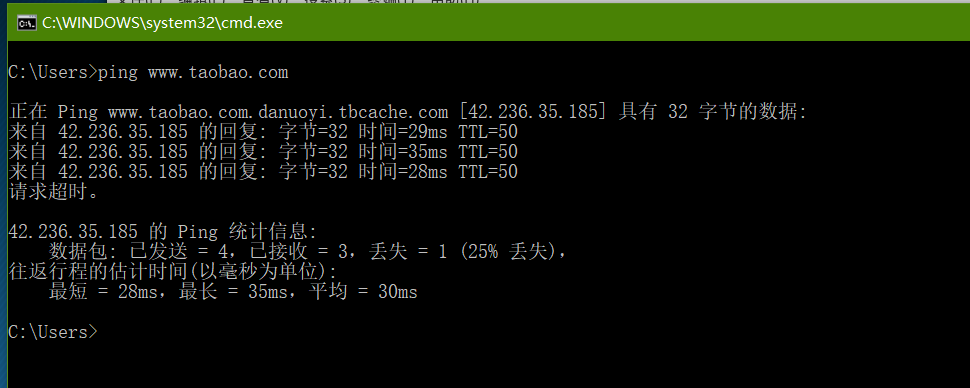

ping发送ICMP报文的方法检测活跃主机,输入ping www.taobao.com

- 输入

nmap -sn 192.168.1.0/24扫描活动主机

2.3.2 端口扫描

- 输入

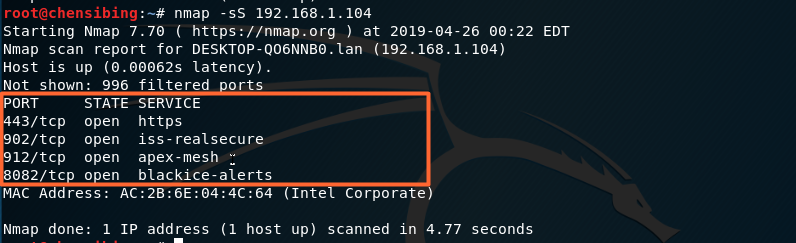

nmap -sS 192.168.1.104对主机进行TCP端口扫描

- 输入

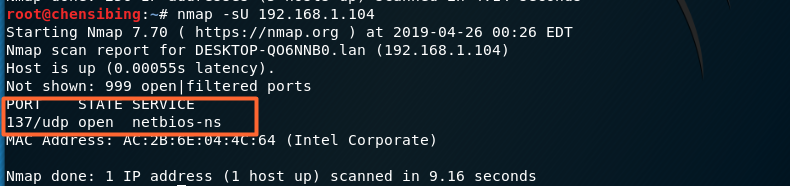

nmap -sU 192.168.1.104对主机进行UDP端口扫描

2.3.3 OS及服务版本探测

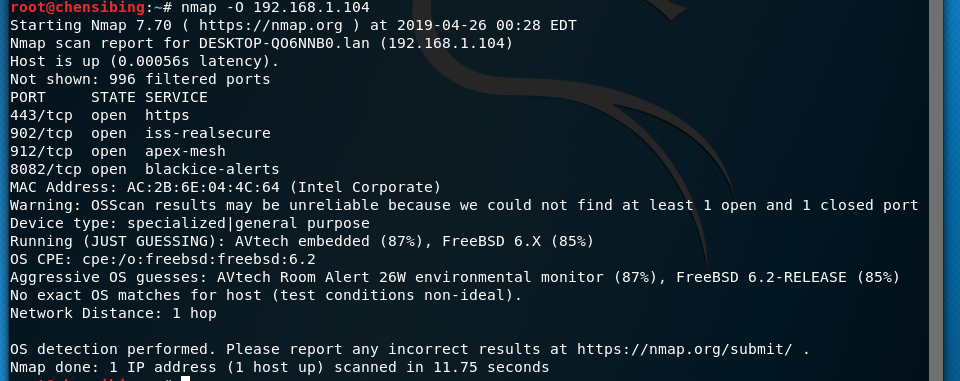

- 输入

nmap -O 192.168.1.104对主机进行操作系统扫描

2.3.4 具体服务的查点

SSH服务扫描

#1 输入

msfconsole

#2 输入use auxiliary/scanner/ssh/ssh_version

#3 输入set RHOSTS 192.168.1.0/24

#4 输入set THREADS 200

#5 输入run

2.4 漏洞扫描

2.4.1 安装OpenVAS

-- 参考博客进行安装

- 输入

apt-get update更新软件包列表- 输入

apt-get dist-upgrade获取到最新的软件包- 输入

apt-get install openvas重新安装OpenVAS工具- 输入

openvas-check-setup使用OpenVAS配置服务,每次根据提示来进行下一步操作。- 输入

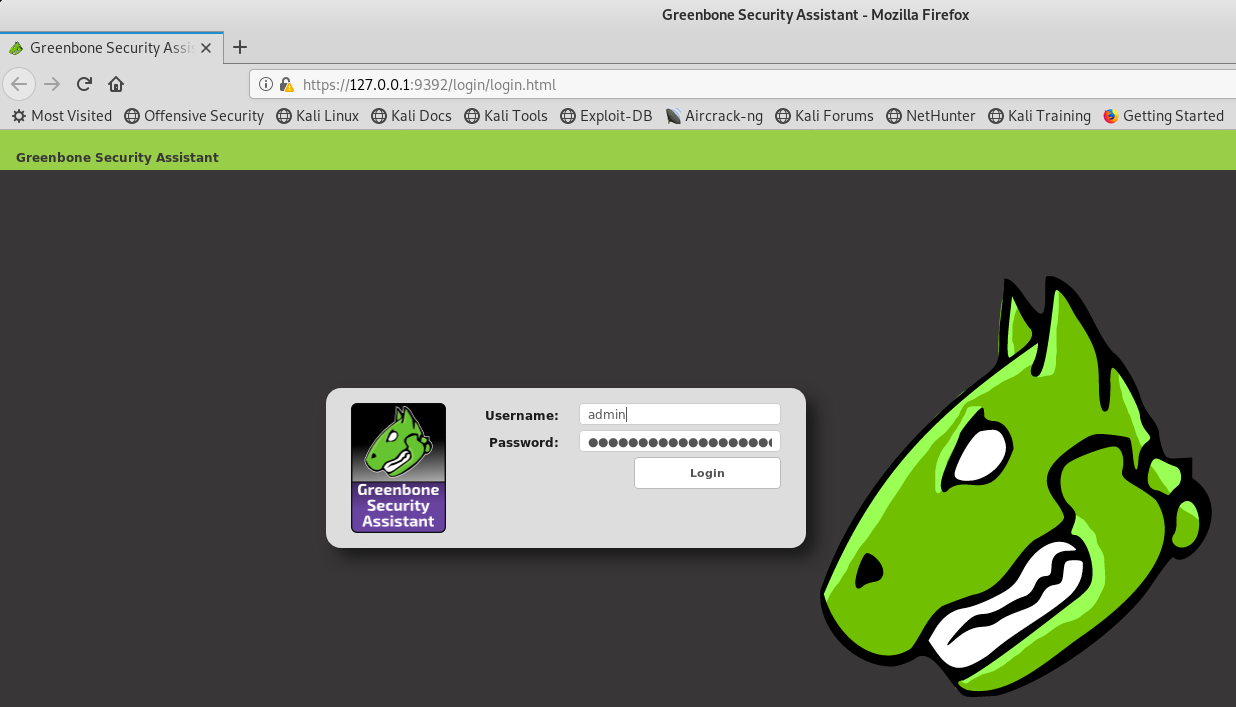

openvas-start启动OpenVAS,会自动弹出网页- 输入用户名和密码登录

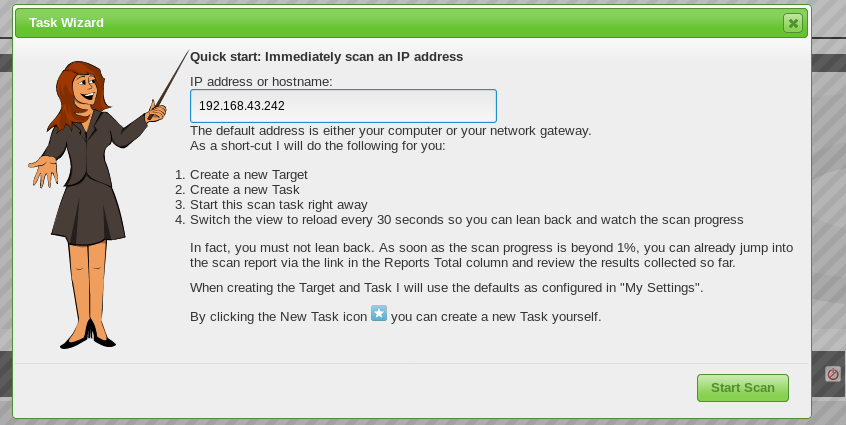

- 新建任务 scan -> Tasks -> Task Wizard(紫色魔术棒)

- 输入

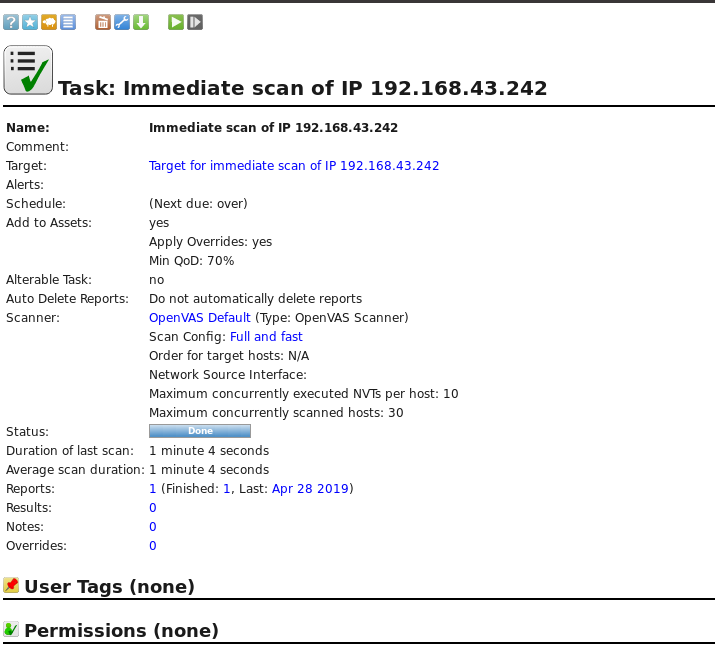

192.168.43.242开始扫描主机

选择一个高危漏洞,其描述是

This host is running 3CTftpSvc TFTP Server and is prone to buffer overflow vulnerability.(该主机运行3CTftpSvc TFTP服务器,容易出现缓冲区溢出漏洞)其解决方案是:

No known solution was made available for at least one year since the disclosure of this vulnerability. Likely none will be provided anymore. General solution options are to upgrade to a newer release, disable respective features, remove the product or replace the product by another one.自披露这一漏洞以来,至少一年没有提供任何已知的解决方案。很可能再也不会提供任何援助了。通用解决方案选项包括升级到新版本、禁用各自的特性、删除产品或用另一个产品替换产品。

实验中遇到的问题和解决办法

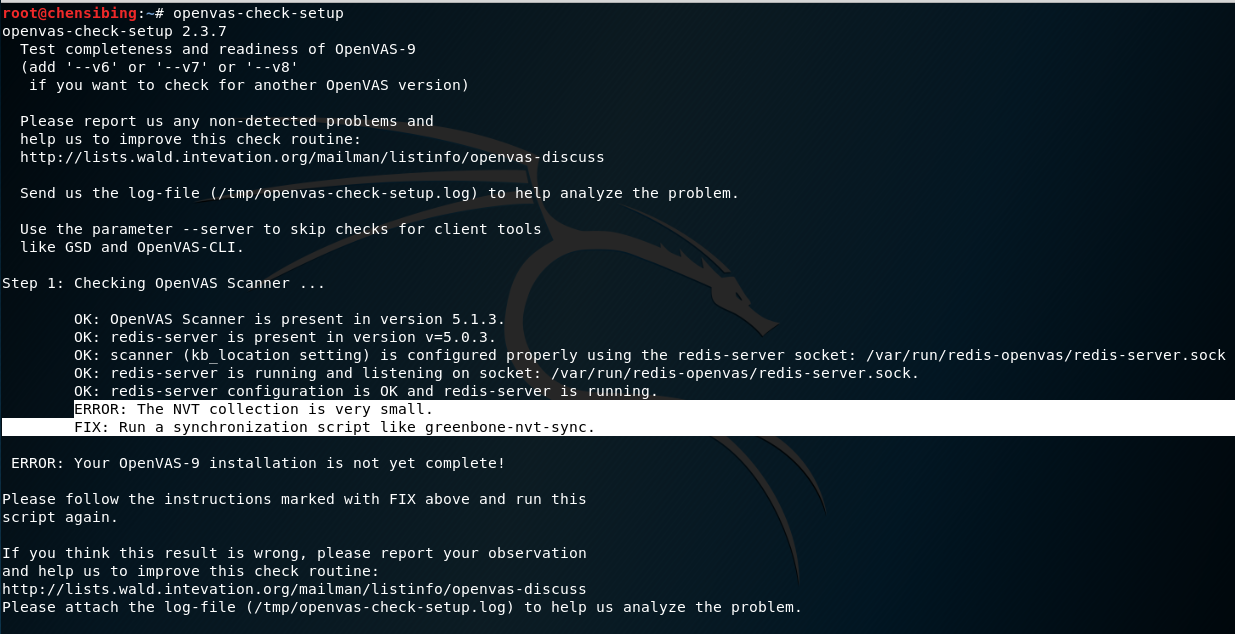

- 错误1如下图,解决办法:输入

sudo greenbone-nvt-sync,再重新输入openvas-check-setup

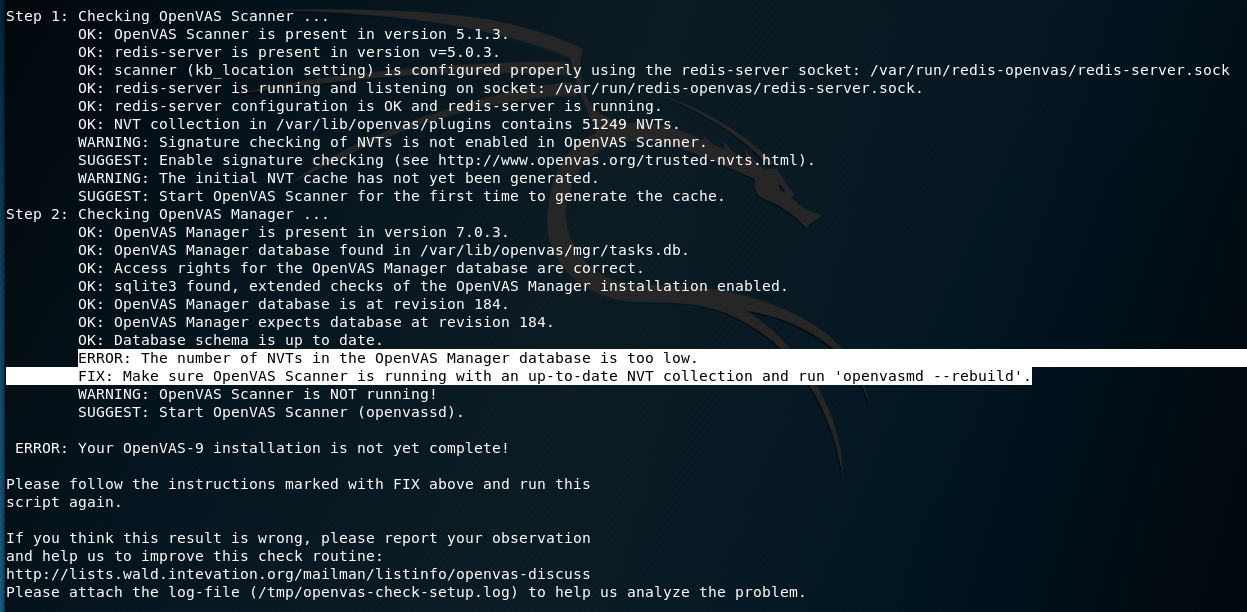

- 错误2如下图,解决办法:输入

openvasmd --rebuild(这一步时间有点久得等一会),再重新输入openvas-check-setup

- 错误3如下图,解决办法:输入

openvasmd --create-usr=admin --role=Admin && openvasmd --user=admin --new-password=admin(设置了新的用户名和密码都为admin)再重新输入openvas-check-setup

- 错误4如下图,解决办法:输入

sudo greenbone-scapdata-sync,再重新输入openvas-check-setup

实验总结与体会

本次扫描等技术比较简单,而且通过实验对相应基本信息扫描技术有了更多地了解,也发现了自己电脑的漏洞,明白定期打补丁的重要。虽然安装openvas真的让我有点窒息,感觉遇到了全部的问题,但是只要坚持,问题总会一点一点一点一点的解决的。