随着DDoS流量攻击频率逐年增长,流量峰值甚至突破1.7Tbps新的高度。DDoS这一网络公敌,在各种防御设备围截之下,攻击者却依旧不断地钻研新的攻击方式,攻击复杂度也越来越高。云漫网络根据2018年上半年DDoS流量攻击情况最新统计,正式发布《2018年DDoS流量攻击发展史-高防行业白皮书》(以下简称白皮书),将对DDoS流量攻击发展情况进行分析阐述,旨在帮助DDoS攻击行业学会结合自身业务发展以及所面临的攻击问题,助其采用最恰当的DDoS攻击防御方案。

通过云漫网络的DDoS流量攻击发展史-高防行业白皮书,你将会了解到:

l DDoS流量攻击发展史

l DDoS攻击流量规模和流量协议防御原理

l DDoS攻击流量规模和流量协议防御优缺点分析

1.DDoS流量攻击发展史

白皮书将DDoS流量攻击发展史,划分成了四个阶段:

(1) 探索期:黑客个人攻击

(2) 工具化:组织性攻击

(3) 武器化:网络战攻击

(4) 普及化:黑客行动主义攻击

在探索期间,黑客单纯为了兴趣或者炫耀自己的技术而进行了尝试,选择攻击的时间和目标都很随意。

随着工具化的发展,黑客不再是主角,他们成了操纵者手中的工具,被别有目的组织利用,包括勒索、打击和报复对手,他们会精确的选择目标和时机,使收益或者效果最大化。

当国家政治势力意识到其独特的价值时,DDoS流量攻击很快转向武器化,并用于网络战争中。

最后,随着使用越来越方便且易于获取,有相同价值观的人群或者自由集会的组织形式,对某些现象不满而渴望回击时,分布式拒绝服务攻击成了他们最好的选择,普及化也就促进了黑客行动主义的发展。

2.DDoS攻击流量规模和流量协议防御原理

白皮书将根据DDoS攻击原理以及其流量规模和流量协议,全方面分析DDoS攻击防御方案,帮助被攻击行业更好的理解,实现不同层面的防护,抵御各种DDoS攻击。

(1) 按攻击流量规模分类

1) 较小流量(小于1000Mbps)

DDoS小攻击在服务器硬件与应用接受范围之内,并不影响业务,实现软件层防护只需利用iptables或者DDoS防护应用。

2) 大型流量(大于1000Mbps)

一般在DDoS清洗设备性能范围之内,且小于机房出口,可能影响相同机房的其他业务的:利用iptables或者DDoS防护应用实现软件层防护,或者在机房出口设备直接配置黑洞等防护策略,或者同时切换域名,将对外服务IP修改为高负载Proxy集群外网IP,或者CDN高仿IP,或者公有云DDoS网关IP,由其代理到RealServer;或者直接接入DDoS清洗设备。

3) 超大规模流量

超出DDoS清洗设备性能范围之外,需联系CDN加速服务商检查分组限流配置部署情况并观察业务恢复情况。

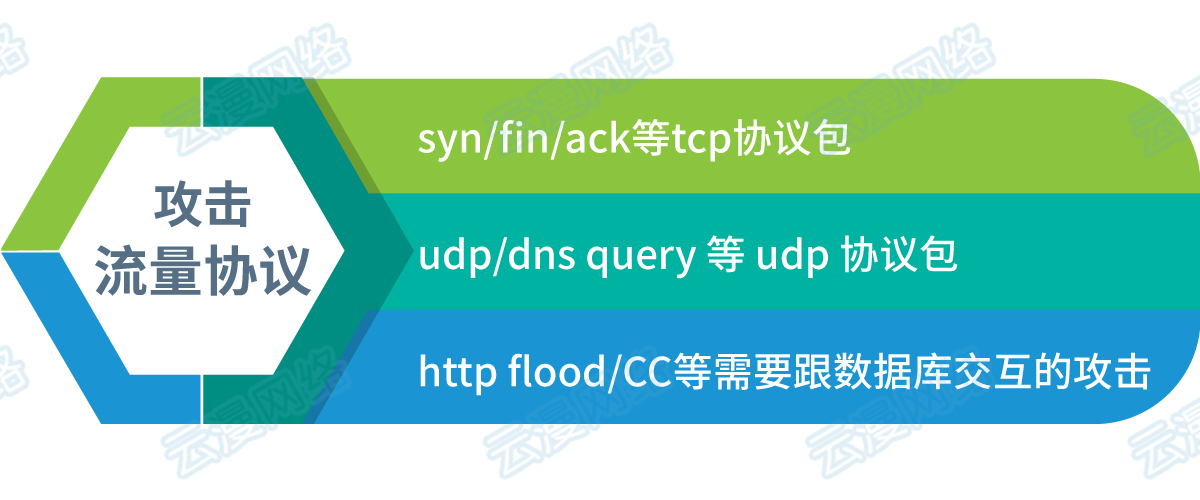

(2) 按攻击流量协议分类

1) syn/fin/ack等tcp协议包:

设置预警阀值和响应阀值,前者开始报警,后者开始处理,根据流量大小和影响程度调整防护策略和防护手段,逐步升级。

2) udp/dns query 等 udp 协议包:

如果遇到大量UDP请求,可以不经产品确认或者延迟跟产品确认,直接在系统层面/HPPS或者清洗设备上丢弃UDP包。

3) http flood/CC等需要跟数据库交互的攻击:

这种一般会导致数据库或者webserver负载很高或者连接数过高,在限流或者清洗流量后可能需要重启服务才能释放连接数,因此更倾向在系统资源能够支撑的情况下调大支持的连接数。相对来说,这种攻击防护难度较大,对防护设备性能消耗很大。

3.DDoS攻击流量规模和流量协议防御优缺点分析

面对DDoS流量攻击,由于与行业背景和高防技术要求等诸多因素影响,所以所实施DDoS防御方案,或多或少都会有一些局限性。

除了对DDoS流量攻击发展史进行全方位解释之外,白皮书更是任重而道远地剖析论述了DDoS攻击流量规模和流量协议的特点以及防御原理,致力于帮助互联网行业,对防护方案进行恰当的判断选择。