密码学基础

安全三要素:完整性、私密性、不可否认性(合法性)

一、完整性:数据没有遭到损坏,或者篡改

通过完整性算法进行完整性校验:哈希算法----不可逆算法MD5 SHA

例如

本地:MD5(原始数据+秘钥)=KEY1

原始数据+KEY1 发送到邻居处

邻居:MD5(原始信息+本地秘钥)=KEY2

若KEY1=KEY2,则表示认证成功。

二、私密性:数据通过转换,形成另一种格式(就是转换为让其他人看不懂、看不见的形式)

私密性算法:

①对称加密算法(如3DES、AES算法)—可逆算法

原始数据+秘钥(公钥)通过复杂的加密过程得到加密数据

算法过程公开,但是秘钥不公开 加密解密使用同一把钥匙

注:1、由于对称加密算法可逆,可以暴力破解,所以需要定期更换秘钥

2、传递过程中,一般不把加密数据以及秘钥使用同一通道传递

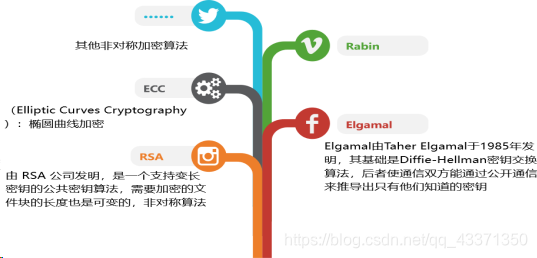

②非对称加密算法(公钥算法)—不可逆算法 加解密使用不同的钥匙

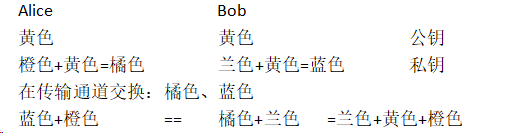

特点:1、传输不安全 DH算法 用非对称加密算法加密对称加密算法的公钥

2、数据和秘钥传递通道分开

3、秘钥管理—邮差原理

例:RSA 公钥+私钥 成对出现

原始数据+公钥=加密数据

加密数据必须用私钥去解密 数据安全(邮差原理)

原始数据+私钥=加密数据

加密数据必须用公钥去解密 数字签名

使用哈希算法的原因:1、哈希算法加密之后,数据长度固定,易于传递

2、哈希算法是数据保持完整性

但是有可能出现一个问题:本地存在的公私钥不是对应联系人的公私钥

因此加入第三方认证机构—CA

CA机构可发布证书,该证书用自身私钥加密,然后公布自己的公钥,当其他人需要时可以直接向CA申请相应证书。数字证书中存在三个东西(用户身份信息、身份验证机构数字签名的数据、用户公钥信息),可以证明公私钥是否是对应联系人的公私钥。

PKI体系:软硬件系统、PKI策略、证书机构CA、注册机构RA、证书发布系统、PKI应用。

三、不可否认性

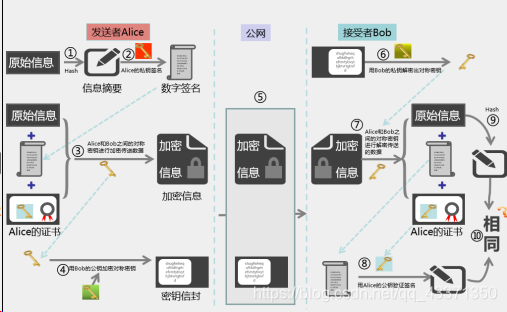

原始信息通过哈希算法生成一个定长的信息摘要,Alice使用自身的私钥加密生成数字签名。然后将原始信息+数字签名+CA机构对于Alice的证书三者用Alice与Bob之间的对称秘钥进行加密,生成加密信息。然后用第一阶段协商得到的Bob的公钥加密对称秘钥生成密钥信封。然后将加密信息与密钥信封通过公网传递。

接受者Bob收到之后先使用自身的私钥对密钥信封进行解密,得到Alice与Bob之间的对称秘钥,然后使用该对称秘钥对加密信息进行解密得到原始信息+数字签名+CA机构对Alice公钥的认证证书。Bob使用CA的公钥解开证书,使用得到的Alice的公钥解密数字签名得到定长的信息摘要,再将得到的原始信息进行哈希算法(第一阶段协商好的算法),得到另一个信息摘要,比对两个信息摘要,验证信息的完整性。

尽管该过程安全系数较高,但是重放攻击可以找到该过程的漏洞

A、B之间的通信被C截获,得到数据,C把数据原封不动再发送一遍,将会对数据传递造成影响。

应对措施:IPSec提供的安全服务

重传攻击保护:在传送数据之后再加一个随机数,该随机数一旦使用之后就无法再使用,随机数也会进行加密。因为随机数同数据一样也是加密的,不能破解,如果重传则接收方看到带有相同随机数的数据则不再使用。

IPSEC提供的安全服务:

1、完整性2、机密性3、不可否认性4、数据源鉴别5、重传攻击保护

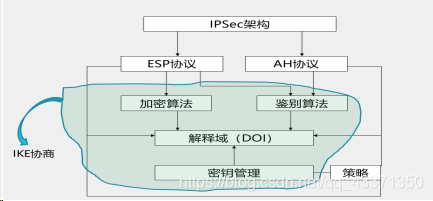

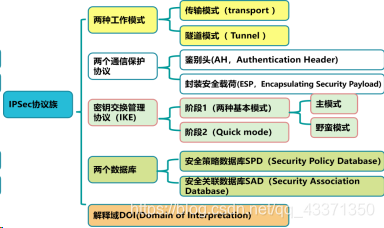

IPSEC协议族安全体系框架:

IPSEC协议族:

传输模式:只提供数据传输的安全性。用于主机与主机之间端到端通信数据保护或已有协议提供隧道的情况下

隧道模式:提供数据传输的隧道,提供数据传输的安全性。经常用于私网与私网之间通过公网进行通信,建立安全的VPN隧道

AH 认证

ESP认证、加密 保护强度取决于使用AH还是ESP

秘钥交换管理协议(IKE):阶段一(秘钥交换通道):主模式、野蛮模式

阶段二:(数据传递通道)

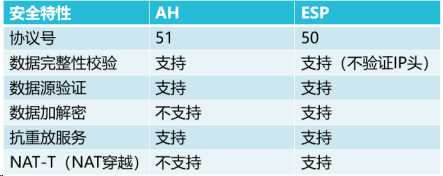

AH与ESP提供的安全服务

1、无连接数据完整性 :通过哈希函数(如MD5、SHA1)产生的校验来保证

2、数据源认证 :通过在计算验证码时加入一个共享密钥来实现

3、抗重放服务 :AH报头中的序列号可以防止重放攻击

4、数据保密 :通过使用密码算法加密 IP 数据包的相关部分来实现

5、有限的数据流保护 :由隧道模式下的保密服务提供

注:哈希算法不是所有的东西都使用哈希算法。例如:TTL不可以使用哈希算法

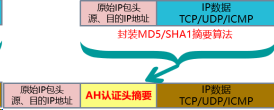

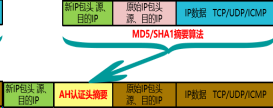

AH传输模式、隧道模式下的封装:

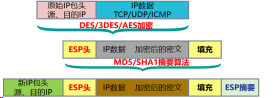

ESP 传输模式、隧道模式下的封装:

AH与ESP安全特性对比:

安全联盟SA:(Security Association)是通信对等体间对某些要素的约定 ,通信的双方符合SA约定的内容就可以建立SA

SA由三元组来唯一标识:安全参数索引 、目的IP地址 、 安全协议号

IPSEC保护一个IP包之前,必须先建立安全联盟(SA)

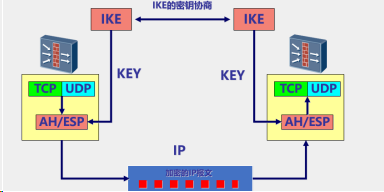

IKE为IPSEC协商生成密钥,供AH/ESP加解密和验证使用

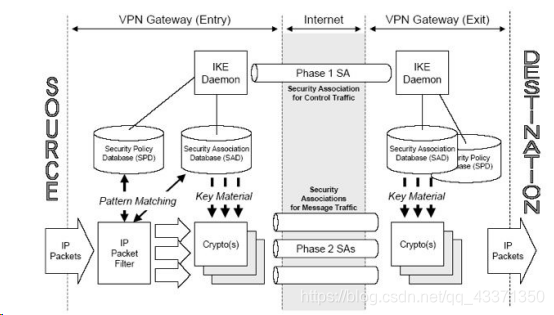

IKE与AH、ESP的关系:

IKE与AH、ESP分开工作,IKE经过两个阶段为IPSEC进行密钥协商并建立安全联盟

第一个阶段做通道:建立一个安全环境,在安全环境下验证身份,为第二阶段的数据加密提供秘钥传递(类似于打电话拨号的通道)

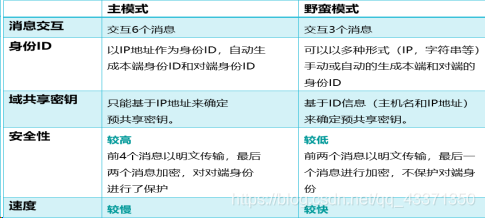

分为主模式—流程严密,安全性高,在主模式下的身份标识只能是IP地址

野蛮模式—快,不严谨,身份标识既可以用IP地址,也可以用用户名……

主模式与野蛮模式之间主要是身份标识的区别(如下图)

注:建议同一厂商使用主模式,不同厂商之间使用野蛮模式(害怕不同厂商协商不成功)

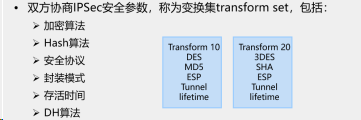

安全参数:加密算法、哈希算法、DH强度、认证的方式、秘钥有效期

然后把这五个参数做哈希,哈希得到的结果即为安全参数索引

经过两个阶段的过程起源于上述的数据与秘钥分离

IPSEC中身份认证常用方式:域共享、证书

第二阶段:做一个不同的通道,在第一阶段基础之上使用快速模式传输数据(类似于通话的通道)

第一阶段成功生成SPD、第二阶段成功生成SAD

IPSEC VPN实验验证:

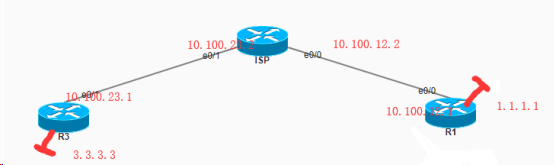

如下图,R2为模拟运营商设备,只在接口处配置IP,R1与R3之间验证IPSEC VPN。

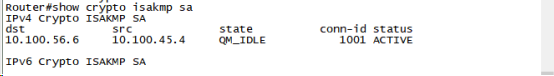

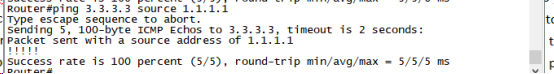

得到实验结果如下图:

实验配置命令:

第一阶段

R1:

Router(config)#crypto isakmp policy 10

Router(config-isakmp)#encryption aes

Router(config-isakmp)#hash sha256

Router(config-isakmp)#group 5

Router(config-isakmp)#authentication pre-share

Router(config-isakmp)#exit

Router(config)#crypto isakmp key cisco address 10.100.23.1

R3:

Router(config)#crypto isakmp policy 10

Router(config-isakmp)#encryption aes

Router(config-isakmp)#hash sha256

Router(config-isakmp)#group 5

Router(config-isakmp)#authentication pre-share

Router(config-isakmp)#exit

Router(config)#crypto isakmp key cisco address 10.100.12.1

第二阶段:

R1:

Router(config)#crypto ipsec transform-set S esp-aes esp-sha256-hmac

Router(cfg-crypto-trans)#mode tunnel

Router(cfg-crypto-trans)#exit

Router(config)#access-list 100 permit ip host 1.1.1.1 host 3.3.3.3

Router(config)#crypto map S 10 ipsec-isakmp

Router(config-crypto-map)#match address 100

Router(config-crypto-map)#set transform-set S

Router(config-crypto-map)#set peer 10.100.23.1

Router(config-crypto-map)#exit

Router(config)#interface e0/0

Router(config-if)#crypto map S

R3:

Router(config)#crypto ipsec transform-set S esp-aes esp-sha256-hmac

Router(cfg-crypto-trans)#mode tunnel

Router(cfg-crypto-trans)#exit

Router(config)#access-list 100 permit ip host 3.3.3.3 host 1.1.1.1

Router(config)#crypto map S 10 ipsec-isakmp

Router(config-crypto-map)#match address 100

Router(config-crypto-map)#set transform-set S

Router(config-crypto-map)#set peer 10.100.12.1

Router(config-crypto-map)#exit

Router(config)#interface e0/1

Router(config-if)#crypto map S

作者:苏小酱