具体的实验:

使用IPSEC VPN实现隧道通信使用IPSEC VPN在有防火墙和NAT地址转换的场景下实现隧道通信

目录

10.IKE第一阶段有哪些模式? 有什么区别,使用场景是什么?

1.什么是数据认证,有什么作用,有哪些实现的技术手段?

数据认证:数据属于谁

作用:

-

防止数据篡改:数据认证可以确保数据在传输过程中没有被篡改或修改。通过使用加密哈希算法,对数据进行计算得到一个固定长度的认证值,将该值附加到数据中。在接收端,对接收到的数据进行相同的计算,然后将计算得到的认证值与接收到的认证值进行比较,如果一致,则说明数据没有被篡改。

-

确保数据的完整性:数据认证可以验证数据的完整性,即数据在传输过程中没有丢失或损坏。通过计算数据的哈希值并将其附加到数据中,接收端可以使用相同的算法对接收到的数据进行计算,并与发送端附加的哈希值进行比较,如果一致,则说明数据完整无误。

-

防止伪造数据:数据认证可以防止数据的伪造,即防止恶意主体发送伪造的数据来冒充合法的发送方。通过在数据中附加认证值,接收端可以验证数据的真实性,确保数据来自合法的发送方。

-

数据完整性验证:数据认证还可以用于验证数据的来源和完整性。通过使用数字证书和公钥加密技术,可以对数据进行签名和验证,以确保数据来自具有合法身份的发送方,并且在传输过程中没有被篡改。

技术手段:数字证书、哈希算法、数字证书等

2.什么是身份认证,有什么作用,有哪些实现的技术手段?

身份认证:确定是谁和我在连接

作用:

-

访问控制:身份认证可以用于控制对系统、网络或资源的访问。只有经过身份认证的用户或实体才能获得访问权限,从而确保系统和资源只被合法用户使用。

-

数据保护:身份认证可以确保敏感数据只能被授权的用户或实体访问。通过验证用户的身份,可以限制对敏感数据的访问,并防止未经授权的用户获取敏感信息。

-

防止身份伪造:身份认证可以防止恶意用户冒充他人的身份来获取系统或资源的访问权限。通过验证用户提供的身份信息,可以确保用户的身份是真实的,从而防止身份伪造行为。

-

审计和追踪:身份认证可以用于审计和追踪用户的活动。通过对用户进行身份认证,可以记录用户的登录和操作行为,从而方便后续的审计和追踪工作。

-

用户体验:身份认证可以提供个性化的用户体验。通过身份认证,系统可以根据用户的身份信息提供定制化的服务和功能,从而提升用户的体验和满意度。

技术手段:

用户名密码、指纹识别、数字证书等

3.什么VPN技术?

vpn-virtual private network 虚拟私有网,实现是隧道技术。

VPN技术就是通过虚拟的手段获得一条虚拟的线路,在公用网络中建立一条加密隧道,实现远程访问和安全通信,它可以在不安全的网络上创建一个安全的、私密的网络连接,使得用户可以在远程地点访问网络资源。

VPN的使用场景大概有两类:

- client to LAN(SSL VPN)

- LAN to LAN (IPSEC VPN)

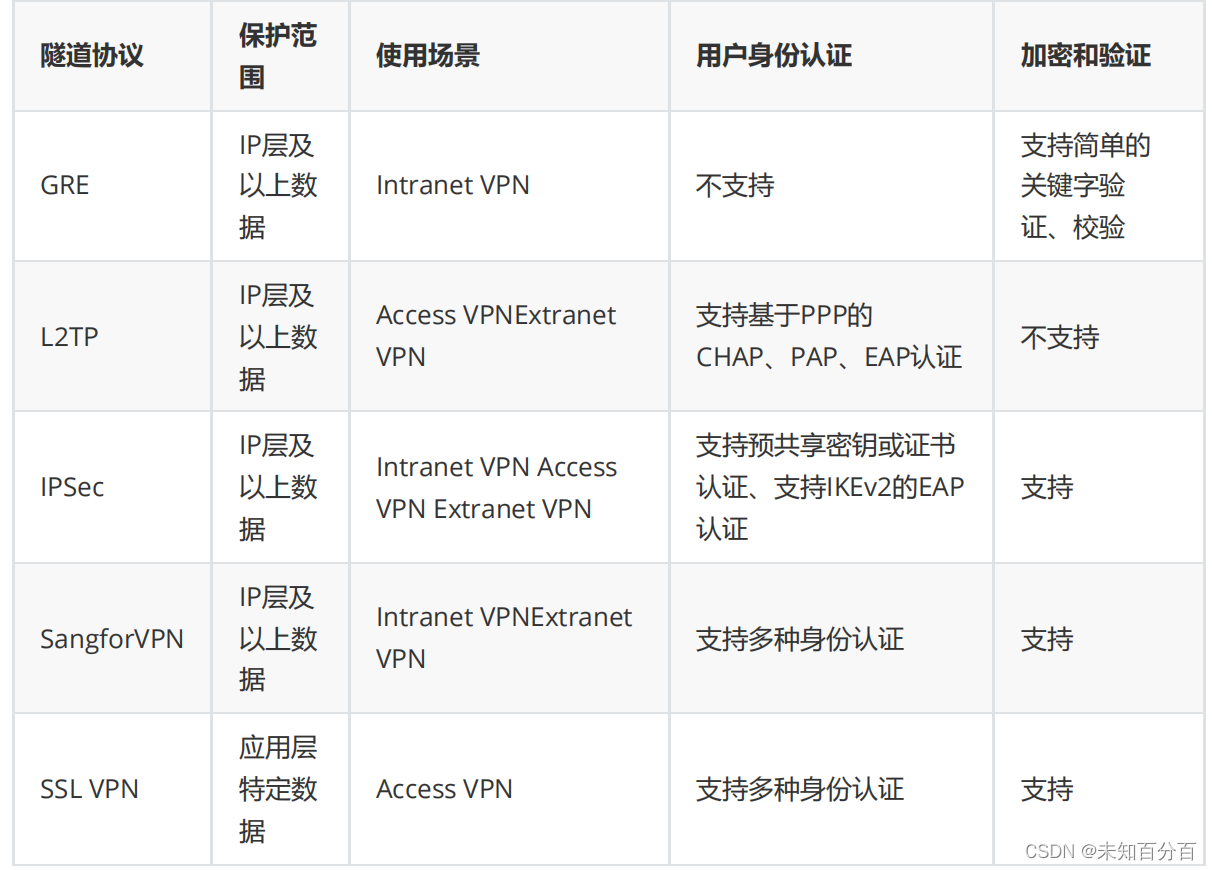

4.VPN技术有哪些分类?

5.IPSEC技术能够提供哪些安全服务?

-

机密性(3DES、IDEA、AES、RC)

-

完整性(MD5/RSA、ECC)

-

数据源鉴别(签名)

-

重传保护(只要带一次性的东西就可以避免重传攻击)

-

不可否认性

6.IPSEC的技术架构是什么?

两个安全封装协议:对传输的信息进行安全加密

-

ESP

-

机密算法

-

鉴别算法

-

-

AH

-

鉴别算法

-

7.AH与ESP封装的异同?

相同点:

无论是AH还是ESP,它们都会提供数据的完整性、认证和保密性,以确保数据在传输过程中不被篡改、伪造或窃取。

不同点:

ESP:加密结果:完整性、可用性、机密性(完全性很全面)

AH:加密结果:完整性、可用性(没有私密性)

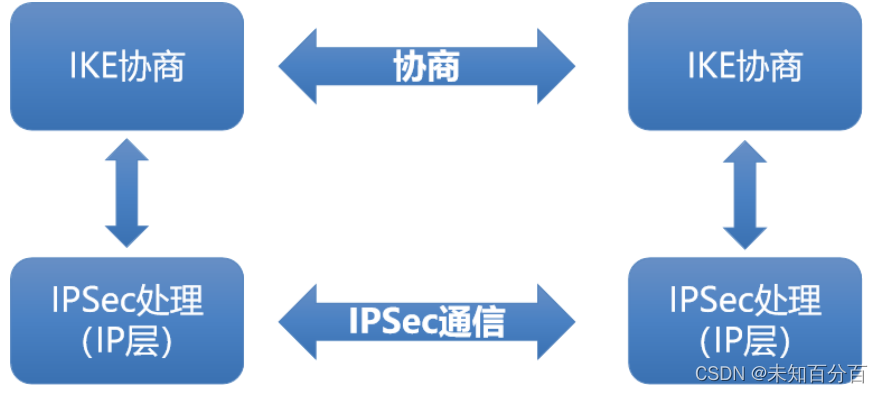

8.IKE的作用是什么?

-

为ipsec通信双方,动态的建立安全联盟SA,对SA进行管理与维护

-

为ipsec生成密钥,提供AH/ESP加解密和验证使用

9.详细说明IKE的工作原理

IKE工作内容:

-

协商封装协议以及工作模式 ESP还是AH

-

协议加密和鉴别算法

-

密钥参数的协商--密钥产生算法,密钥有效期,密钥分发者身份认证,密钥长度,认证算法

第一阶段:彼此认证对方的身份 IKE SA(使用UDP500)

结果建立IKE SA 对等体之间的身份认证、IPSEC之间的密钥生成和交换

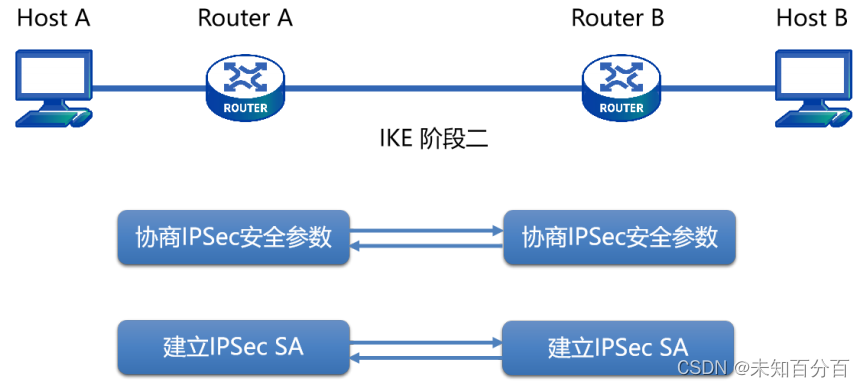

第二阶段:加密 IPSEC SA 快速模式

结果建立IPSEC SA

IKE经过两个阶段为ipsec进行密钥协商建立安全联盟;

10.IKE第一阶段有哪些模式? 有什么区别,使用场景是什么?

IKE第一阶段有两种模式:主模式、野蛮模式

(1)主模式:

6个包交互,默认使用ip地址作为身份标识,默认传递自己的接口地址作为身份标识,对方的公网作为端口身份标识去检查

安全提议:加密算法、HASH算法、身份认证方式、密钥交换算法、密钥有效期

- SA交换

- 密钥交换

- ID交换及验证

ci:表述本地的cookie信息,SAi表述协商的安全策略参数,SAr对方协商参数的确认,Cr对方的cookie信息的确认

xi,yi是交换的公钥信息,ni为随机数

id是身份信息,HASH验证信息

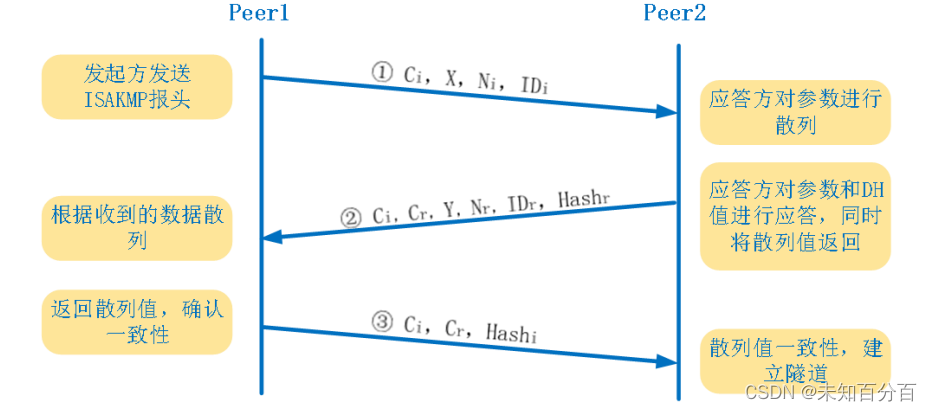

(2)野蛮模式:

x、Y就是交互的公钥,Ni和Nr是随机数

(3)两种模式的区别:

| 主模式 |

野蛮模式 |

|

| 消息交互 |

交互6个消息 |

交互三个消息 |

| 身份id |

以ip地址作为身份id,自动生成本端i和对端身份id |

可以以多种形式(ip,字符串等)手动或者自动的生成本端和对端的身份id |

| 域共享密钥 |

自能基于ip地址来确定预共享密钥 |

基于id信息(主机名和ip地址)来确定预共享密钥 |

| 安全性 |

较高前四个消息以明文传输,最后两个消息加密,对对端身份进行了保护 |

较低,前两个消息以明文方式传输,最后一个消息进行加密,不保护对端身份 |

| 速度 |

较慢 | 较快 |

(4)应用场景:

主模式:

-

对等方具有较高的计算资源和网络带宽:主模式需要多个回合的交互,因此对等方需要具备较高的计算资源和网络带宽来处理这些交互过程。

-

需要更完善的安全关联参数协商:主模式允许在多个回合的交互中协商更多的安全关联参数,如加密算法、哈希算法、Diffie-Hellman组等。

-

对等方需要更严格的身份验证:主模式提供了更严格的身份验证机制,包括交换证书或预共享密钥等。

野蛮模式:

-

资源受限的网络环境:积极模式在较短的交互中完成身份验证和密钥协商,适用于资源受限的网络环境,如移动网络或嵌入式设备。

-

需要快速建立安全通信:积极模式通过减少交互回合数来实现快速建立安全通信的目的。这对于需要快速建立安全连接的场景非常有用,如远程访问、VPN等。

-

对等方之间已经有预共享密钥:积极模式可以使用预共享密钥进行快速身份验证和密钥协商。