- 公有云(PublicClouds),公有云是面向大众提供计算资源的服务。是由IDC服务商或第三方提供资源,如应用和存储,这些资源是在服务商的场所内部署。用户通过互联网来使用这些资源。公有云服务提供商有Amazon、Google和微软,以及国内的阿里云、腾讯云、华为云、金山云、京东云、百度云、网易云等。公有云的优势是成本低,扩展性非常好。缺点是对于云端的资源缺乏控制、保密数据的安全性、网络性能和匹配性问题。

- 私有云(PrivateClouds),私有云是企业传统数据中心的延伸和优化,能够针对各种功能提供存储容量和处理能力。“私有”更多是指此类平台属于非共享资源,而非指其安全优势。私有云是为了一个客户单独使用而构建的,所以这些数据、安全和服务质量都较公有云有着更好地保障。而私有云由于是客户独享,则用户拥有着构建云的基础设置,并可以控制在此技术设置上部署应有程序的方式。

所以本次及之后的实验环境以阿里云为主体来使用介绍

阿里云实例的创建

计费方式

1. 包边包月:有业务需求、计划长期使用的

2. 按量付费:个人实验使用性价比高

3. 抢占式实例:个人实验使用性价比高、灵活性高(实例使用完记得释放实例,否则实例开着会一直计费)

地域

不同区域之间网络不通,比如华东1和华东2之间内网不互通。

相同区域之间内网通,比如华北1的H区和华北1的G区内网互通。

一般选择距离自己所在地近的区域

配置

1核 1G内存 20G系统盘 公网ip 1M带宽 时间自定义

系统

Linux --> CentOS --> 7.6(最新的)

网络

1 专有网络:(Virtual Privatloud,简称为VPC)是基于阿里云构建的一个隔离的网络环境,专有网络之间逻辑上彻底隔离。可以自定义这个专有网络的拓扑和IP地址,适用于对网络安全性要求较高和有一定网络管理能力的用户

2 经典网络:经典网络类型的云产品,统一部署在阿里云公共基础设施内,规划和管理由阿里云负责,更适合对网络易用性要求比较高的用户

PS: 本次实验选择的实例不支持选择经典网络,如果之前已经创建过实例,可以不选择公网IP,通过原有实例连接到新的实例,相对来说比较麻烦

截图展示

实例创建完成之后可以根据需要对实例进行升降级配置(CPU、内存、带宽)

安全组规则

安全组规则就是针对特定的网络端口实现放行或者拒绝的规则。

通过8080端口的一组测试来说明:

[root@linux2019 ~]# telnet 47.111.26.159 8080 ###查看默认情况下8080端口是否为通

Trying 47.111.26.159...

^C

[root@linux2019 ~]# yum install -y nginx ###yum安装nignix服务

[root@linux2019 ~]# systemctl start nginx ###systemctl启动nginx服务

[root@linux2019 ~]# netstat -tnlp ###查看实例端口监听情况

Active Internet connections (only servers)

Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name

tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 3128/sshd

tcp6 0 0 :::80 :::* LISTEN 3566/nginx: master

[root@linux2019 ~]# vi /etc/nginx/nginx.conf ##修改监听端口80为8080

[root@linux2019 ~]# systemctl restart nginx ###重启nginx服务

实例添加安全组规则如下图所示

[root@linux2019 ~]# telnet 47.111.26.159 8080

Trying 47.111.26.159...

Connected to 47.111.26.159.

Escape character is '^]'.

[root@linux2019 ~]# netstat -tnlp

Active Internet connections (only servers)

Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name

tcp 0 0 0.0.0.0:8080 0.0.0.0:* LISTEN 3629/nginx: master

tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 3128/sshd

tcp6 0 0 :::80 :::* LISTEN 3629/nginx: master

ECS安全组中规则的优先级执行匹配顺序说明:

服务器只有一个安全组

- 两条优先级相同的规则,先判断第一条规则是否符合,不符合的情况下再判断是否符合第二条,即按照规则显示的从上到下的顺序,优先级是从高到底,或者说越晚创建的规则优先级越高;

- 优先级数字小的级别高,数字大的级别低

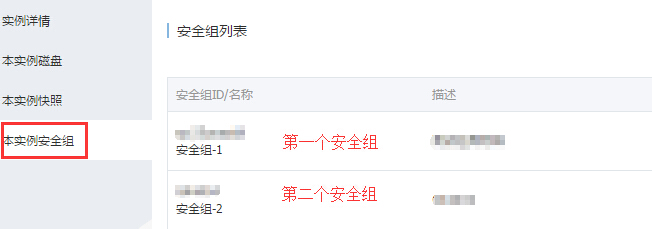

服务器有至少两个安全组- 一台服务器加入到两个安全组中,安全组中规则的优先级相同

安全组 1 设置的规则如下:

安全组2设置的规则如下:

最终结果判断顺序如下:

- 安全组 1 1.1.1.3 优先级 1

- 安全组 1 1.1.1.2 优先级 1

- 安全组 2 2.2.2.2 优先级 1

- 安全组 2 1.1.1.1 优先级 1

- 一台服务器加入到两个安全组中,安全组中规则的优先级不同

安全组 1 设置的规则如下:

安全组2设置的规则如下:

最终安全组规则的判断先后顺序如下:

- 安全组 1 1.1.1.1 优先级 1

- 安全组 2 2.2.2.1 优先级 1

- 安全组 1 1.1.1.2 优先级 2

- 安全组 2 2.2.2.2 优先级 2

总结 一台服务器设置多个安全组后,对于相同优先级的规则,先根据 本实例安全组 中安全组规则的显示顺序排序。对于不同优先级,先判断是否符合“优先级”数字小的规则,如果不符合,再判断是否符合“优先级”数字大的规则。如果没有一条规则匹配到,该访问将被拒绝。