样本信息

| 文件名称 |

c11e2306a7926e55f4b2fcbbe7307690059572f1857724bd4aaa7974be6a4b56 |

| 文件大小 |

617.94 KB |

| 文件类型 |

Win32 EXE |

| MD5 |

997cf4517ee348ea771fd05f489c07fe |

| SHA1 |

8feb8992f700c7ff9e19f45d0c3fd820d71aa044 |

| CRC32 |

67DE9003 |

表1.1样本信息

分析环境及工具

环境:win7x86位

工具:010editor IDA Hash refobj OD

分析目标

分析病毒的恶意行为及相关功能。

样本行为分析

Virustotal扫描34/59比例检测存在恶意行为,确定文档存在恶意行为。(本样本分析报告早于2019年,目前查杀率可能与之不一致)

攻击流程:

恶意文档主要利用package对象内嵌恶意程序。

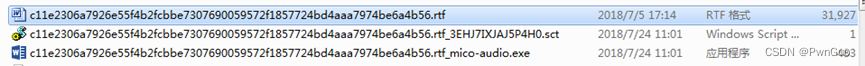

Rtfobj工具提取package对象自动释放,插入的Package对象实际上是一个恶意Scriptletfile(.sct)脚本文件,以及%tmp%\\mico-audio.exe。

Scriptletfile(.sct)脚本文件。

释放的.sct脚本文件利用漏洞运行c盘下 %tmp%\\mico-audio.exe 。释放PE文件Crome.exe,自我拷贝,写入注册表项,执行PE文件。

执行创建文件crome.exe到C:\Users\用户名\AppData\Roaming\google-Chrome\下,伪装google浏览器目录,执行相应的文件写入。

PE文件运行有远程访问行为。

查杀及防范措施

查杀:

①目前多家安全厂商对本恶意行为可通杀,安装杀毒软件即可完成查杀。

②手工查杀

- 1删除指定目录C:\Users\用户名\AppData\Roaming\google-chrome\下Crome.exe

- 2.启动项禁用world图标的Crome.exe

- 3.删除注册表L_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run下Chrome键值。

防范措施

①在线更新;开启Windows Update更新。

②打补丁;的微软补丁地址:Security Update Guide - Microsoft Security Response Center