先用od打开

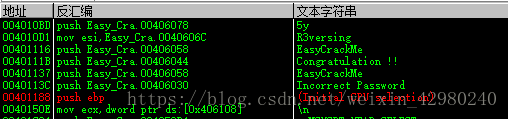

用中文搜索引擎找到主函数

发现这个函数即是判断输入正确与否和输出的函数,所以在函数的入口处设置断点

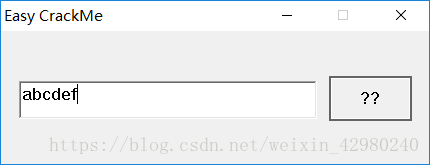

然后运行,先在弹出的窗口中随便输入一串字符串

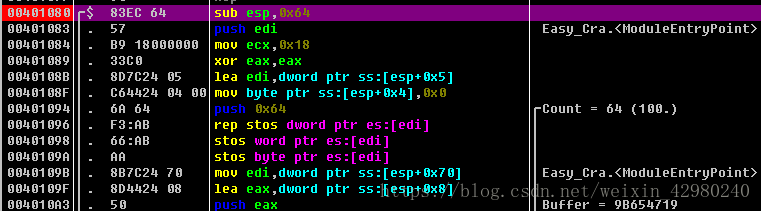

然后单步往下执行

004010AA |. FF15 9C504000 call dword ptr ds:[<&USER32.GetDlgItemTe>; \GetDlgItemTextA

004010B0 |. 807C24 05 61 cmp byte ptr ss:[esp+0x5],0x61

004010B5 75 7E jnz short Easy_Cra.00401135

这里比较了b是否等于0x61,0x61是97,ascii码为a,所以字符串第二个字符为a

将jnz改成je继续往下单步执行

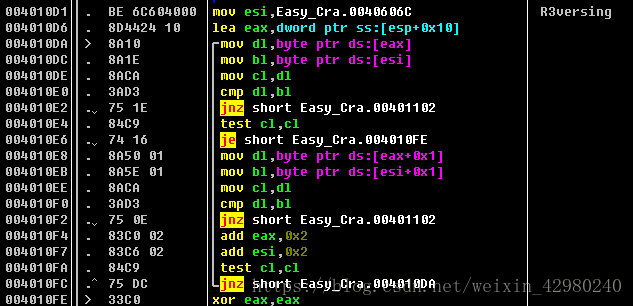

004010BD |. 68 78604000 push Easy_Cra.00406078 ; 5y

004010C2 |. 51 push ecx

004010C3 |. E8 88000000 call Easy_Cra.00401150

这三行比较ce是否是5y,所以字符串第三个和第四个字符为5y,继续往下走

这里有个循环,判断第四个往后的字符是否为R3versing,再往后走

0040110D |. 807C24 04 45 cmp byte ptr ss:[esp+0x4],0x45

00401112 |. 75 21 jnz short Easy_Cra.00401135

这里比较第一个字符是否等于0x45,0x45是E,故第一个字符是E

故flag为Ea5yR3versing