【签到】

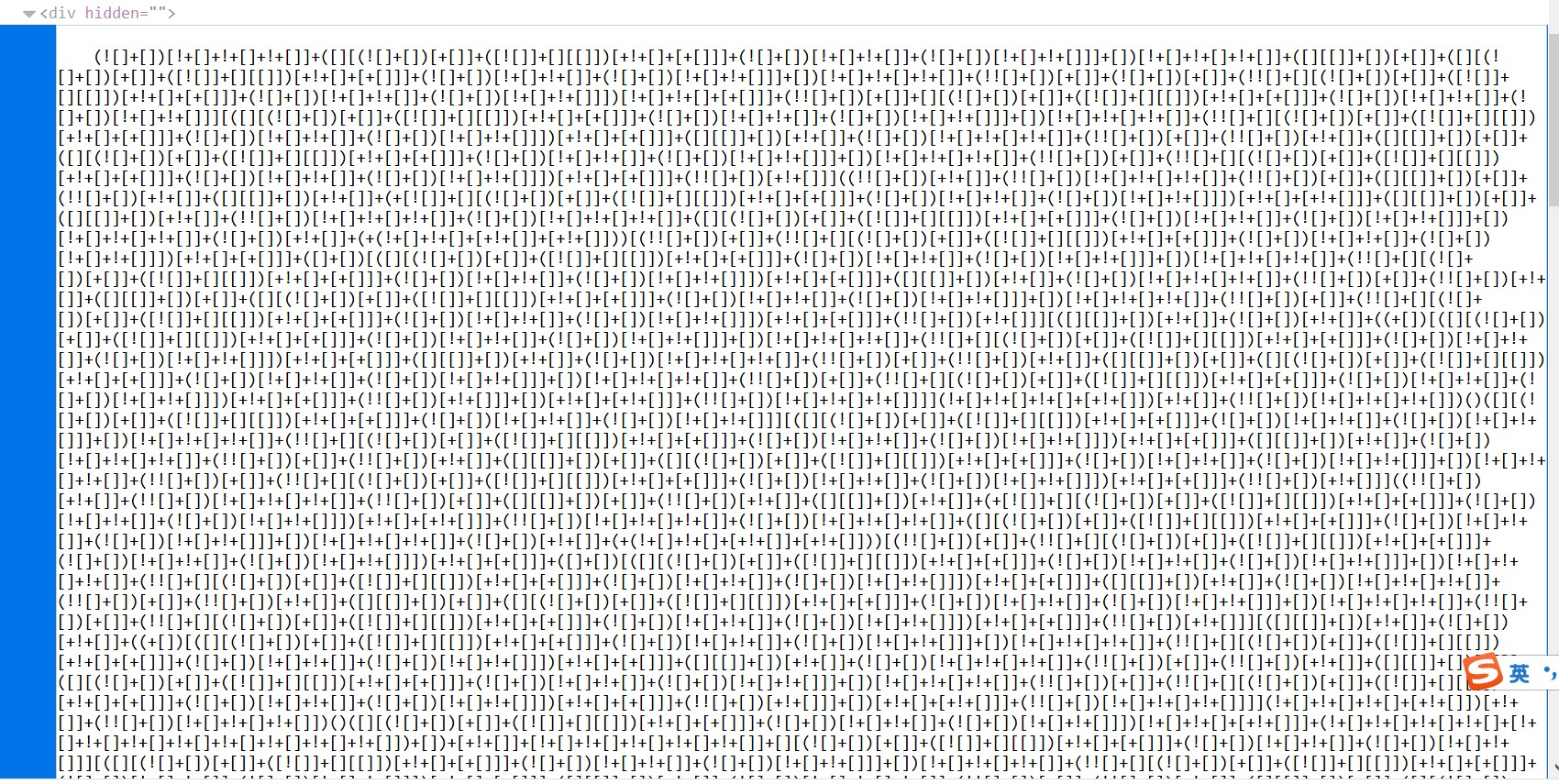

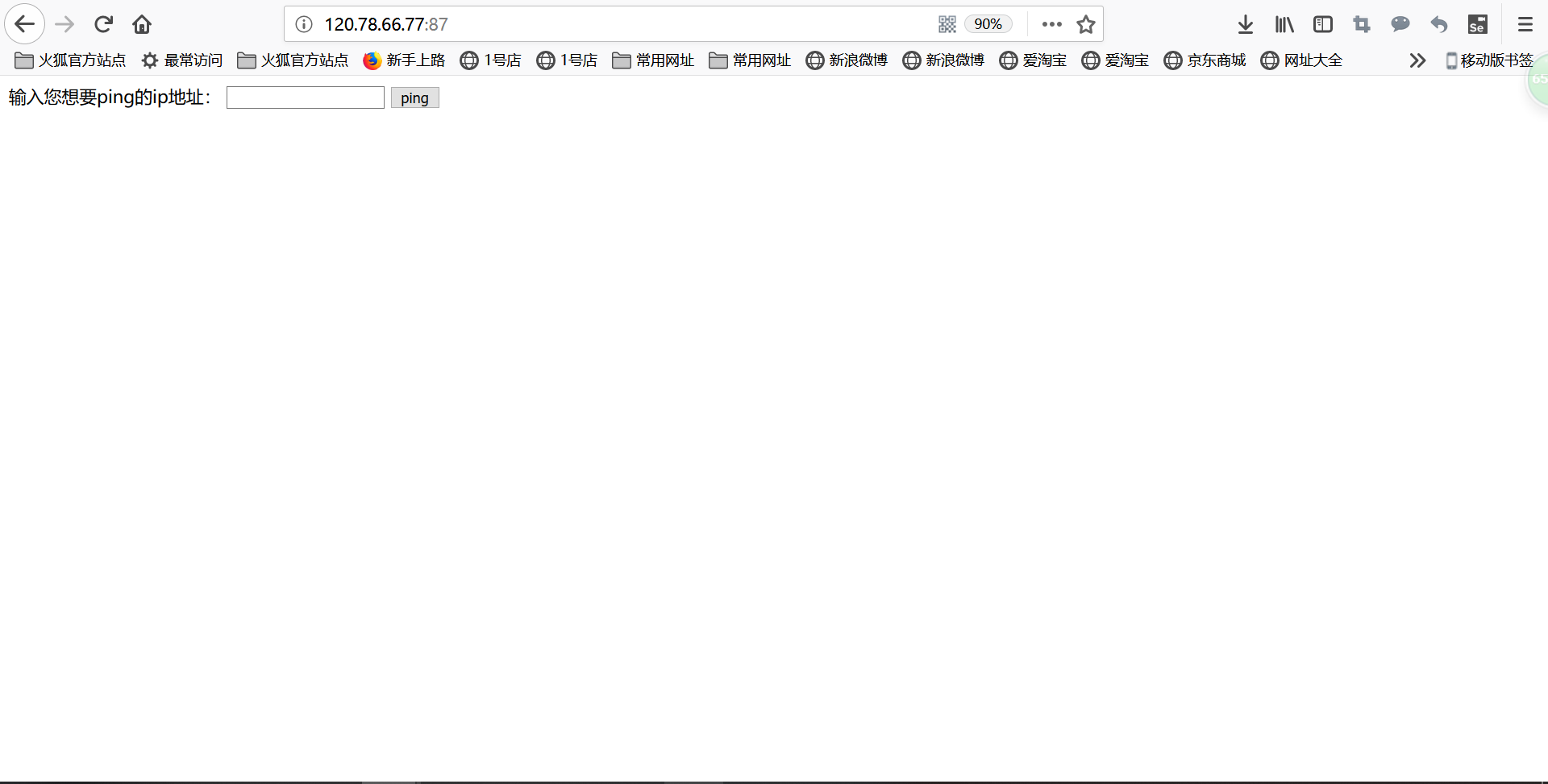

Web部分的签到题,打开连接后F12审查元素

可以看到有被隐藏起来的JSFuck密码,解码运行后可得flag

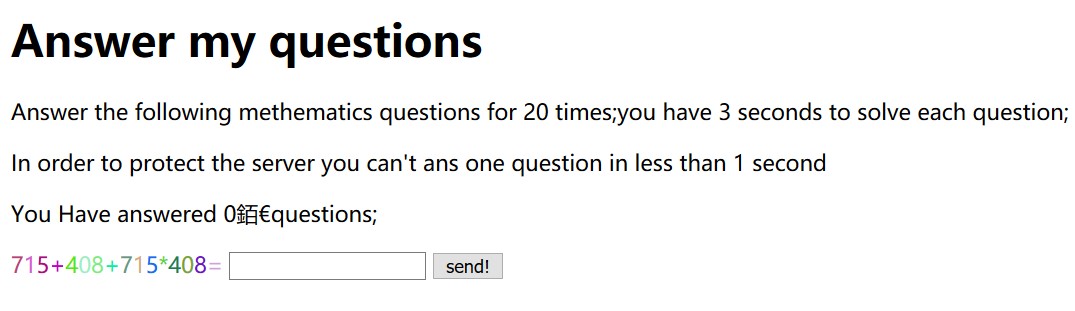

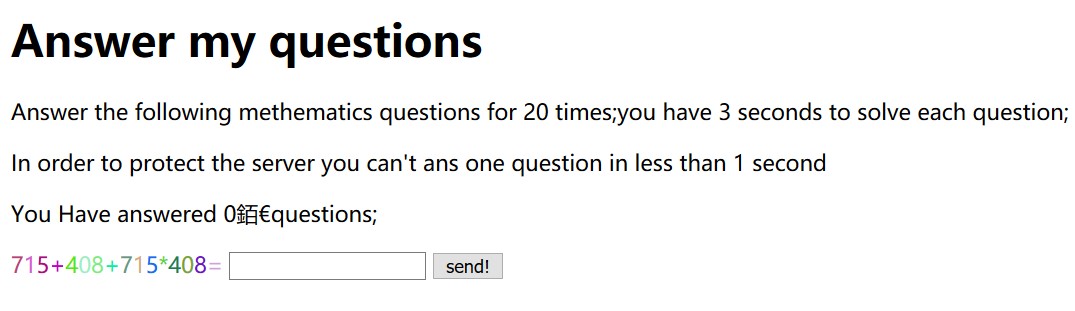

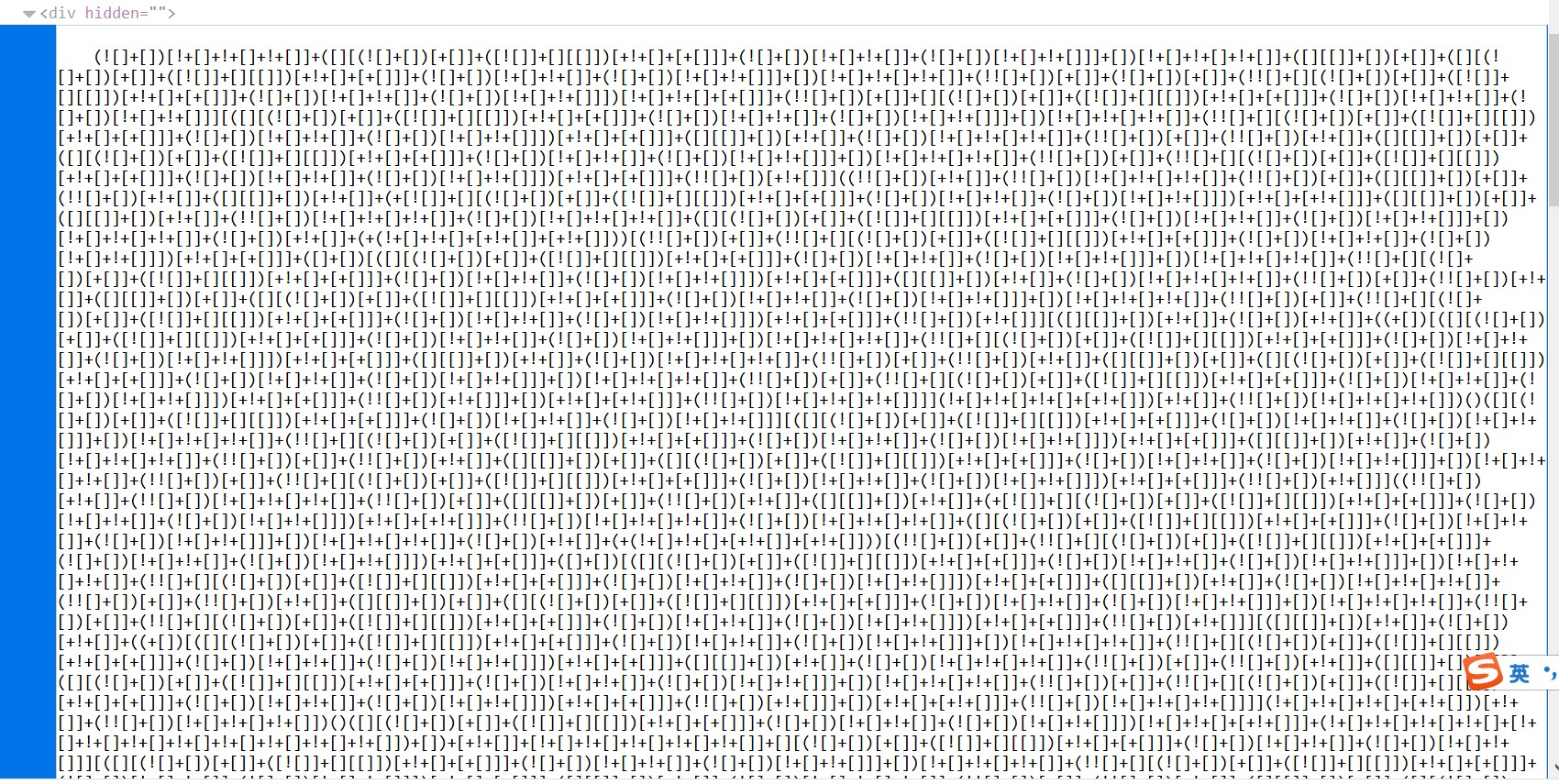

【计算器】

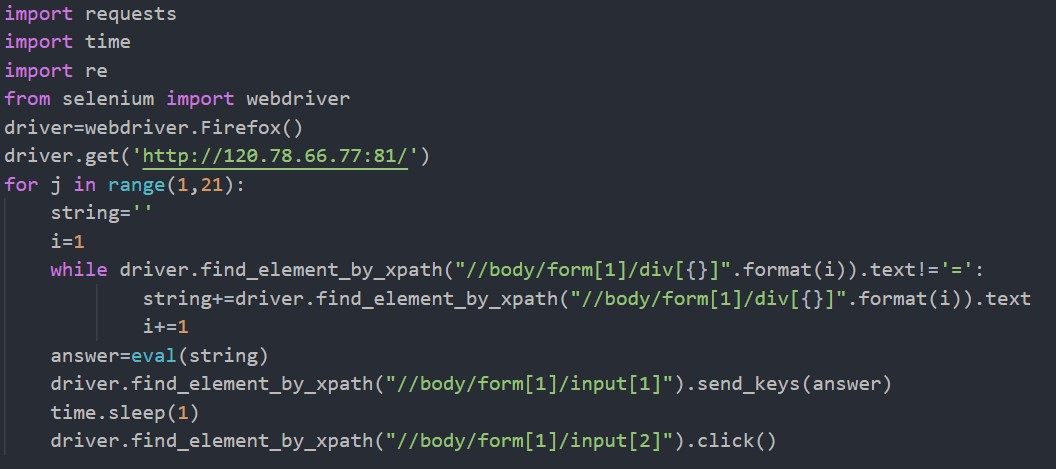

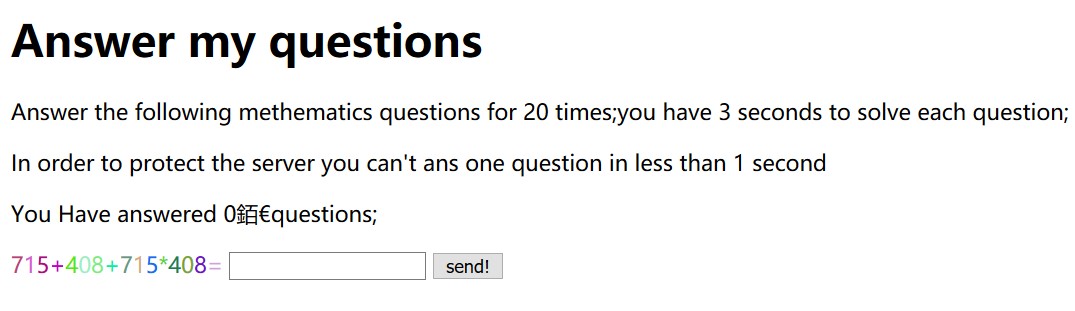

打开后界面如上图,要求简单来说就是回答20道数学题目,每道题最多3s,最少1s,多次刷新后发现题目的长度,运算方法均不定,想到靠脚本计算,F12审查元素后发现,题目的内容被分在多个元素中,如果用正则匹配的话匹配难度较大,考虑用webdriver,按照xpath来查找元素,对其进行整合,计算与提交,脚本内容如下

运行,等待20次计算后得到flag

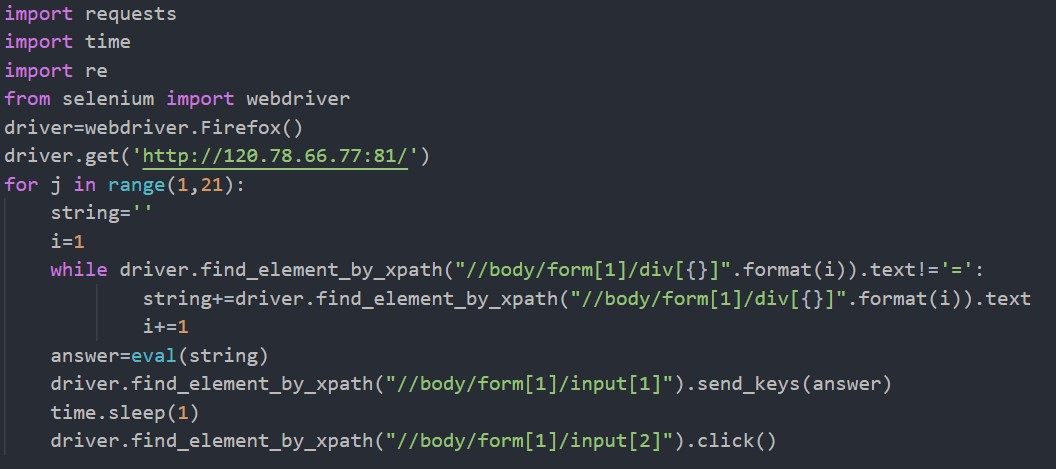

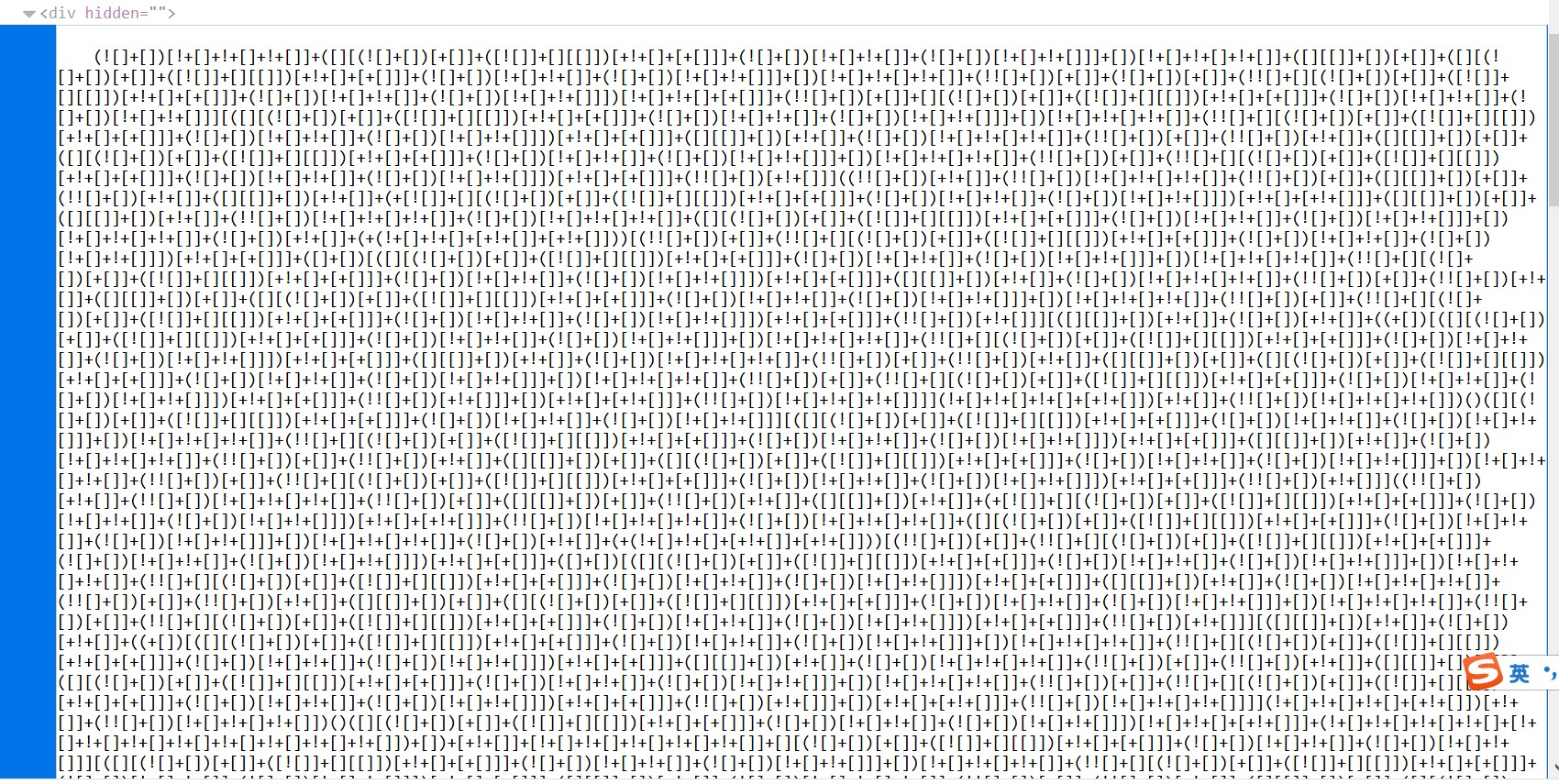

【一款船细的外部题目】

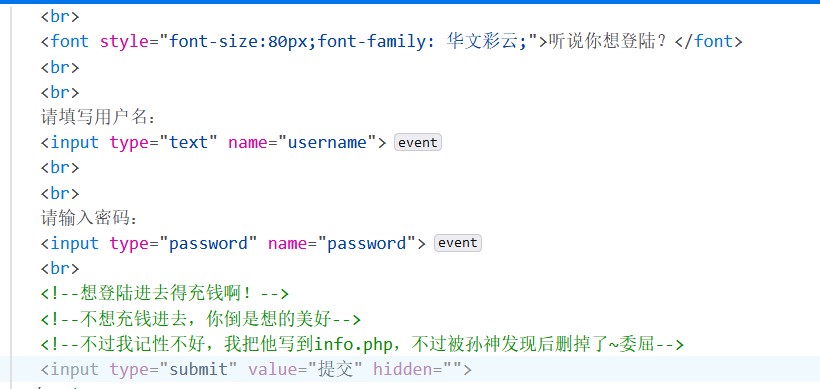

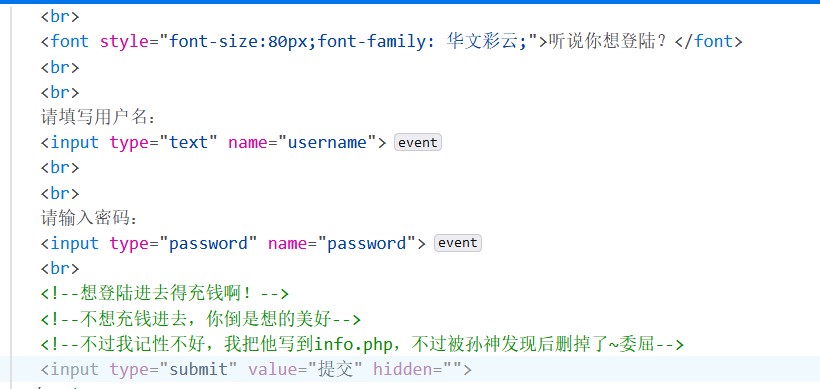

打开链接,F12,部分源码如下

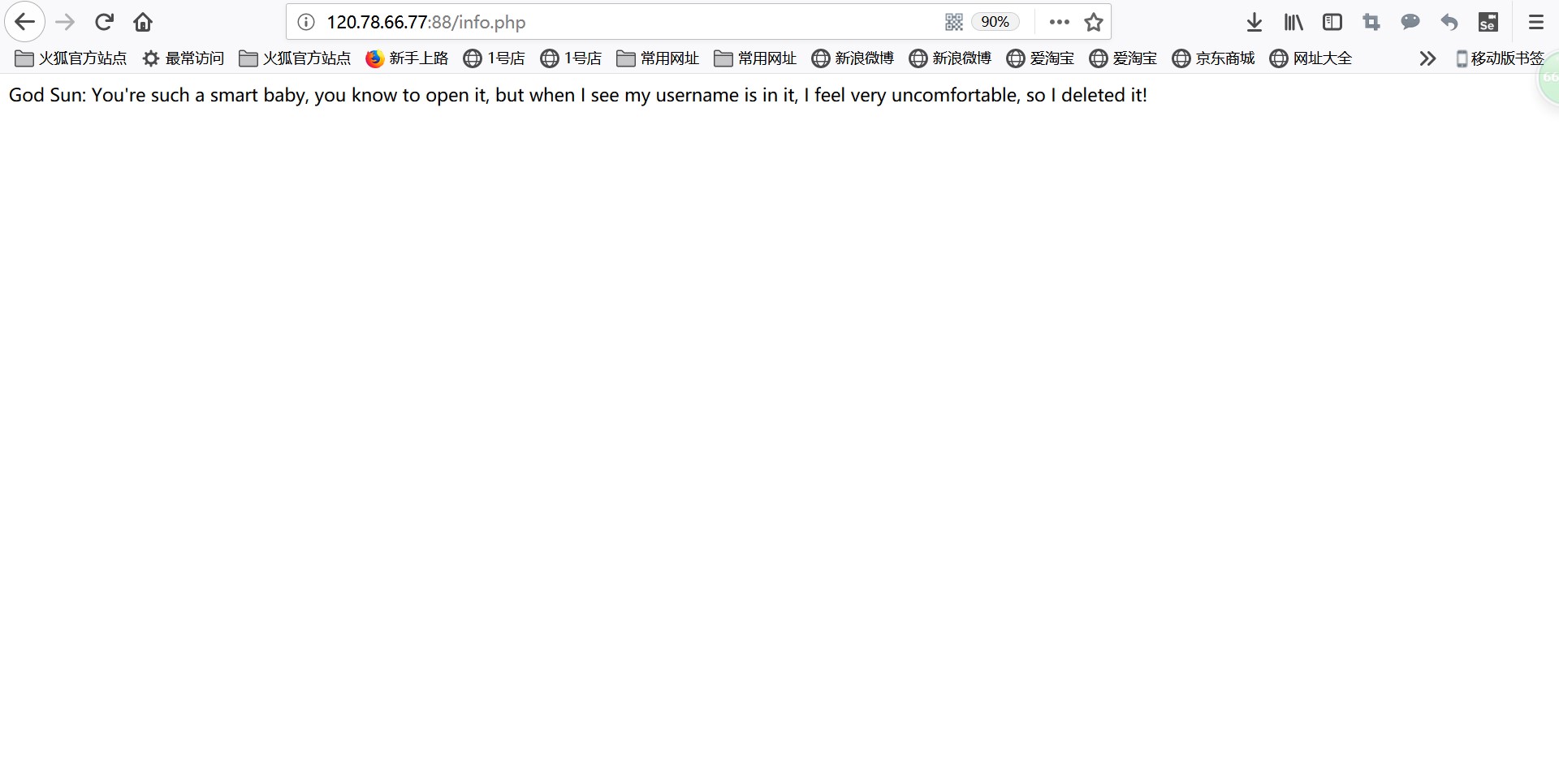

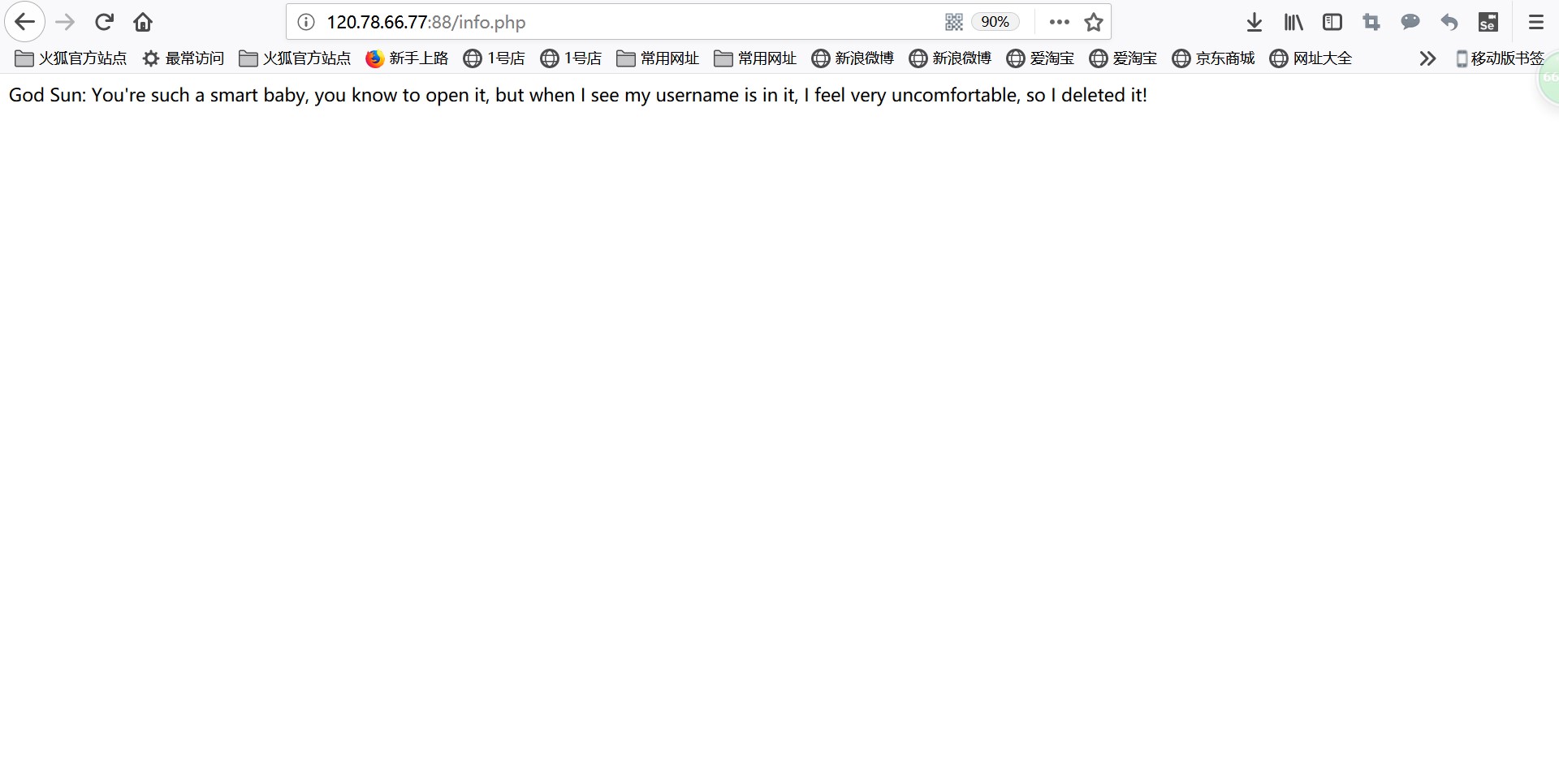

这边能得到两个信息,一个是被hidden的提交按钮,去掉hidden选项后才能看到,另一个是可以访问info.php来寻找信息。那就先访问info.php吧

好吧 过于真实,但是还是有一点引起注意,就是“被删掉了”,在网页运行的过程中经常会有备份文件,他们通常以*.bak被保存在相应的文件同一目录下,所以试着访问info.php.bak,下载后打开,得到一份名单和提示,提示如下

那就爆破吧……脚本过长,主要就是根据bak文件中的用户名尝试post用户名和密码所有可能,登入后界面如下

点开链接后是一个上传文件的页面

尝试上传php文件后,不出所料的提示不正确,要求上传PHP file

对于这种情况 从以下几个角度来考虑

1. 直接使用burpsuite抓包,将上传文件后缀改为php

2. 使用php1,PHP+空格,pHp等扩展名

3. 对于0x00式的阻断,发a.php0x00jpg类似的文件

4. 对于要求发送php的可以发送phps文件(源码文件)

尝试后发现方法4可行 发送phps文件后得到flag

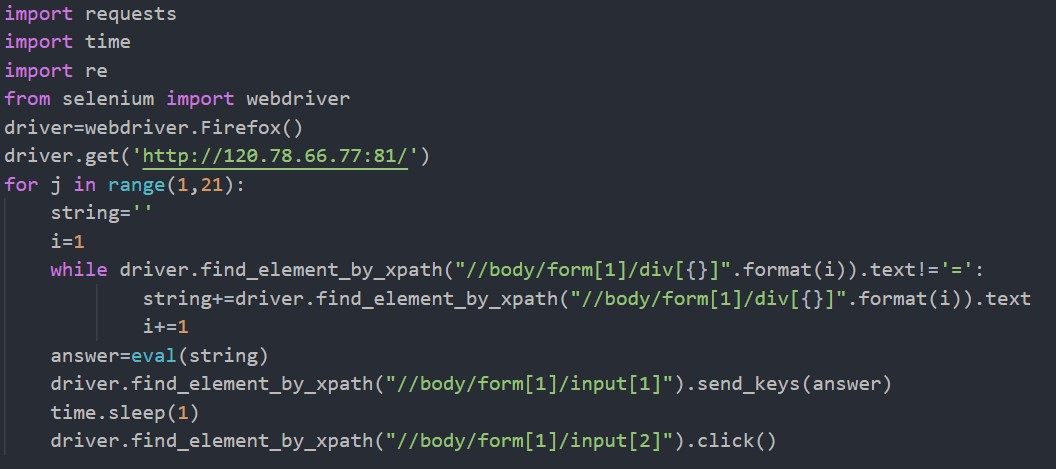

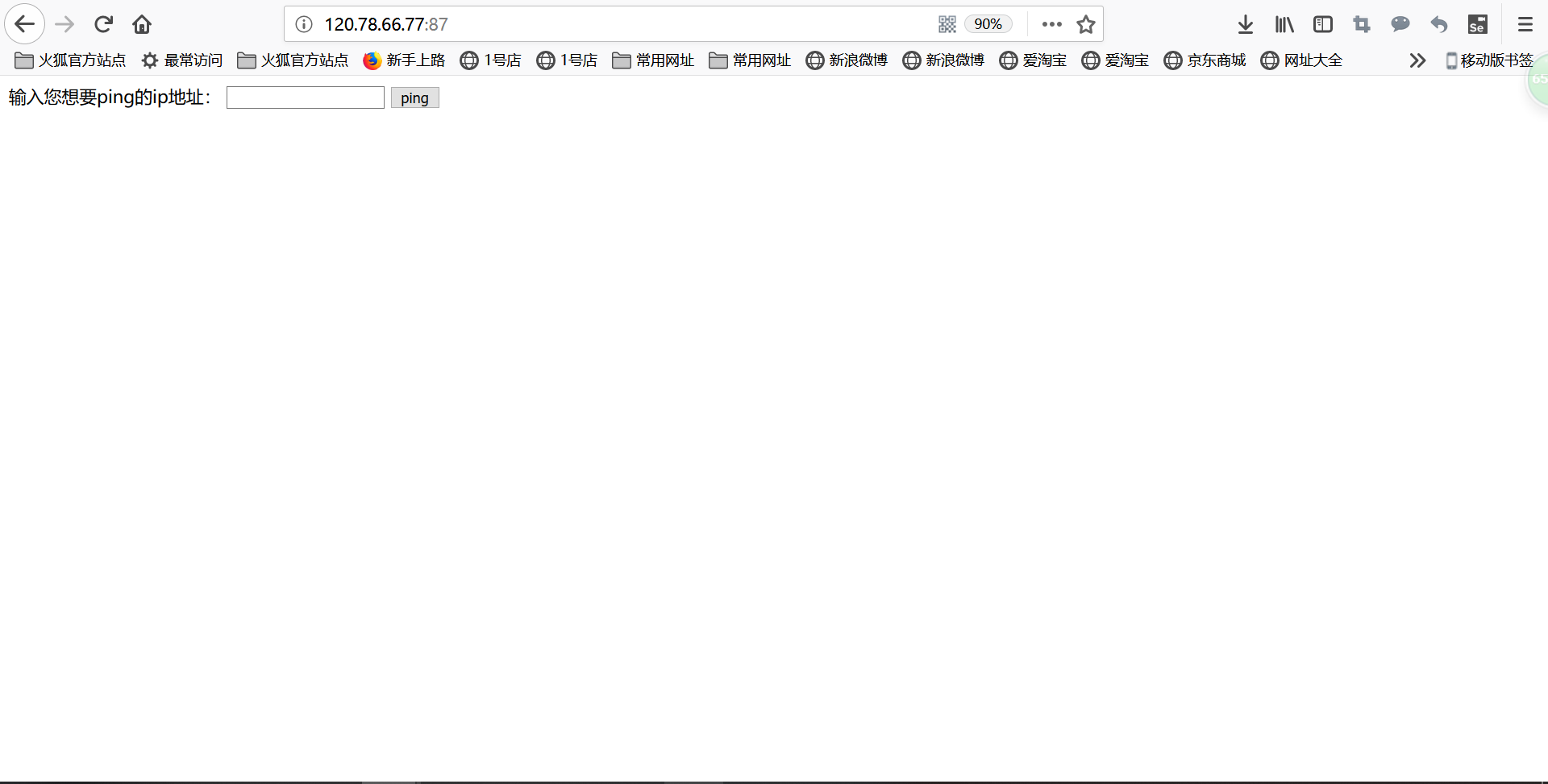

【cat?】

本题打开后可以看到这么一个网页 先尝试着输入一个IP 一段时间后得到了一个

很正常的shell命令回显,查看源码 注意到这句

提示查看exec.php并传入view_source可以查看源码

(源码的主要部分)可以看到,就是一个正常的,根据输入的ip调用shell,那么唯一可以利用的地方就是在限制输入ip格式的时候用到了正则表达式函数preg_match,preg_match在第一次匹配完成后就会停止搜索,所以可以用%0a换行符构造shell命令

比如抓包 把post数据改为172.0.0.1%0a cat flag*

可得到flag