学习跟踪,避免被追踪。

教育目的,仅做安全研究,切勿滥用

最近在网上找一些比较有趣的东西,比如后渗透的一些工具,维持访问什么的,还有OSINT的东西,比较杂,也比较多,用于后面做培训的话可能会有一些素材吧,以至于不像纯讲技术那么枯燥。

Trape它是属于社工的一个工具同时也属于信息收集,这个工具目的是帮助政府组织公司和研究人员跟踪网络犯罪分子。

先来看下

项目地址在https://github.com/jofpin/trape上已经可以找到

git clone https://github.com/jofpin/trape.git

cd trape

python trape.py –h

完事之后运行之,第一次运行工具会让你填下列2个东西

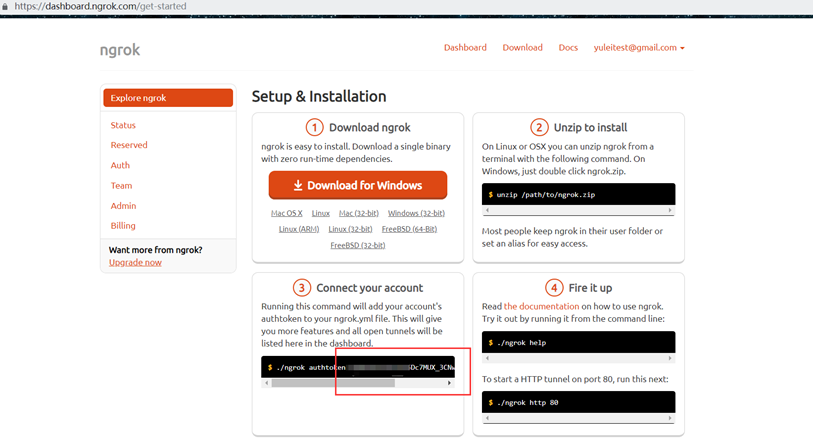

第一个是ngrok的key ,你得上https://dashboard.ngrok.com注册一个账户,这里我使用我的github进行关联登录,完事之后你会看到

框出来的是token

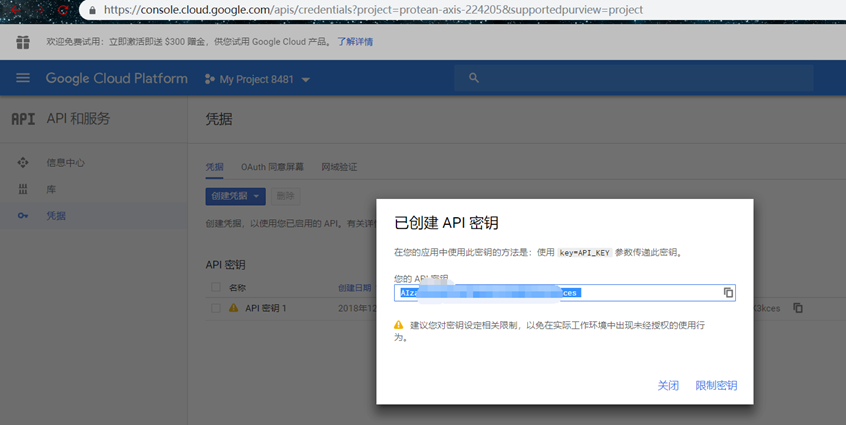

第二个是google api的key,稍微搜下就找到地方了

好,完了之后工具可以开始使用了

首先提示会让你输入一个网址,比如我这里输入一个www.github.com, 输入完成之后自动会显示以下内容

先来解释下:

Local部分是本地地址,只能局域网访问, public 公网地址,可以公网打开

control panel link 是管理入口,信息会送到这里

access key是管理入口的密码

我们输入key进去

Lure for the users 是发给对方的链接,只要别人点了这个链接,那么后台会记录这个人的位置信息。

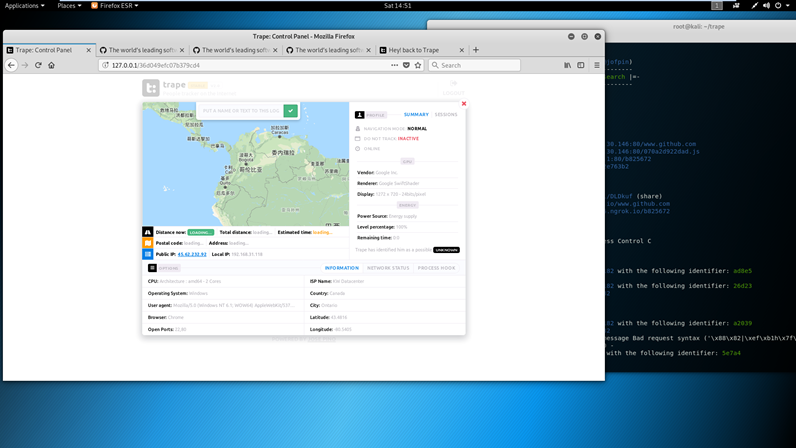

打开后台看下

我们把这个链接发给我们的朋友,测试下定位

当我们每次打开一个链接,只要IP不变,它都会生成一条记录,而且显示在线online

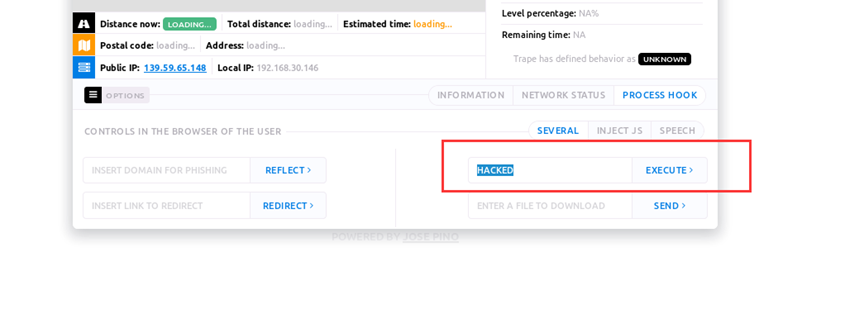

接下来我们要对它进行控制了,打开DETAIL你会看到目标公网IP,内网IP, 浏览器 ,CPU 显卡,操作系统,城市,ISP……

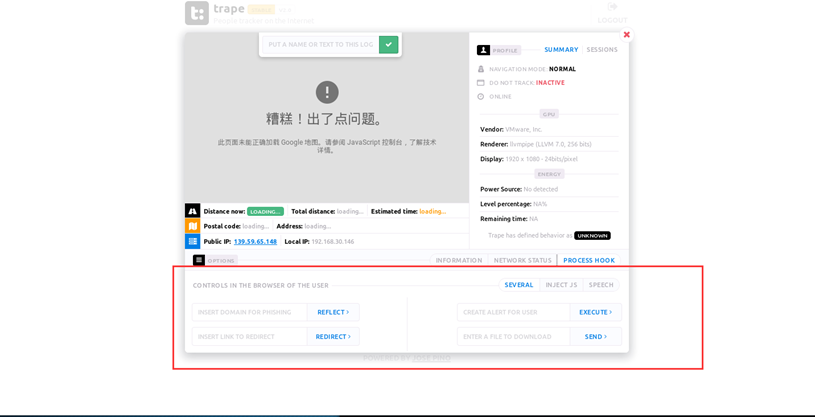

可以重定向它的网页,执行命令,以及给他发送文件

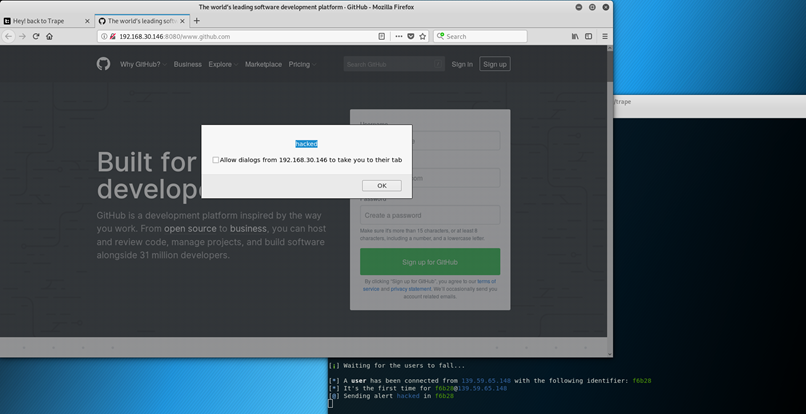

我们输入一个hacked,然后执行

这时,目标浏览器直接弹出 hacked

最后说一下,public部分是公网访问,它自动给你生成了公网域名,也就是公网也能打开,在对应的公网后台你也能收到数据。操作和局域网一样,我就不列举了。