摘要:本文主要介绍四个实验:一是如何修改磁盘的分区方式为gpt方式,二是划分swap交换分区,三是给磁盘加密,四是设置磁盘配额。

一、修改磁盘为gpt的分区方式

##1.先用 fdisk -l 查看分区状态,若已经存在分区,那我们就直接修改已经存在的分区,若无分区得先建立新的分区。

如下图,博主这里已经有事先创好得分区vdb1、vdb2、vdb3,而且都为linux得普通分区:

#2.我们现在将分区二修改为swap分区:

首先用fdisk /dev/vdb进入修改窗口,用p命令可以查看sdb磁盘的分区情况:

现在我们用 t 命令来修改分区2的类型:

然后用L命令来查看swap分区的id号,发现为id为82:

输入82进行修改:

修改后用p命令查看改的情况,然后wq进行退出保存:

![]()

修改成功后,先用partprobe通知系统分区的情况,然后进行格式化swap分区,使用命令: mkswap /dev/vdb1,再用blkid查看:

上步操作完成后还需要激活该文区,使用命令 swapon -a /dev/vdb2 来激活,用 swapon -s 来查看是否激活 :

到这里swap分区的更改就算完成了,但是这种激活方式是一次性的,当关机后再次开机时,将会失效。

#3. 使swap分区永久被激活:

编辑设备文件: vim /etc/fstab,配置11行的内容:

重启后查看swap激活状态,发现已经激活:

用swapoff /dev/vdb2 可以关闭激活状态。

二、修改磁盘为gpt的分区方式

在做该实验前保证你的重要数据已经备份,此操作会摧毁该磁盘的所有数据。

#1.我们先查看我们现在的分区方式,发现为dos的方式,这代表分区方式为MBR(Main boot record):

# 2.我们将MBR的分区方式修改为gpt的方式。

用命令parted /dev/vdb 进入修改的窗口,用help查看帮助:

![]()

然后发现 mklabel 使我们需要的命令,然后用mklabel进行修改, 然后按 Tab 键 看都能修改为哪些方式:

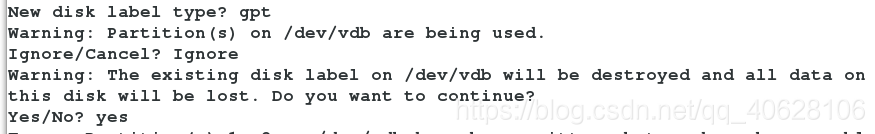

gpt的方式正好就在其中,所以输入 gpt 进行修改,然后输入ignore,然后输入yes:

然后用 fdisk -l 查看修改后的磁盘的分区方式,发现已经修改为gpt的方式:

三、磁盘加密

我们知道数据是重要的,特别是对某些机构来说更是无价的,所以很多情况下为了保护我们的数据我们会给设备进行加密,下面就来介绍一种可靠的加密的方式。

下面以vdb这块硬盘中的 vdb2这块分区设备为例来演示如何为设备进行加密。

#1.首先我们用命令 cryptsetup luksFormat /dev/vdb2 来对vdb2这块设备 进行加密

在加密之前先看一下这块设备的状态,是未加密的:

![]()

![]()

![]()

![]()

接着进行加密:cryptsetup luksFormat /dev/vdb2

这里注意一定要输入大写的YES, 然后设置加锁密码,最好复杂度高点:

第一步加锁就算成功了,我们用blkid 看看这块设备的状态,已经是加锁的状态:

#2. 对硬盘解密

对vdb2进行解密,输入cryptsetup open /dev/vdb2 westos 后,提醒你输入密码,输入之前你设置的密码即可:

此时已经将vdb2这块设备映射为 westos 这块虚拟设备,为什么要映射成这块虚拟设备呢?为了数据更加的安全,这样做为什么安全呢?请看下来的操作你就会明白了。

我们此时再对这块虚拟设备进行格式户化:mkfs.xfs /dev/mapper/westos

这步操作是至关重要的,因为这相当于在加密的设备上面铺上了文件系统,这种方式的加密,用户的数据安全度极高的提升了,因为盗取数据一般是同过文件系统对数据的标识而进行的,我们若在文件系统和数据之间加上密码,那无疑有着极高的安区性:

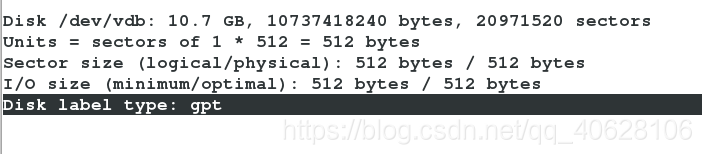

此时我们就可以进行设备的挂载了:

在使用完毕后我们卸载掉vdb2这块设备: umount /dev/mapper/westos

# 3.关锁

在卸载完成后,我们一定要关上锁子,这时就无人能对这块设备进行任何操作了,除非手上握有密码的人:

使用命令: cryptsetup close westos 关上锁子。

做完这步别人就不能对这块设备进行像挂载、查看数据等等的所有操作了,所以也就得不到我们这块设备上的数据了,除非对我们这块设备的数据进行摧毁,比如进行格式化,但这对他没有任何好处,而我们对重要数据肯定也有备份,所以没有任何损失。

当再次使用该设备时,我们需要输入解锁命令:cryptsetup open /dev/vdb1 westos,然后输入密码就可以了,如下:

# 4.开机自动挂载上锁设备。

以上的操作为手动开锁,手动挂载,如何实现开机自动开锁和挂载呢?

首先编辑文件crypttab: vim /etc/crypttab, 该文件是记录解密过程的文件:

再将密码记录在/root/westos 中,并给该文件设置500的权限,提高安全性:

然后输入下面的命令通告系统关联上面两个文件:cryptsetup luksAddKey /dev/vdb2 /root/westoskey,然后提醒你输入之前的加密密码:

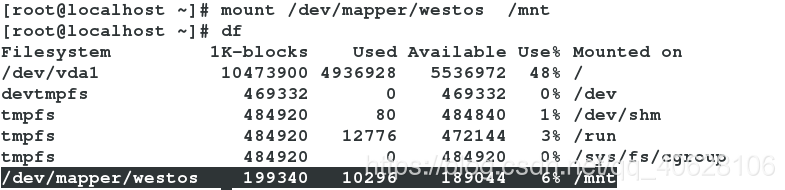

最后编辑文件fstab:vim /etc/fstab,在该文件中配置已经被加密过的vdb2设备的映射设备/dev/mapper/westos的信息,让系统自动对westos设备进行挂载:

第10行即为配置的信息,然后我们重启系统测试,发现westos设备已经被自动挂载:

#4.如何解除vdb2这个设备的上锁:

我们紧接着上面的实验环境,若此是我们要解除该设备的上锁该如何操作呢?

第一步,先卸载/dev/mapper/westos:

第二步,关上锁:

第三步,格式化/dev/vdb2 这个分区:

第四步,注释或删除掉 /dev/cryptsetup 文件中的配置:

第五步,注释或者删除掉 /root/westoskey 文件的配置信息:

第六步,删除掉/etc/fstab 中的westos设备的挂载信息:

最后一步,reboot系统。

四、磁盘配额

在一个机构中的存储资源是有限的,不是说谁想用多大就用多大的,往往是为不同的部门分配合适的存储空间去使用,下面我们westos这个机构为例来进行这个实验。

假如westos这个机构共有三个部门,但只有一个vdb1=500M 这么大的存储空间,公司将该设备挂载到/public 这块目录上:

刚开始公司对该设备没有进行任何设置任何的磁盘策略,谁来都可以存东西,不限制大小,有一天技术部门的lee_brother给这块存储设备存入了400M的不明文件:

lee_brother感觉很爽,但过了几天,财务部的ma_brother脑壳很疼,因为要给老板处理一些财务问题,这需要老大的内存空间;这时ma_brother把这个问题反映给老板,老板很着急解决这一问题,他突然想起了他的好哥们潘哥,这位朋友可是个运维大佬;所以请来这位朋友解决这个问题。

潘哥果然是位高人,来之后立刻有了解决问题的方案:

#1.首先,删掉lee_brother的未知文件,然后开启vdb1这块设备的磁盘配额功能,同时将其挂载到/public 上:

用mount 命令查看 磁盘配额功能是否开启:

#2.激活这块设备的磁盘配额功能: quotaon -uv /dev/vdb1

#3.给lee_brother设置使用磁盘的最大额度,使用该命令:edquota -u lee_brother /dev/vdb1。

进入该界面后就可以做配额了,block代表已经使用的容量,第一个hard代表允许存储的最大容量,第二个hard代表能建立的最多文件个数,inodes代表连接次数,其它的单词含义先不用管。我们这里给lee_brother设置了最大额度为100M,文件最多可创10个。

#4.现在来测试我们的配置结果

切换到lee_brother视角,先存储50M的文件,再存储100M的文件,再试试超出100M会发生什么事情:

很符合预期,1M的空间都不能超出。

再来测试能创建几个文件:

符合最多能建立10个文件的配置额度。

#5.如何查看配额信息

在普通用户模式下用 quota 命令直接查看自己的配额信息:

在超级用户模式下使用命令:repquota -a

命令quotaoff /dev/vdb1 可以关闭磁盘配额的激活状态。

注意!!!! 1、超级用户不能给自己限额。 2、能创建的文件个数受超级块大小的影响,论坛的超级块小所以能容纳的文件个数多,但读写速度慢;门户网站超级块大,所以容纳的文件个数少,但读写速度快。 3、想要给挂载的设备改权限,要先挂载设备,再给目录修改权限。

# 6.永久保存设置

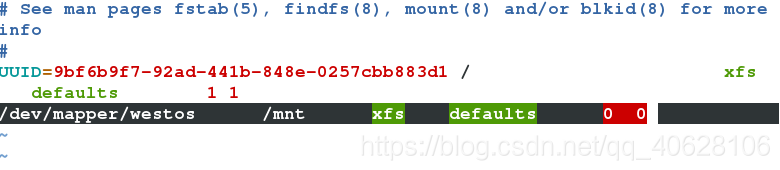

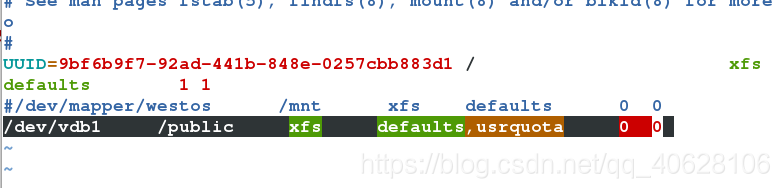

需要编辑fstab文件:vim /etc/fstab。配置如下图的最后一行:

重启测试,发现设备vdb1已经自动挂载,而且之前设置的配额也在继续生效: