前期准备

BWAPP下载

BWAPP玩法

参考这个下载文件

bWAPP直接下载安装包,解压后,到虚拟机里直接打开文件夹,就可以看到vmx文件,点开后,就打开啦,

在物理机或者虚拟机里输入:

http://[ip]/bWAPP/login.php

ip从bee-box的终端里ifconfig得到

A10 unvalidated redirects and forwards

open redirects 开放的重定向

status bar 状态栏

trusted site 可信站点

验证一个漏洞前先了解一下这个漏洞

(验证的重定向和转发(https://blog.csdn.net/quiet_girl/article/details/50616927))

重定向(redirects):服务端告诉浏览器重新去请求一个地址;

转发(forwards):服务器在收到目标地址的URL后本来应该将正确的内容发送给浏览器,但服务器偷偷进行一个跳转,发送其他的东西给浏览器,因为跳转是在服务器实现的,所以客户端不知道,URL就没有变,我们客户端的浏览器地址栏就没有改变

钓鱼网站!

如果有代码:浏览代码中含有重定向和转发的内容,看目的url中是否包含用户输入 的参数,如果包含,观察目标参数是否在白名单之内,如果涉及到一些安全问题隐 私等,需要重新定义目的URL。

通过点击操作网站,观察是否产生重定向(HTTP响应代码300-307,通常是302),观察在重定向之前用户输入的参数有没有出现在某一个URL或者很多URL中,如果是这种情况,需要改变URL的目标。

如果测试中没有代码,检查所有参数,测试那些看起来像是重定向或者转发的页面。

现在,在bee-box里,开始验证重定向和转发之旅:

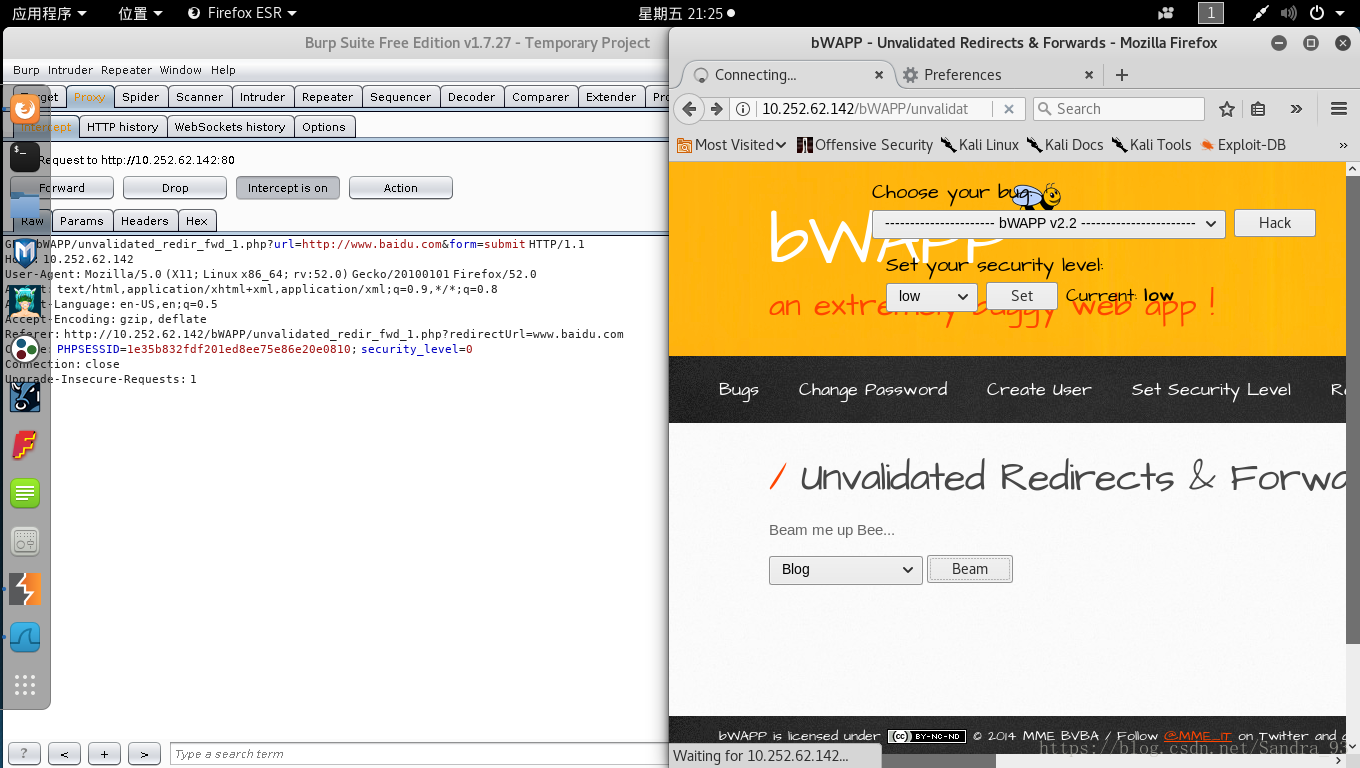

选中unvalidated redirects and forwards(1)

点击beam

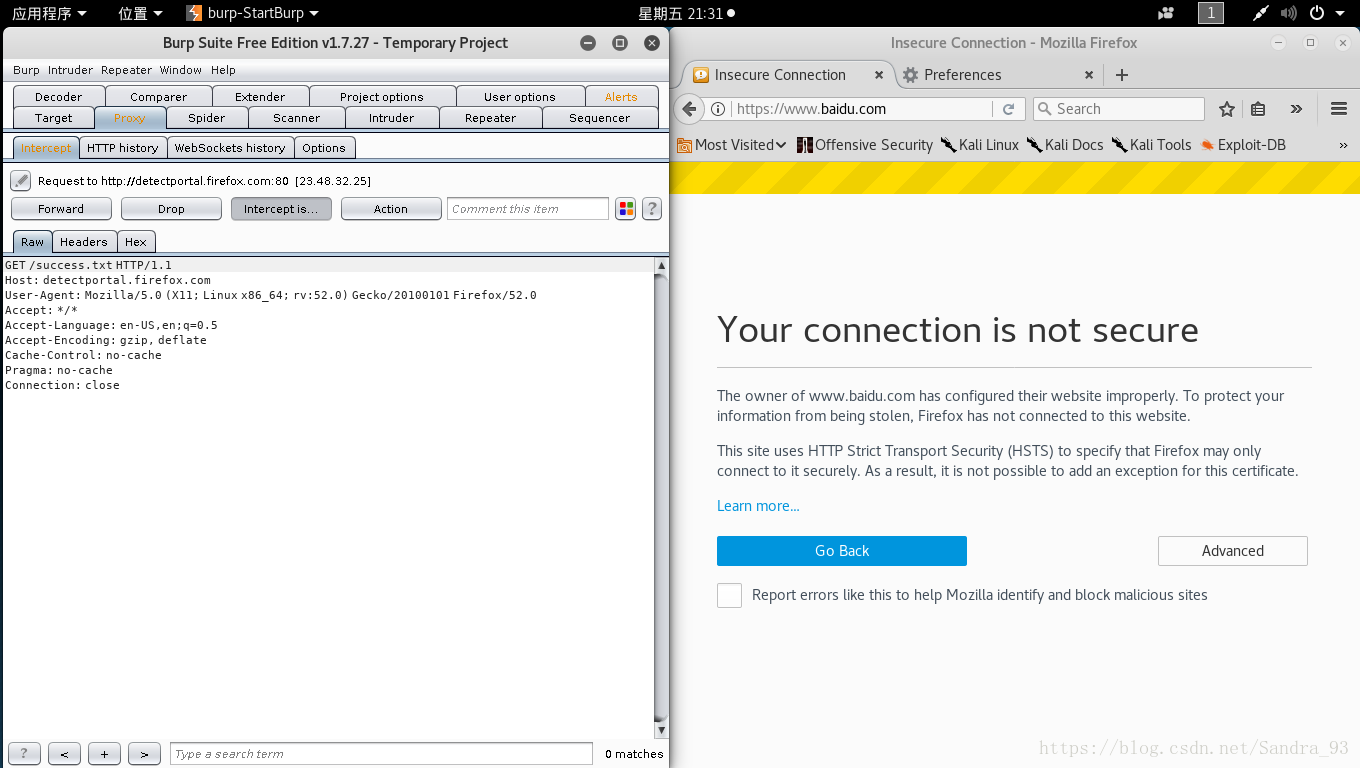

开启抓包,将url=后面的内容改为自己想要重定向的网址比如www.baidu.com

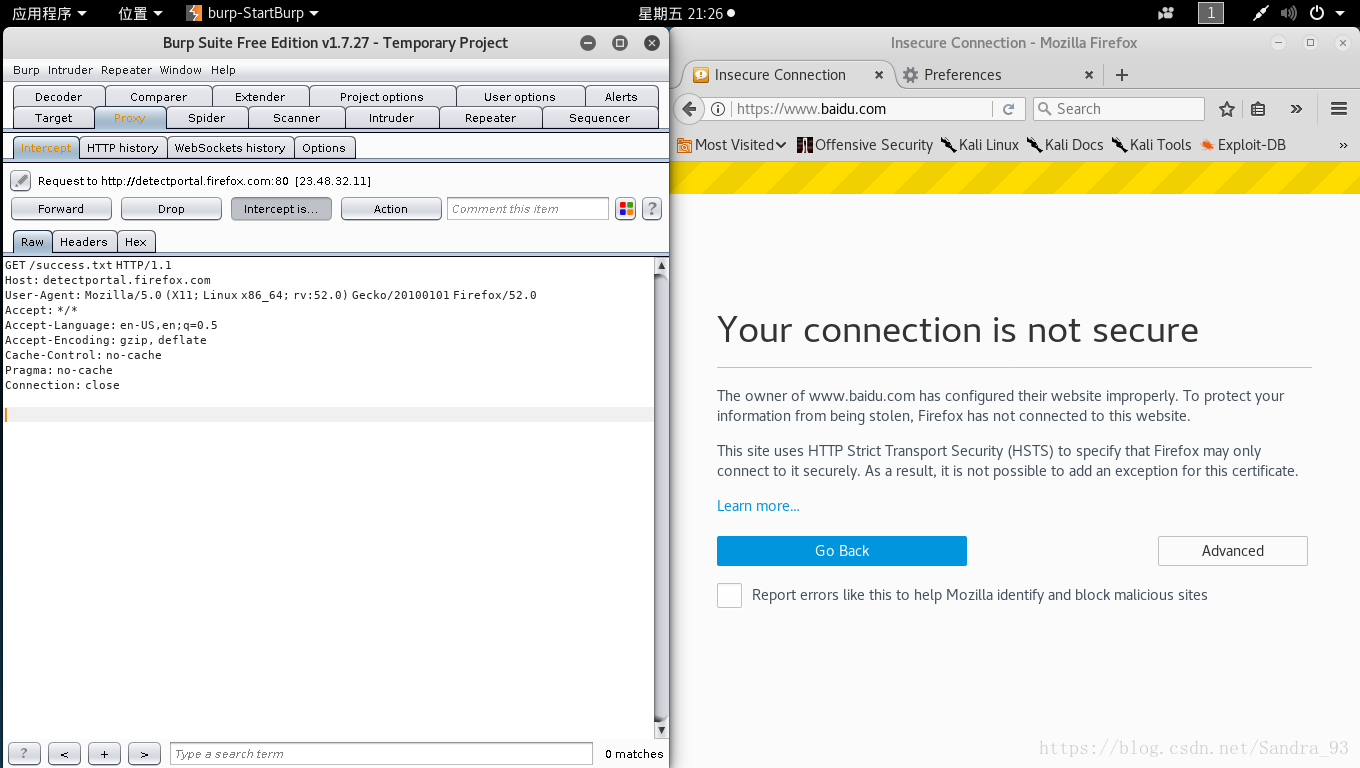

放行,就可以发现网页被重定向到了百度

(这里因为浏览器的设置等原因,无法呈现百度页面,但是看url,确实是百度的地址)

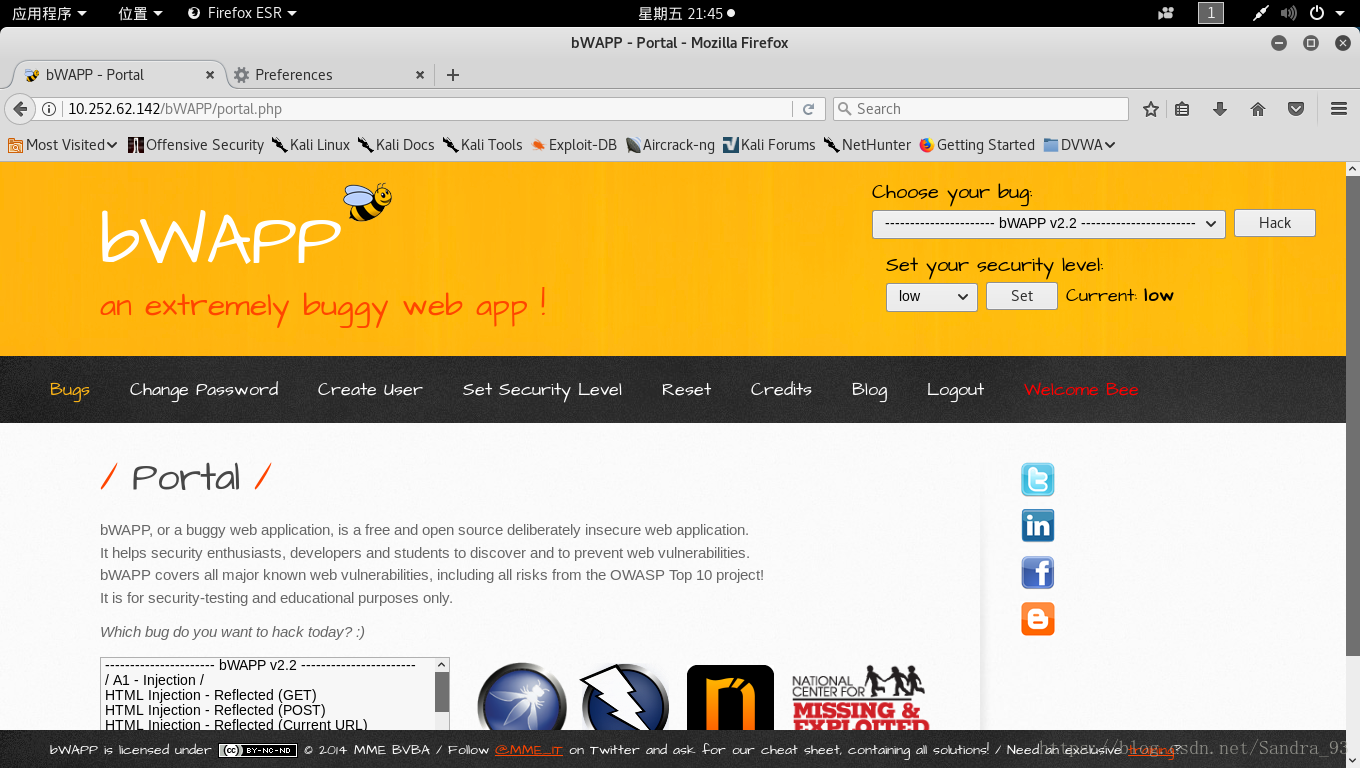

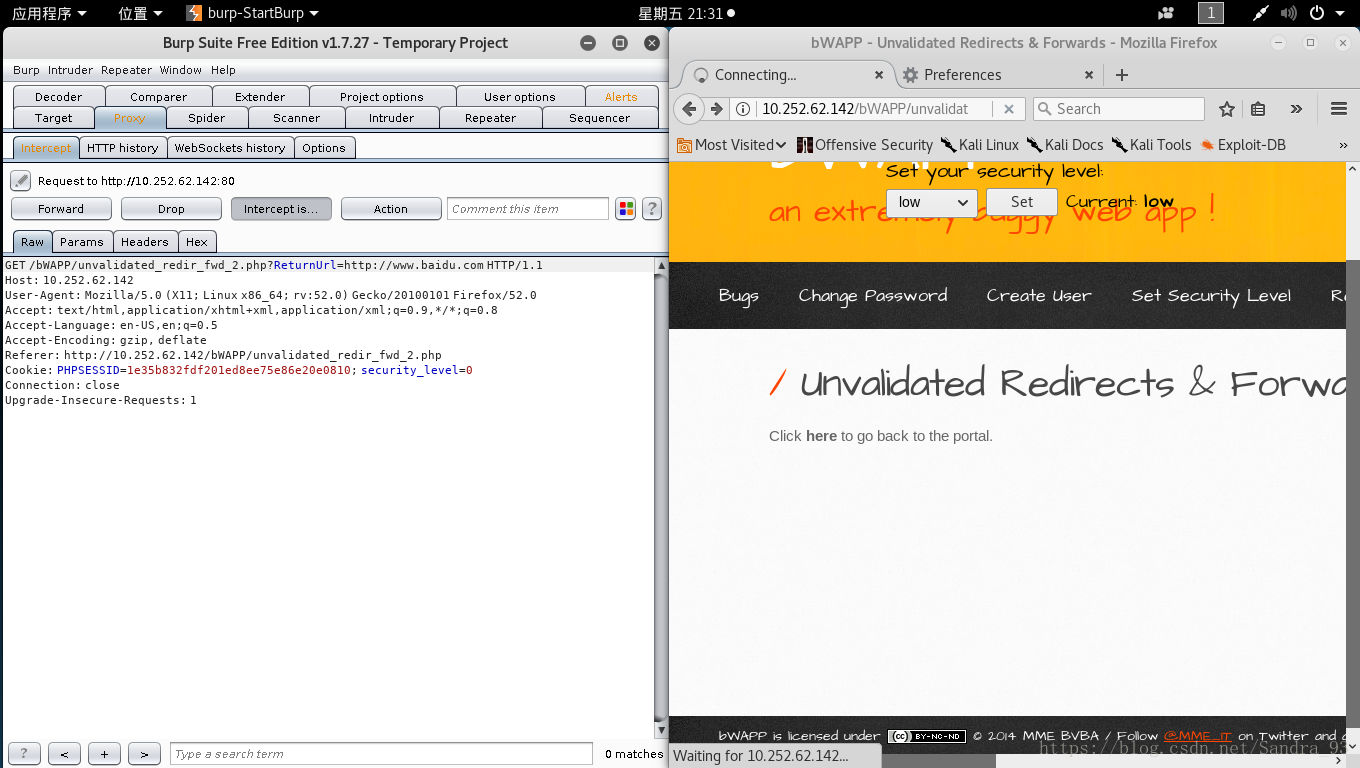

选择unvalidated redirects and forwards(2)

在未进行抓包以及修改url前,点击here:如图,会跳转到bWAPP首页

点击here,进行抓包,同样,将ReturnUrl的内容改为www.baidu.com,放行,结果也是baidu的。

另外:

有看到有说XSS(跨站脚本输入)和未验证 的重定向和转发像的,

XSS又叫CSS (Cross Site Script) ,跨站脚本攻击。它指的是恶意攻击者往Web页面里插入恶意html代码,当用户浏览该页之时,嵌入其中Web里面的html代码会被执行,从而达到恶意的特殊目的。

other 的click jacking

(点击劫持)

点击劫持是一种视觉上的欺骗手段,攻击者使用一个透明的、不可见的iframe,覆盖在一个网页上,然后诱使用户在该网页上进行操作,此时用户在不知情的情况下点击了透明的iframe页面。通过调整iframe页面的位置,可以诱使用户恰好点击在iframe页面的一些功能性按钮上,攻击者常常配合社工手段完成攻击。