受制于WEB页面源码的暴露,因此传统的对称加密方案以及加密密钥都将暴露在JS文件中,同样可以被解密。

目前比较好的解决方案是WEB页面全程或用户登录等关键环节使用HTTPS进行传输。

另外一种解决方案就是通过RSA进行加密。

RSA是一种非对称加密,也就是客户端通过公钥进行加密,服务端通过私钥进行解密。RSA算法请点击百度百科进行了解。

也就是说公钥并不能进行解密,因此进行明文传输也是安全的。

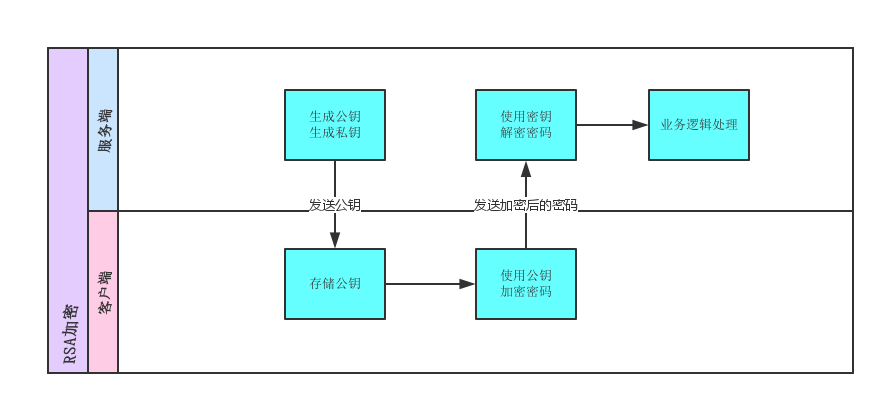

1、加密流程

服务端生成一组公钥与私钥,将公钥发送给客户端进行密码加密,在使用密钥进行解密。

2、密钥生成(NodeJs)

主要使用 Node-Rsa 来生成RSA公钥、私钥:

import NodeRSA from 'node-rsa';

let key=new NodeRSA({b:512});

let publicDer=key.exportKey('pkcs8-public');

let privateDer=key.exportKey('pkcs8-private');一般在服务器启动的时候可以生成一组密钥,并缓存起来,方便后续解密使用!

3、密码加密(浏览器端)

客户端接收到公钥以后,再提交表单之前对密码进行加密传输:

import NodeRSA from 'node-rsa';

var encryptStr=function(password) {

let clientKey = new NodeRSA({b: 512});

var publicKey=localStorage.publicKey; //从服务端接收到的公钥,缓存到本地

clientKey.importKey(publicKey);

let encrypted = clientKey.encrypt(password, 'base64');

return encrypted;

}需要注意的问题是:

客户端引入Node-Rsa库会相对增加JS文件体积,请注意上线之前对代码进行压缩或者更换其他体积较小的RSA类库。

4、密码解密(NodeJS)

服务端收到客户端请求后,通过生成的私钥对加密后的密码进行解密:

import NodeRSA from 'node-rsa';

let decryptStr=function(){

let key=new NodeRSA({b:512});

let privateDer=await util.getCache("rsa.privateCache"); //从缓存读取私钥

if(util.isEmpty(privateDer)){

console.log("获取RSA私钥失败!!");

return null;

}

key.importKey(privateDer);

if(!key.isPrivate()){ //验证私钥是否正确

console.log("导入RSA私钥失败!!");

return null;

}

return key.decrypt(pwd, 'utf8'); //解密

}不断更新.......

参考文章: