第一步肯定是打开kali,这次可能用到的工具有

Ettercap driftnet

因为嗅探用的是arp欺骗所以第一步应该打开路由转发

echo 1 >> /proc/sys/net/ipv4/ip_forward

可以用cat指令查看自己是否打开了路由转发

cat

/proc/sys/net/ipv4/ip_forward

显示为1 则为路由转发成功

查看自己ip地址 ifconfig

虚拟机的ip地址为192.168.6.112

接下来就可以开始嗅探了

打开Ettercap

点击Sniff标签,点击Unified sniffing 选择网络接口(我用的是虚拟机就直接用有线接口eth0)

扫描二维码关注公众号,回复:

3512108 查看本文章

点击host标签,点击scan for hosts进行c类地址扫描 等待扫描完成点击hosts list 进入ip地址列表

ip地址列表如下

选择目标IP点击 Add to Target 1 , 选择目标网管点击

Add to Target2

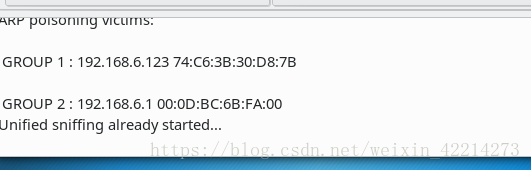

选择中间人攻击 本次用的是arp欺骗选择arp poisoning---> sniff remote connection(嗅探远程连接)

点击Start标签Start sniffing 开始监听

点击view 标签connections 查看监听状态

查看目标ip的浏览图片 使用

driftnet工具

driftnet -i eth0

参数:-b 捕获到新的图片时发出嘟嘟声

-i interface 选择监听接口

-f file 读取一个指定pcap数据包中的图片

-p 不让所监听的接口使用混杂模式

-a 后台模式:将捕获的图片保存到目录中(不会显示在屏幕上)

-m number 指定保存图片数的数目

-d directory 指定保存图片的路径

-x prefix 指定保存图片的前缀名

driftnet工作窗口