Kali学习 | 无线渗透:7.1 无线网络嗅探工具Kismet

Kismet 介绍

如果要进行无线网络渗透测试,则必须先扫描所有有效的无线接入点。

刚好在Kali Linux中,提供了一款嗅探无线网络工具Kismet。

使用该工具可以测量周围的无线信号,并查看所有可用的无线接入点。

操作步骤

(1)启动Kismet工具。执行命令如下所示:

root@kali:~#kismet

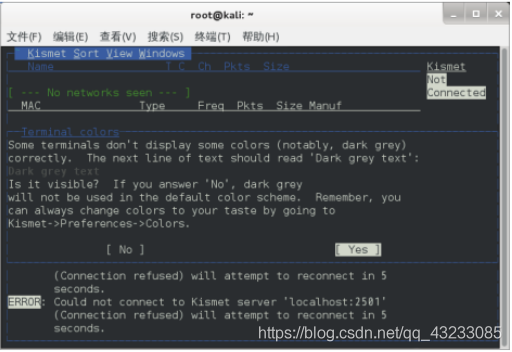

执行以上命令后,将显示如图所示的界面。

(2)该界面用来设置是否是用终端默认的颜色。因为Kismet默认颜色是灰色,可能一些终端不能显示。这里使用默认的颜色,选择Yes,将显示如图所示的界面。

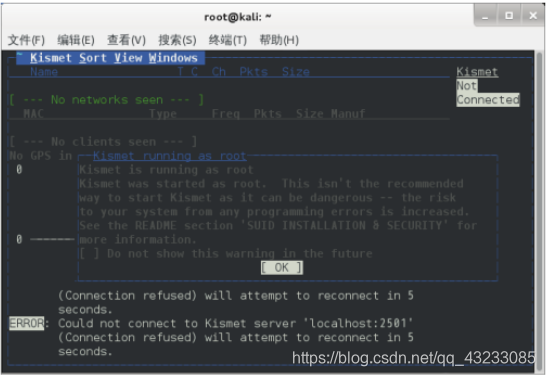

(3)该界面提示正在使用root用户运行Kismet工具。此时,选择OK,将显示如图所示的界面。

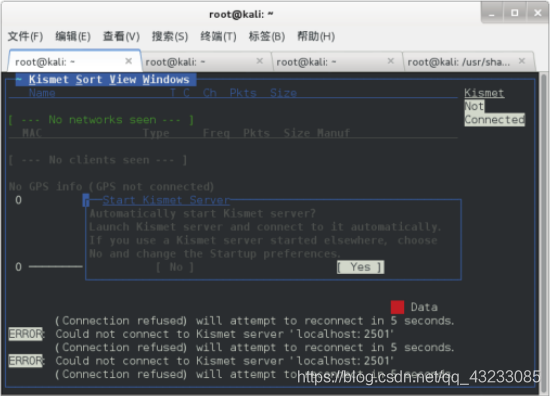

(4)该界面提示是否要自动启动Kismet服务。这里选择Yes,将显示如图所示的界面。

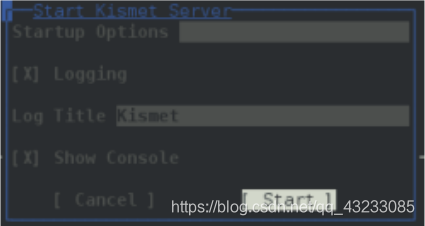

(5)该界面显示设置Kismet服务的一些信息。这里使用默认设置,并选择Start,将显示如图所示的界面。

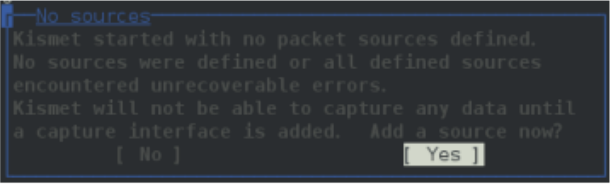

(6)该界面显示没有被定义的包资源,是否要现在添加。这里选择Yes,将显示如图

所示的界面。

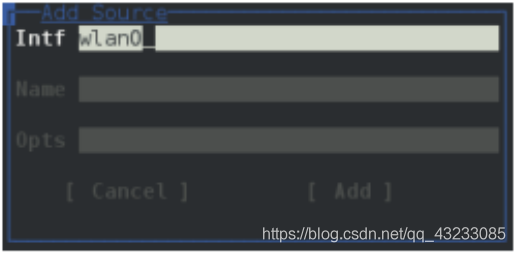

(7)在该界面指定无线网卡接口和描述信息。在Intf中,输入无线网卡接口。如果无线网卡已处于监听模式,可以输入wlan0或mon0。其他信息可以不添加。然后单击Add按钮,将显示如图所示的界面。

(8)在该界面选择Close Console Window按钮,将显示如图所示的界面。

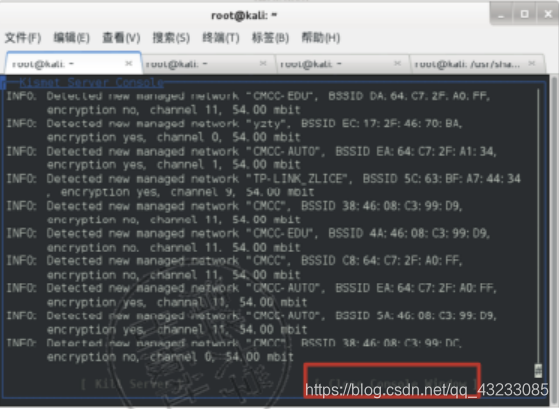

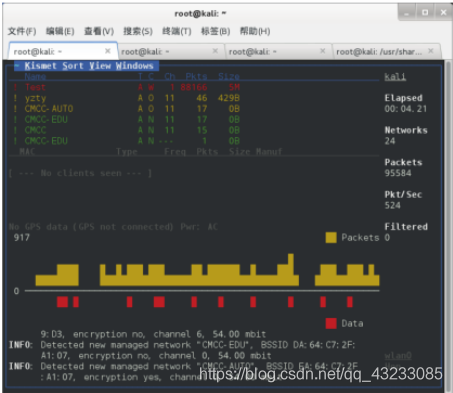

(9)该界面显示的信息,就是正在嗅探该无线网络中的信号。当运行一定时间后,停止修改。在该界面单击Kismet菜单选项并选择Quit命令,如图所示的界面。

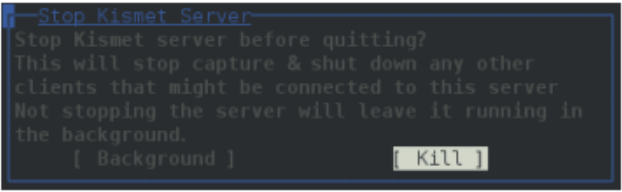

(10)按下Quit命令后,将显示如图所示的界面。

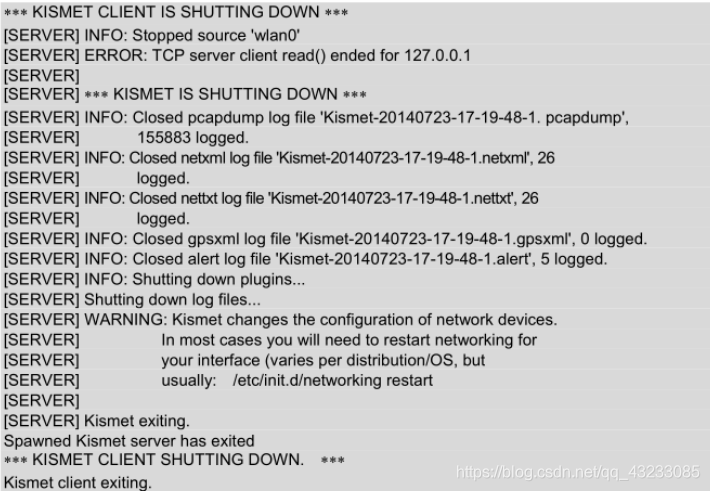

(11)在该界面单击Kill,将停止Kismet服务并退出终端模式。此时,终端将会显示一些日志信息,如下所示:

从以上信息的KISMET IS SHUTTING DOWN部分中,将看到关闭了几个日志文件。

这些日志文件,默认保存在/root/目录。

在这些日志文件中,显示了生成日志的时间。

当运行Kismet很多次或几天时,这些时间是非常有帮助的。

接下来分析一下上面捕获到的数据。

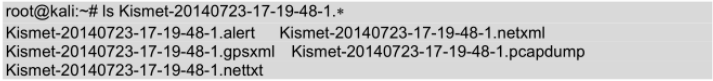

切换到/root/目录,并使用ls命令查看以上生成的日志文件。

执行命令如下所示:

从输出的信息中,可以看到有五个日志文件,并且使用了不同的后缀名。

Kismet工具生成的所有信息,都保存在这些文件中。

下面分别介绍下这几个文件的格式。

- alert:该文件中包括所有的警告信息。

- gpsxml:如果使用了GPS源,则相关的GPS数据保存在该文件中。

- nettxt:包括所有收集的文本输出信息。

- netxml:包括所有XML格式的数据。

- pcapdump:包括整个会话捕获的数据包。

分析PCAP信号帧

(1)启动Wireshark。执行命令如下所示:

root@kali:~# wireshark &

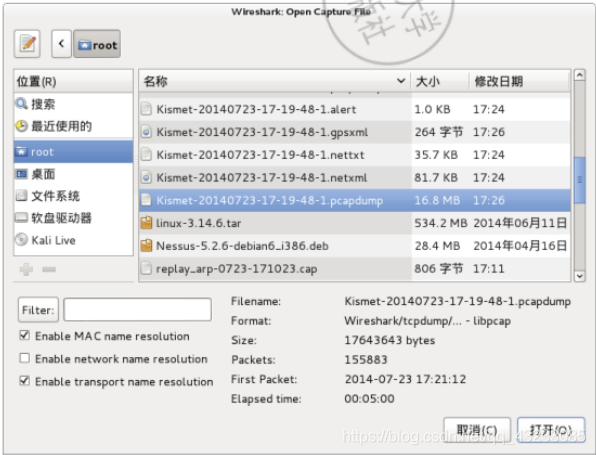

(2)打开pcapdump文件。在Wireshark界面的菜单栏中依次选择FilelOpen命令,将显示如图所示的界面。

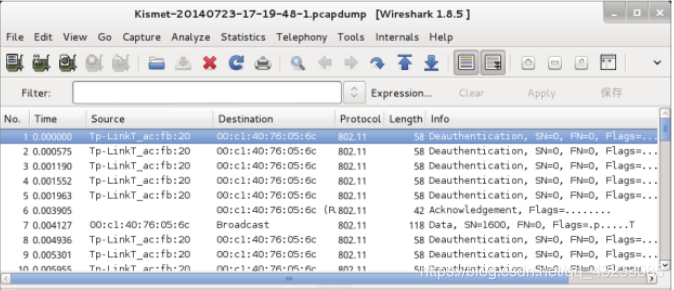

(3)在该界面选择Kismet工具捕获的pcapdump文件,然后单击“打开”按钮,将显示如图所示的界面。

(4)从该界面可以看到,Kismet扫描到的所有无线网络数据包。Beacon包是无线设备基本的管理包,用来发送信号通知其他的服务。

分析Kismet的Text文件

在Linux中,可以使用各种文本编辑器打开nettxt文件,或者使用cat命令查看该文件内容。

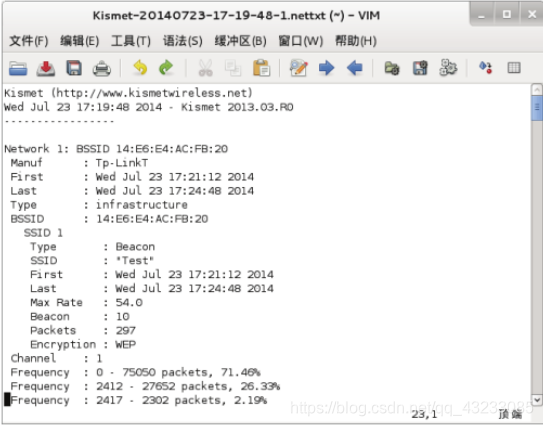

下面使用Linux默认的文本编辑器打开nettxt文件,如图所示。

从该界面可以看到nettxt文件中有大量的信息,列出了扫描到的每个无线网络。每

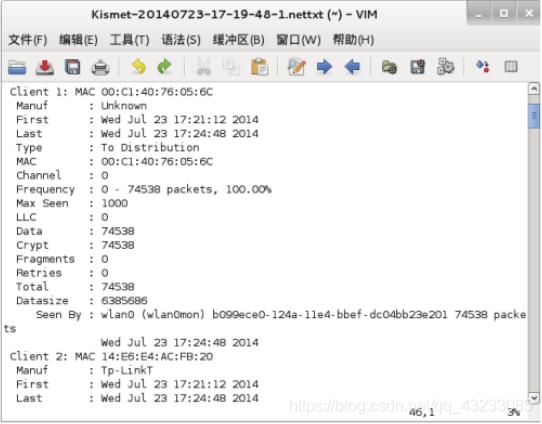

个无线网络都有一个标签,并且列出了连接到这些无线网络的每个客户端,如图所示。

从该界面可以看到一个Clientl,其MAC地址为00:c1:40:76:05:6c。它表示一个MAC地址为00:c1:40:76:05:6c的客户端连接到了一个无线接入点。

参考书籍:《Kali Linux渗透测试技术详解》