不知道是不是很多人和我一样,每天刷着漏洞,看着自己的排名一位一位的往上提升,但是,但是。总感觉怪怪的,为什么别人刷的漏洞都是现金,而自己刷的漏洞都是给库币。别人一天为什么提交那么多漏洞,都是高危。而自己挖了一天也不见得会超过五个十个之类的,还被评为低危。为什么?你问我为什么,难道你心里还没有一点数么?

讲讲自己的套路!看的上的可以借鉴,看不上的,请自便吧!

请注意,以下所涉及的工具,请百度!

本文出至:安全龙微信公众号

本文评级:二级 >> 评级与投稿规则

Author:Xm17

Blog:http://xm17.github.io/

Weibo:https://weibo.com/u/6031761465

第一个(资产收集)

作为网站的资产收集,主要收集的就是主域名的二级,三级。。,还有就是这些的C段,最重要的是PORT。

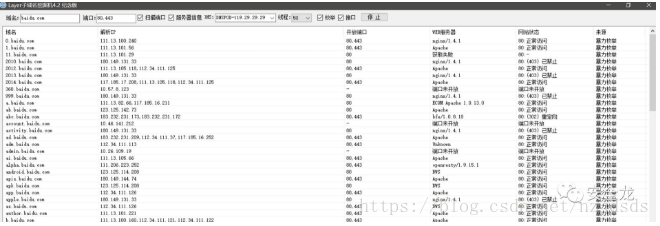

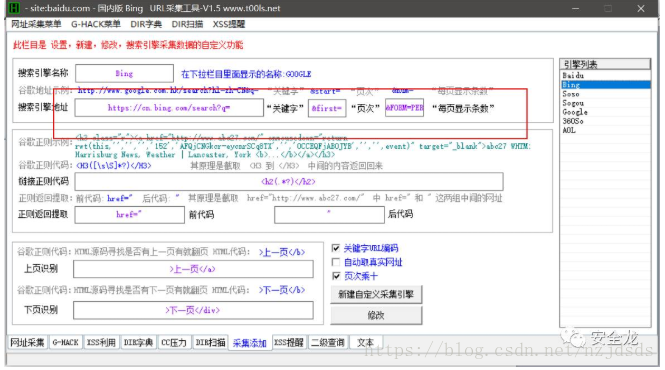

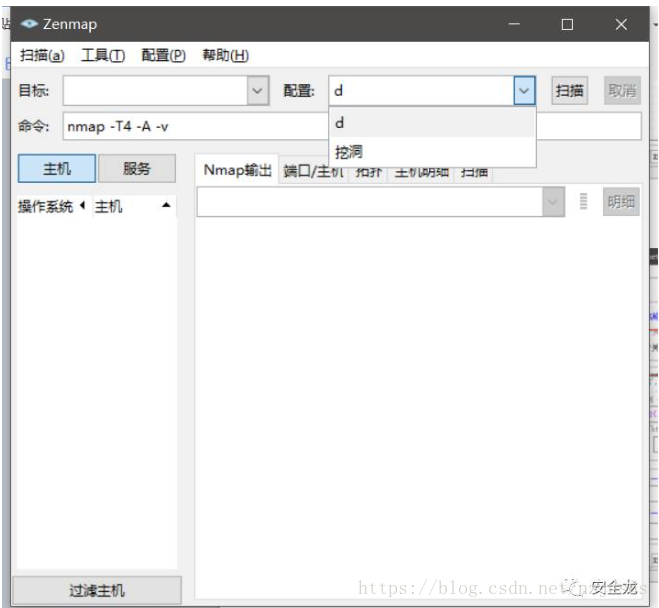

工具的话一般都是用李姐姐还有layer的子域名扫描,利用那些字典爆破,还有一些接口收集。扫出来后用脚本过滤一下,生成C段,然后用NMAP或者自己写的脚本进行端口的探测。还有的话就是用URL采集工具,采集Bing,baidu等。这里不推荐使用一些国外大牛写的脚本,因为咱们有墙,这个解释可以不?

总之来说,发现越多的子域名,端口对你很有利。

来几张图吧

Layer的子域名扫描工具,填入你想搜集的网站域名(去掉www),然后线程自己选择,DNS一般情况下默认也可以(如果你想扫描自己的学校的话,如果你在学校得到内网,你知道学校内网的DNS,然后这里可以设置一下),枚举和接口就很简单了,这里默认勾选就可以,端口这个一般情况下都是常见的几个WEB端口,工具如果探测出来存在这个域名的话,显示端口未开放,那么就要自己更改一下端口了。这个很简单。

URL采集工具这里我用的是TOOL的,Bing这块的话,前一段时间改了一下,分成了国内版和国际版,然后大家可以参考第二张图更改一下配置选项,这个就没什么好说。

然后就是NMAP这个工具,怎么说,个人感觉还可以,只是自己性子比较急,这里用zenmap介绍一下,参数什么的也没必要那么细讲了,网上很多的,为了快,这里我默认带的是 -T4 -A -v 这三个足矣,甚者有防火墙禁止扫描的话,可以加个-Pn测试一下,一般情况下都可以。还有那些扫描前不Ping啦,之类的一些参数,看情况自己来。这个搭建看到选项栏有个配置,大家可以创建一个自己常用的方便一点。

常用的基本上就这么多。还有一些御剑2014也不错,或者IIS PUT Scan等都可以用来测试。

第二个(漏洞挖掘)

这里就来谈谈挖漏洞吧!

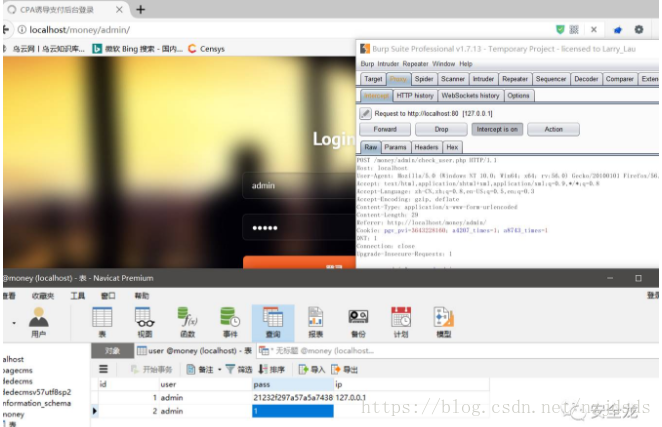

第一个我想谈谈弱口令,因为这个漏洞实在太多了。只要看见登陆口,就是各种试弱口令,比如用户名admin,test等,密码就是常见的100个进行爆破。

不知道大家是不是先填个admin admin测试一下登录,看看返回,如果提示密码错误,也就是说存在这个用户,如果不放心,可以测试一下adminssssasa之类的用户,如果还是提示密码错误,那么就肯定这个用户存在,如果提示用户名不存在那么大家可以设置密码为123456或者123456789等弱口令,爆破top500的用户,尝试一下嘛,万一有惊喜呢?

这里的工具首推Burp,接下来讲工具,因为某些原因,这里使用本地搭建的环境进行演示。

可以看到这个是我抓的一个包,我测试的用户名为admin,密码为admin.

如果这个密码在前端进行了md5加密,这个也不难突破,应该有很多人知道,这里也讲一下。

这里加载payloads后,下面的选项是对payload进行设置的,选择Hash,然后在选择MD5,那么他就会在发包前对这个payload进行MD5加密。

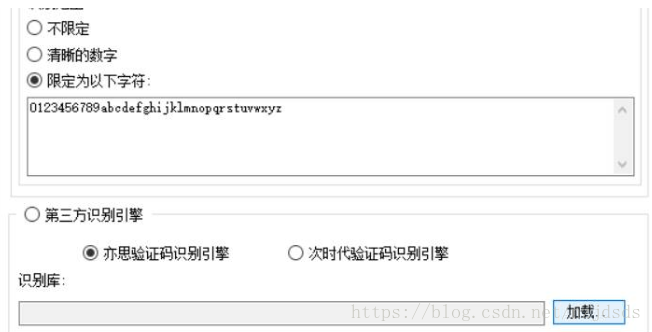

如果是有验证码的话,也很简单,大家要记住,验证码不是设计给人的,他是设计给机器的,为了防止脚本破解所以才设置的。有些验证码只是形如虚设,不用管,照样爆破,有的是真正的进行了验证,那么可以使用PAKV写的一个测试工具来测试

就这样,很简单。

第二个漏洞,我想说说Struts命令执行还有Java反序列化

Struts是存在好几个命令执行的,这里一般只要看到了系统的文件是以.action或者.do进行命名的都可以尝试一下,一般都危害很大,都是system或者root权限,挖起来也很简单,Java反序列化的话就是只要知道了网站所搭建的web容器,是属于JBOSS,Weblogic等都可以试试。

工具的话就是K8的检测工具

还有一个JAVA反序列化终极测试工具

这里说一下,一般情况下,政府或者一些大的管理系统等等都是基于JAVA的,JAVA是属于强类型编程语言的,也就是说他对变量都有严格的定义,

比如

public class CodeBlock01{

public static void main(String[] args){

{

int x=3;

System.out.println('1,普通代码块内的变量x='+x);

}

int x=1;

System.out.println('主方法内的变量x='+x);

{

int y=7;

System.out.println('2,普通代码块内的变量y='+y);

}

}

}

所以基本上注入比较少的存在,基本上遇到jsp的站都是命令执行或者反序列化还有弱口令等等,最大的好处是一般情况下,jsp的网站,上传文件一般都是任意文件上传。

第三个讲的是短信轰炸

这个也很简单,就是对客户端没有严格的认证,

比如对单个IP每日发送个数,这里绕过的话可以通过更换IP。

比如对单个手机号发送个数,这个绕过的的话可以换手机号。

或者就是什么都没有认证,直接爆破。

一般情况下,都是出现在注册,密码找回,绑定手机号之类的需要验证手机号的地方等等

这里就是使用Burp对发送短信验证的数据包进行拦截,然后放到repeat里面测试。

类似于这样的。

这里大家可以对补天的专属SRC测试一下,基本上都有,而且一个漏洞基本都是50-100块现金。

第四个我讲一下ssrf这个就是可以用来探测内网

或者可以说于内网的一些服务进行直接的交互,甚至如果内网中存在Struts漏洞的话,直接反弹一个shell也是可以的,一般情况下,这里就是测试一些对在线图片,文件等等之类的操作。

这个代码可以清楚的看出来没有过滤 ,所以可以构造

http://10.10.10.12/ssrf.php?url=http://10.10.10.11/11.jpg

进行探测,或者用其他的协议进行绕过。

这类的漏洞大家可以针对性得挖,一般这种漏洞在补天也很好挖的,专属的话,一般情况下,一个300左右。

总结一下

大家挖漏洞的时候,不要死怼,如果你会写脚本,py?也可以的,批量也不是不可能,当然不是SQL注入这类的,可以放在命令执行或者反序列化上,或者端口,数据库未授权访问之类的。能深入尽量把漏洞的危害扩大,或者提交漏洞的时候,标题写的给力一点都是可以的。

或者大家可以在乌云找一些案例,如果他是通用的也可以用来刷刷。

反正我们要的是现金不是库币。

如果你刚开始挖漏洞的话,可以试试刷点edusrc啦,cnvd啦奖励都是不错的,虽然都只是积分累计换京东卡,但是如果你挖到一个通用漏洞,可以批量提交对吧。

慢慢的深入挖点补天啦,盒子啦之类的,只要现金不要库币和金币。哈哈

大家别笑!定一个目标,先挖两万!啊哈哈