Vrrp实验报告总结

实验拓扑图:

- 实验需求:

1.全网用静态路由打通

2.R2与R3之间运行两个VRID,分别是1.100、1.200

3.有冗余性

二、实验目标:

1.熟悉静态路由的配置

2.了解vrrp的原理及配置

3.掌握vrrp的配置指令

三、实验步骤:

第一步:配置思路

1.配置ip

2.检测连通性

3. 配置路由

4.检测连通性

5.配置VRRP

6.测试

第二步:实验操作

- 配置ip

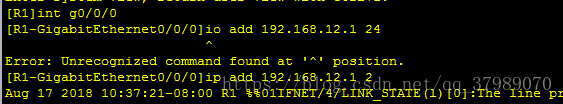

R1:

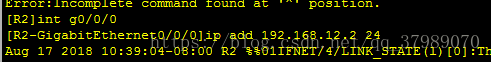

R2:

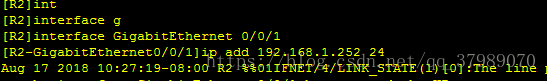

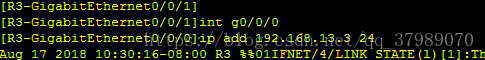

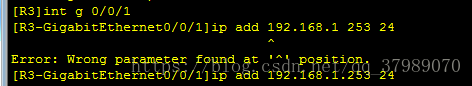

R3:

- 检测连通性

R2-àR1

R3-àR1

……………

- 配置路由

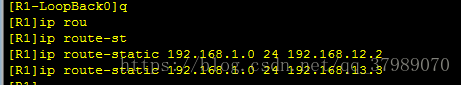

R1:

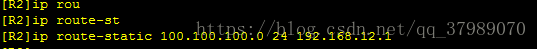

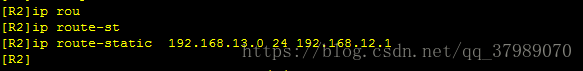

R2:

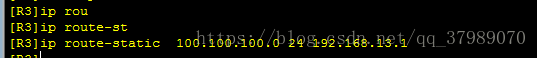

R3:

- 检测连通性

- 配置VRRP

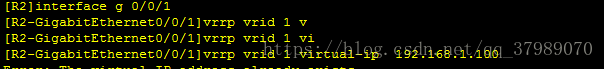

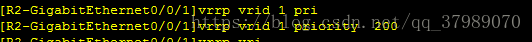

R2:

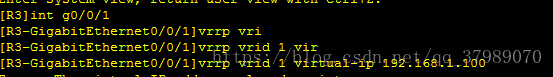

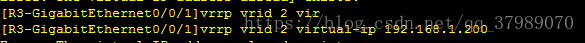

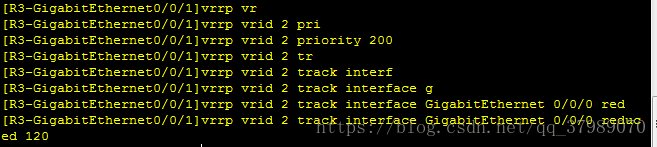

R3:

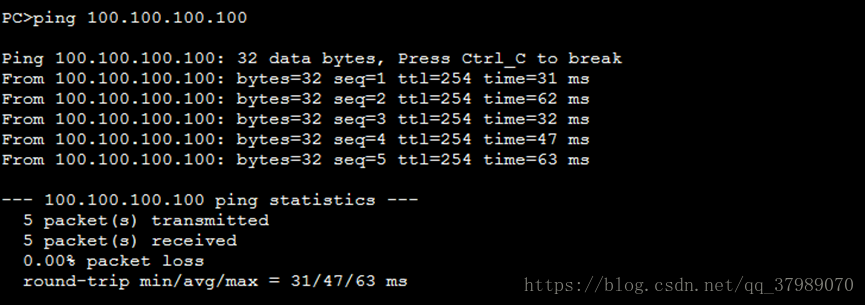

- 测试

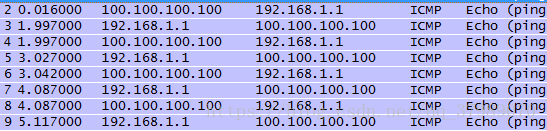

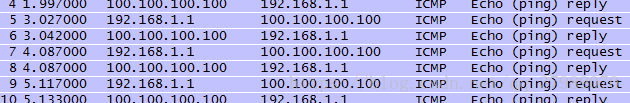

R2:G0/0/0抓包,和R3:G0/0/0抓包

R2 G0/0/0端口shutdown,查看R3 G0/0/0的端口

ACL配置实验报告总结

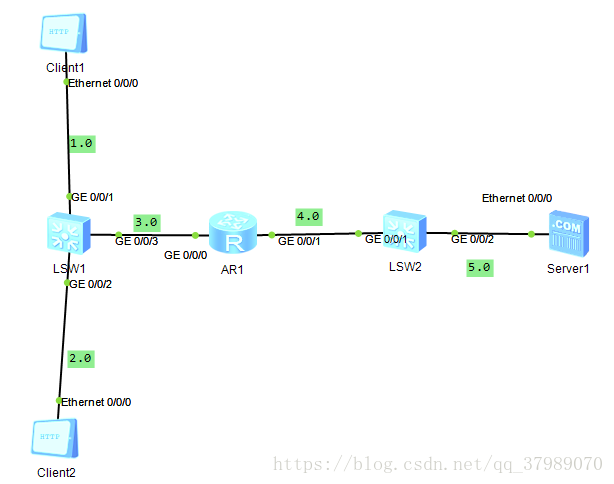

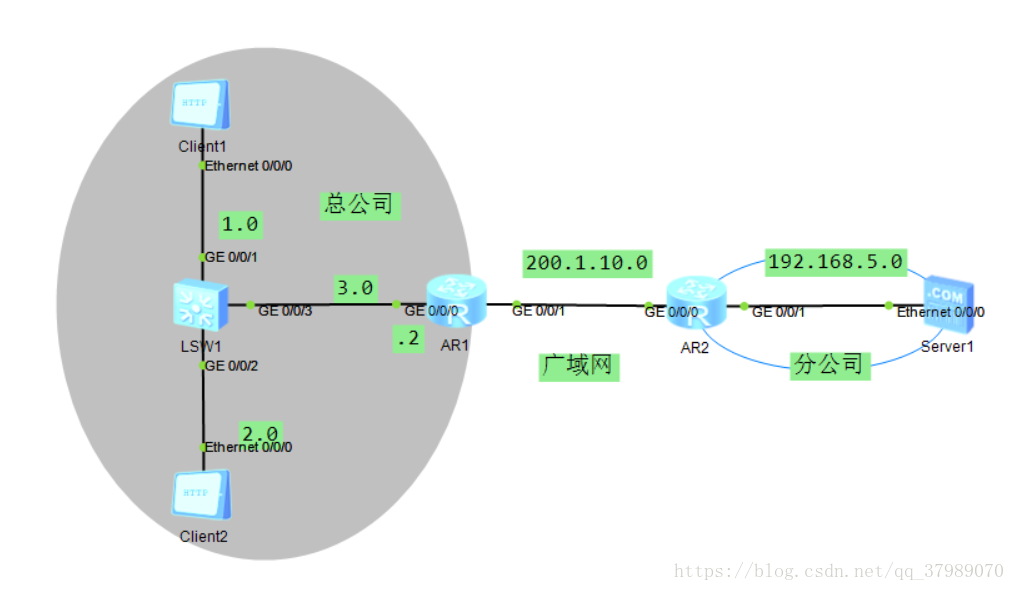

实验拓扑图:

- 实验需求:

1.PC1与PC2在不同网段

2.网关在交换机上

3.拒接PC1访问FTP服务器

二、实验目标:

1.了解ACL的工作原理

2.熟悉ACL的脚本指令

三、实验步骤:

第一步:配置思路

1. 配置IP

2. 测试连通性

3. 添加路由

4. 测试连通性

5. 写ACL

6. 实验测试加总结

第二步:实验操作

- 配置IP

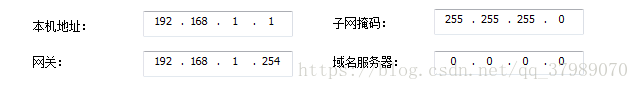

Client1

Client2

SW1:

[SW1]vlan batch 10 20 30

[SW1]INT VLAN 10

[SW1-Vlanif10]ip address 192.168.1.1 255.255.255.0

[SW1]INT G0/0/1

[SW1-GigabitEthernet0/0/1]port link-type access

[SW1-GigabitEthernet0/0/1]port default vlan 10 [SW1]int Vlanif 20

[SW1-Vlanif20]ip address 192.168.2.1 255.255.255.0

[SW1-Vlanif20]q

[SW1]int g0/0/2

[SW1-GigabitEthernet0/0/2]port link-type access

[SW1-GigabitEthernet0/0/2]port default vlan 20 [SW1]int vlan 30

[SW1-Vlanif30]ip address 192.168.3.2 255.255.255.0

[SW1]int g0/0/2

[SW1-GigabitEthernet0/0/3]port link-type access

[SW1-GigabitEthernet0/0/3]port defalt vlan 30

R1:

[R1]interface GigabitEthernet0/0/1

[R1-GigabitEthernet0/0/1]ip address 192.168.4.1 255.255.255.0

[R1-GigabitEthernet0/0/1]q

[R1]interface GigabitEthernet0/0/0

[R1-GigabitEthernet0/0/0]ip address 192.168.3.1 255.255.255.0

SW2:

[SW2]interface g0/0/1

[SW2-GigabitEthernet0/0/1]port link-type access

[SW2-GigabitEthernet0/0/1]port default vlan 10

[SW2]int vlan 10

[SW2-Vlanif10]ip address 192.168.4.2 255.255.255.0

[SW2-Vlanif10]q

[SW2]vlan 20

[SW2]int g0/0/2

[SW2-GigabitEthernet0/0/2]port link-type access

[SW2-GigabitEthernet0/0/2]port default vlan 20

- 测试连通性

- 添加路由

SW1:

ip route-static 192.168.4.0 255.255.255.0 192.168.3.1

ip route-static 192.168.5.0 255.255.255.0 192.168.3.1

R1:

ip route-static 192.168.1.0 255.255.255.0 192.168.3.2

ip route-static 192.168.2.0 255.255.255.0 192.168.3.2

ip route-static 192.168.5.0 255.255.255.0 192.168.4.2

SW2:

ip route-static 192.168.1.0 255.255.255.0 192.168.4.1

ip route-static 192.168.2.0 255.255.255.0 192.168.4.1

ip route-static 192.168.3.0 255.255.255.0 192.168.4.1

- 测试连通性

- 写ACL

[R1-acl-adv-3000]rule deny tcp source 192.168.1.2 0.0.0.255

192.168.5.2 destination 192.168.5.2 0 destination-port eq ftp

[R1]int g0/0/0

[R1-GigabitEthernet0/0/0]traffic-filter inbound acl 3000

6.实验测试加总结

NAT的配置实验报告

一、实验拓扑图:

二、实验需求:

1、PC1和PC2在不同网段

2、网关在交换机上

3、分公司有一台HTTP服务器需要通过nat-server,发布到公网上

4、PC1不能访问分公司服务

5、总结

三、实验目标:

1.熟悉NAT相关配置

2.了解ACL原理及作用

四、实验步骤:

第一步:配置思路

1.配置PC及各端口IP地址

2.在sw1上配置VLAN ,在VLAN中配置网关

3.配置静态路由

4.在R1上配置Easy IP

5.在R2上配置NAT-sever,将内网服务器发布到公网上

6.在R1上配置高级ACL,不允许PC1访问内网服务器HTTP服务

第二步:实际操作

- 配置IP地址

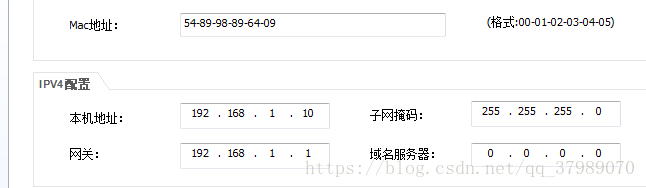

PC1:

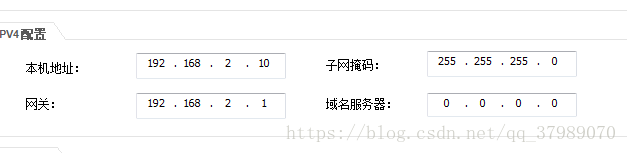

PC2:

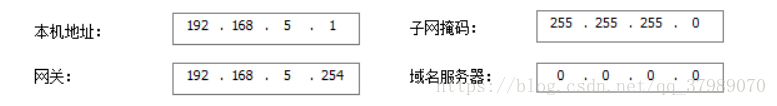

Server1:

- 配置路由器接口IP

Sw1:

Vlan batch 10 20 30

int g0/0/1

port link-type access

port default vlan 10

int g0/0/2

port link-type access

port default vlan 20

int g0/0/3

port link-type access

port default vlan 30

int vlan 10

ip address 192.168.1.254 24

int vlan 20

ip address 192.168.2.254 24

int vlan 30

ip address 192.168.3.1 24

ar1:

int g0/0/0

ip address 192.168.3.2 255.255.255.0

ar2:

int g0/0/0

ip address 200.1.10.2 255.255.255.0

int g0/0/1

ip address 192.168.5.254 255.255.255.0

- 配置静态路由

sw1:

ip route-static 0.0.0.0 0.0.0.0 192.168.3.2

ar1:

ip route-static 192.168.1.0 255.255.255.0 192.168.3.1

ip route-static 192.168.2.0 255.255.255.0 192.168.3.1

4.配置 easy IP

ar1:

acl 2000

rule 5 permit source 192.168.1.0 0.0.0.255

rule 10 permit source 192.168.2.0 0.0.0.255

rule 15 permit source 192.168.3.0 0.0.0.255

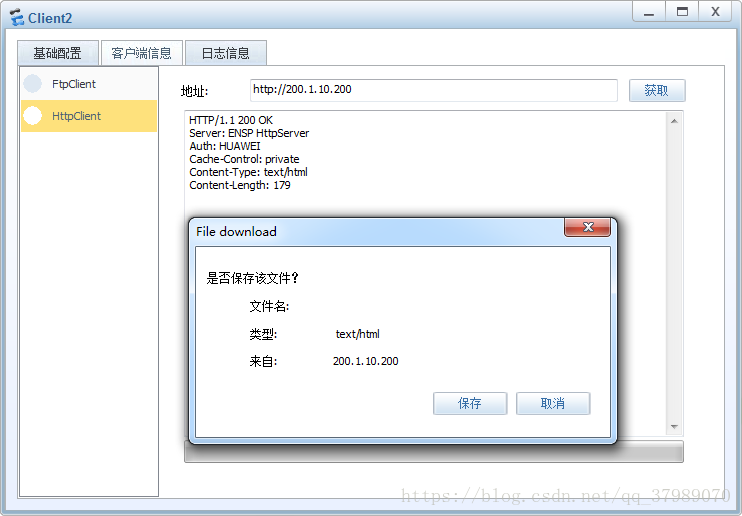

- 配置nat server

ar2:

int g0/0/0

nat server global 200.1.10.200 inside 192.168.5.1

- 配置高级acl

ar1:

acl 3000

rule deny tcp source 192.168.10.0 0.0.0.255 destination-port eq www

rule permit ip

Int g0/0/0

traffic-filter inbound acl 3000

第三步:测试并查看

测试结果

思考:

- 哪种NAT转换允许服务器既能被内部访问又能被外部访问?

答:通过NAT内部服务器配置,将公网地址与一个私网服务器地址绑定,在地址转换后,外网主机便可以通过公有地址访问内网服务器。同时,内部用户可以通过服务器的私网地址访问内网服务器。

- NAPT有什么功能和特点?

答:NAPT是基于端口的转换,而不是基于IP地址的转换。NAPT允许多个内部地址映射到同一个公有地址的不同端口。