版权声明:原创 多崎巡礼,未经许可禁止转载! https://blog.csdn.net/qq_42357070/article/details/82663525

一、签到题:

扫码关注公众号

得到flag :flag{BugKu-Sec-pwn!}

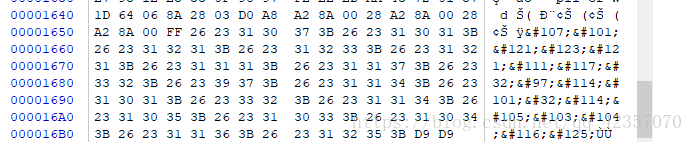

二、这是一张那个单纯的图片:

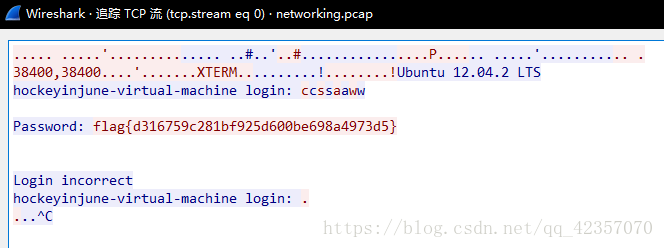

图片另存为,winhex打开,最下面一串转义序列,utf-8编码

https://uni2ascii.supfree.net/ 在线转码

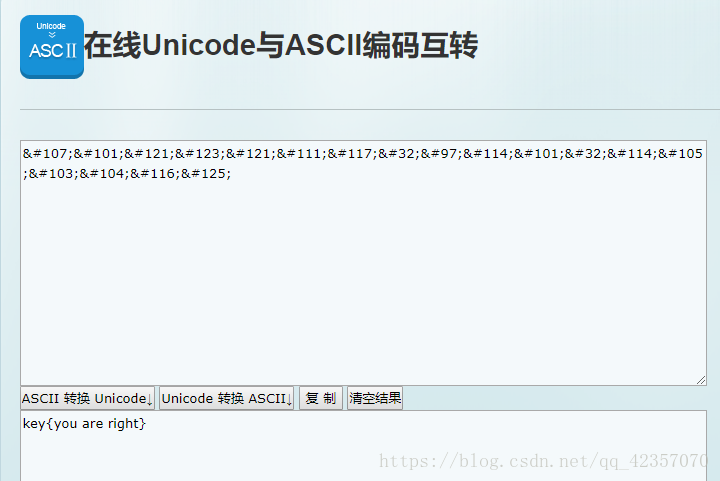

三、隐写

下载解压得到图片,winhex打开 修改键值 高01改成11即可

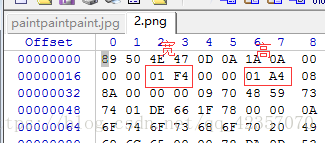

四、telnet

下载,使用wireshark打开,任选一个报文,右击-追踪TCP流

五、眼见非实

一个打不开的word,更改文件后缀为zip,解压

word-documen.xml

六. 又一张图片,还单纯吗

foremost 提取文件

得到两张图片flag就在里面

七、猜

key{liuyifei}

八、宽带信息泄露

搜username即可

flag{053700357621}

九、隐写2

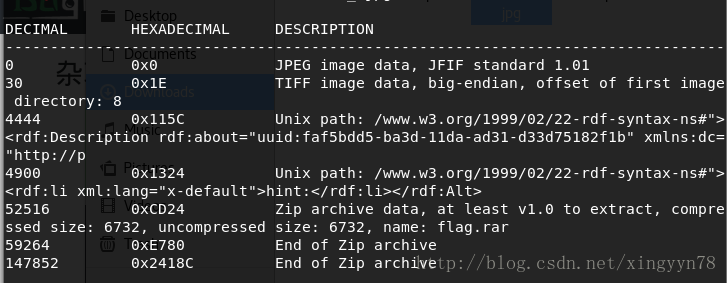

从网站上下载下来就是一张图片,同过binwalk分析其中包含一个zip压缩包。

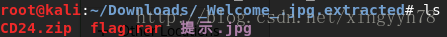

通过binwalk进行提取,会提取出三个文件,其中flag.rar与提示.jpg是CD24.zip压缩包的内容。

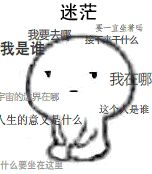

通过提示.jpg可以猜出压缩包密码与KQJ有关,但是有时数字,范围肯定是3位数,通过ARCHRP软件进行暴力破解获得密码为871.

解压获得3.jpg

通过写字板打开获得f1@g{eTB1IEFyZSBhIGhAY2tlciE=}

很明显eTB1IEFyZSBhIGhAY2tlciE=是Base64加密,通过解密获得y0u Are a h@cker!

即f1@g{y0u Are a h@cker!},提交时需要将f1@g变换为flag,即最终为flag{y0u Are a h@cker!}

十、多种方法解决

otepad++打开可以发现这是一段base64而且可以转换成图片

在线转换可以得到二维码如下

在线扫描解码得KEY{dca57f966e4e4e31fd5b15417da63269}