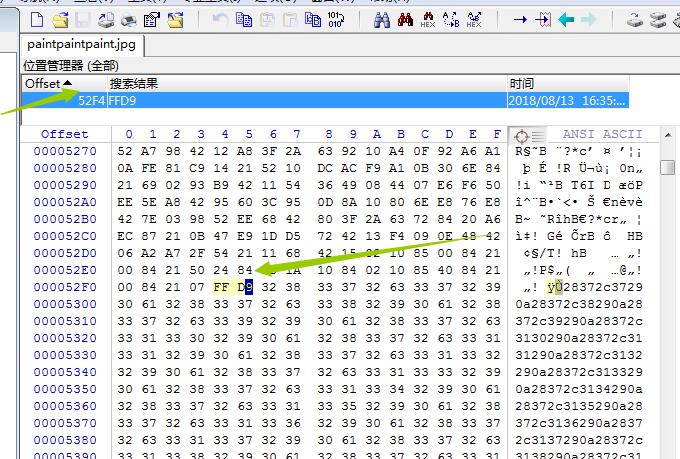

拿到图片后,先放到winhex,看看文件头是不是和jpg匹配,看看文件尾,不是FFD9 ,说明后边肯定是藏了什么东西。 顺便找一下文件尾有没有flag(估计是签到题目才会这样吧)。

binwalk跑一下。

发现分离不出什么东西,但是又被改过。

然后去看看是不是LSB,也没有发现什么。其实在这里我就犯了一个学生最容易犯的错,让惯性思维给左右了。我做这种题目,总是能够在binwalk里边分理出图片或者压缩包,那是因为人家本来就在后边给你添加了个,binwalk也是根据文件头文件尾给你分离文件。可是这次并不是这种图片之类的。搜索十六进制的FFD9,然后发现就一个,看截图:

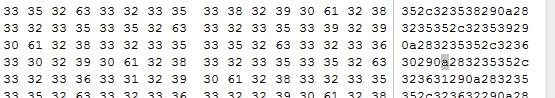

FFD9后边的看起来并不像是平时遇到的,感觉有点奇怪,后边的内容全部都是这样。

在这个FFD9之后,观察一会,原始数据中存在a,c,可以判断是原始数据是16进制。那我们当然要转化为我们能看懂的格式,这里不要瞎转,不要扯上url,base64,之类的。逆向思维,你觉得什么编码或者转码后能成为16进制,2,8,10?可就算我们转化去,估计还是看不懂啊,不过我们能看懂ascii码阿。

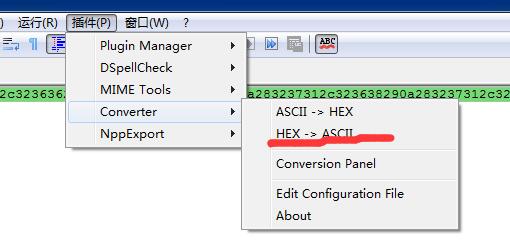

我们先把数据取出来(注意啊,取得时原始数据),放notepad++里面,什么都行,能转ascii就行,你直接放winhex里也行。

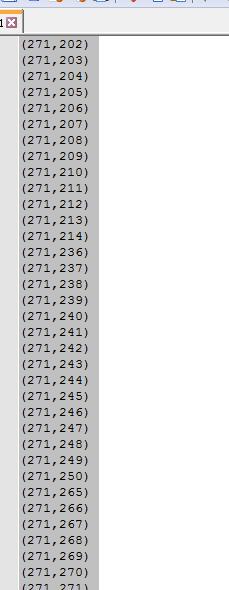

最后发现这是很多的坐标,和题目的提示"你会画图吗?"吻合了。

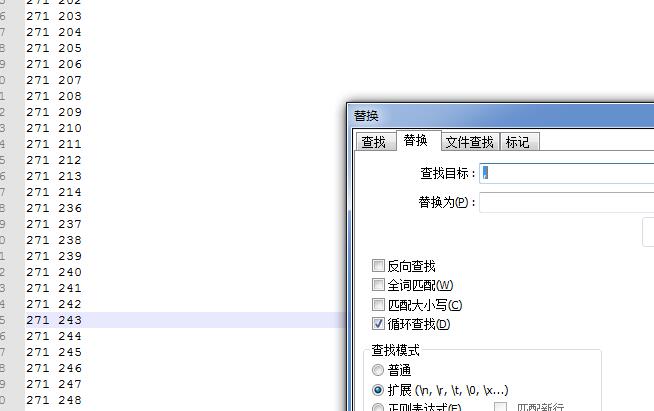

用kali下的gnuplot,不过的先把坐标保存为txt,并且符合他的格式,没有,() 直接在notepad++里面crtl+f全部替换就行了。

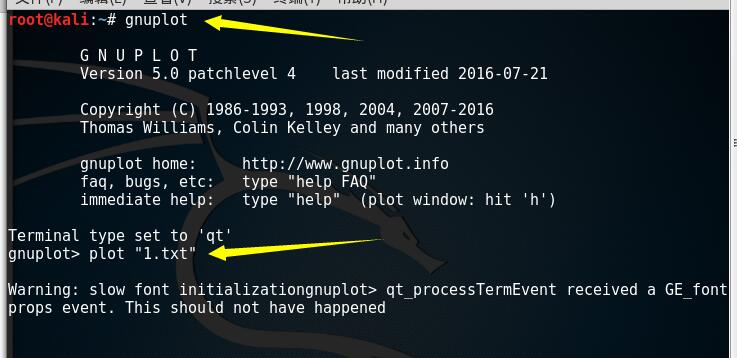

kali下:

flag{40fc0a979f759c8892f4dc045e28b820}