发现漏洞、

1、基于端口服务扫描结果版本信息(速度较慢)

2、搜索已公开的漏洞数据库(数量大)

www.exploit-db.com------可查询已公开的漏洞

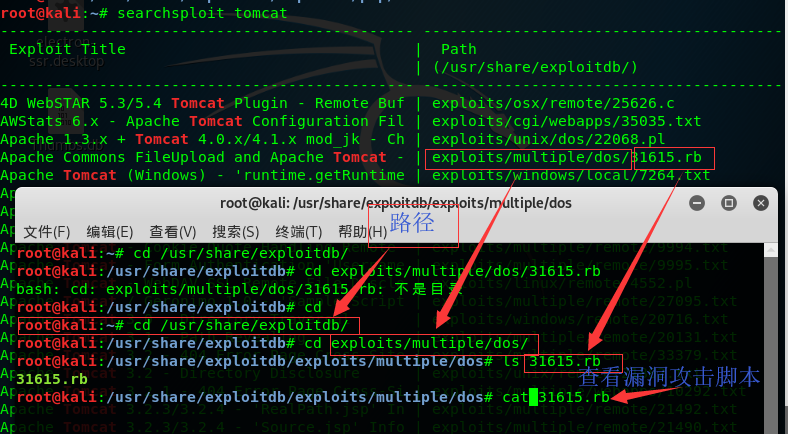

/usr/share/exploitdb/---------kali自带的漏洞模块存储路径

searchsploit --------------搜索相应的漏洞模块

example:searchsploit wondows 7 / searchsploit tomcat------即可出现win7或是tomcat的漏洞模块

也可以用现成的工具:sandi (apt-get install sandi)

3、使用弱点扫描器实现漏洞管理

漏洞扫描类型

主动扫描

1、有身份验证

2、无身份验证

被动扫描

1、镜像端口抓包

2、其他来源输入

基于Agent的扫描

1、支持平台有限

NMAP 扫描脚本

1、smb-vuln-ms10-061.nse

stuxnel蠕虫利用的4个漏洞之一

print spoiler权限不当,答应及请求可在系统目录可创建文件,执行任意代码

LANMAN API枚举共享打印机

远程共享打印机名称

smb-enum-shares枚举共享

身份认证参数---------smbuser 、smbpassword

nmap -p445 --script=smb-enum-shares --scipt-args=smbuser=admin,smbpassword=pass 192.168.1.20

nmap -p445 --script=smb-enum-shares 192.168.1.20

第一个弱点扫描器:openvas

nessus项目分支,管理目标系统的漏洞,免费开源,kali默认安装,但未配置启动

root@kali:~# apt-get install openvas

root@kali:~# openvas-setup

友情链接:

https://blog.csdn.net/AcSuccess/article/details/73001730?utm_source=blogxgwz6

补充知识:

错误信息:NSE: failed to initialize the script engine:

/usr/bin/../share/nmap/nse_main.lua:801: ‘smb-check-vulns.nse’ did not match a category, filename, or directory

这是由于从NMAP 6.49beta6开始,smb-check-vulns.nse脚本被取消了。

它被分为smb-vuln-conficker、•smb-vuln-cve2009-3103、smb-vuln-ms06-025、smb-vuln-ms07-029、smb-vuln-regsvc-dos、smb-vuln-ms08-067这六个脚本。

用户根据需要选择对应的脚本。如果不确定执行哪一个,可以使用smb-vuln-*.nse来指定所有的脚本文件。