目录

1 实践内容

1.1 安全防范

为了保障"信息安全金三角"的CIA属性、即机密性、完整性、可用性,信息安全领域提出了一系列安全模型。其中动态可适应网络安全模型基于闭环控制理论,典型的有PDR和P^2DR模型。

1.1.1 PDR模型

1.1.2 P^2DR模型

网络安全=根据风险分析制定安全策略(policy)+执行安全防护策略(Procation)+实时监测(Detection)+实时响应(Response)。其中安全策略是核心。

1.2 防火墙

1.2.1概述

防火墙是目前最成熟的网络防御技术之一,属于一种网络上的访问控制机制,通过在不同网络域之间建立起安全控制点,对通过的网络传输数据进行检查,根据具体的安全需求决定是否允许网络访问通过防火墙,达到特定网络安全域免受非法访问和破坏的目标。

1.2.2防火墙功能

有检查进出网络的流量、防止脆弱或不安全的协议和服务、防止内部网络信息外泄、对网络存取和访问进行监控审计、可强化网络安全策略和集成其他网络安全防御机制。

防火墙对于来自网络安全内部的攻击、通过非法外联的网络攻击和计算机病毒传播防御有限。

1.2.2 防火墙技术和产品

包过滤技术:通过网络层和传输层的包头信息检查,根据用户定义的安全策略规则集,确定是否应该转发该数据包,将一些不符合安全策略的数据包阻挡在网络边界处。

基于状态检测的包过滤技术:维护所有通过防火墙的网络连接记录,并依此确定数据包是否属于一个新的连接、或是已连接的一部分,或是一个非法数据包。由于根据数据包的上下文进行检查和过滤,数据的合法性得到了更有效的保证,但对网络传输的性能影响较大。

代理技术:为客户端首先与代理服务器建立连接,接着发出一个对外部目标服务器的的文件或请求,代理服务器通过与目标服务器连接或从缓存中取得资源,并返回给客户端。网络用户便不直接与外部服务器通信。具体分为应用层代理技术、电路级代理技术和NAT代理技术。

1.3 入侵检测技术

1.3.1 概述

入侵检测技术定义是对入侵行为的检测与发现。两个重要参数是检测率和误报率。信息收集是入侵检测技术的基础。收到信息后最核心的任务是信息分析,两种基本的分析技术是梧误用检测和异常检测。

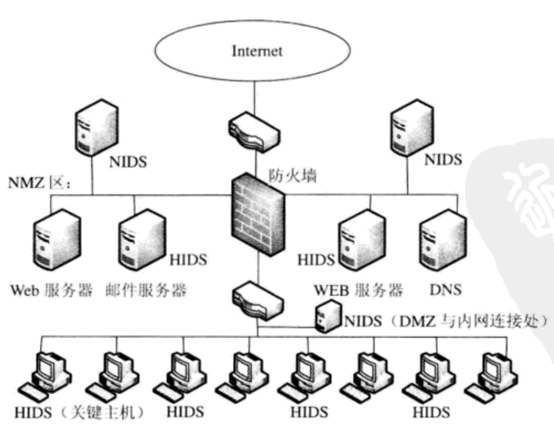

入侵检测系统的部署位置如图1.3所示:

入侵检测系统的部署位置

1.3.2 入侵检测系统:snort

snort采用标准的捕获数据包的函数库libpcap,具有数据包嗅探、数据包记录和分析、入侵检测功能。软件基本构架如图1.4所示

snort软件基本构架

在snort运行时,首先,将捕获的数据包经过解码器填入到链路层协议的包结构体之中,以便对高层协议解码;然后送入各种各样的预处理插件中,对数据进行检查和操作;随后检测引擎对每个包的信息进行快速模式匹配检测;对之前各个部件产生的报警/日志信息,调出相应的输出插件进行发送和记录。检测引擎与插件是snort入侵的主体模块,包含规则库解析、多模式匹配和规则插件检查三部分。

2 实践内容

2.1、防火墙配置

2.11任务要求:

配置Linux操作系统平台上的iptables,或者Windows操作系统平台上的个人防火墙,完成如下功能,并进行测试:

(1)过滤ICMP数据包,使得主机不接收Ping包;

(2)只允许特定IP地址(如局域网中的Linux攻击机192.168.200.3),访问主机的某一网络服务(如FTP、HTTP、SMB),而其他的IP地址(如Windows攻击机192. 168.200.4)无法访问

| 虚拟机 | IP |

|---|---|

| Kali | 192.168.200.5 |

| SEEDUbuntu | 192.168.200.3 |

| winxp | 192.168.200.4 |

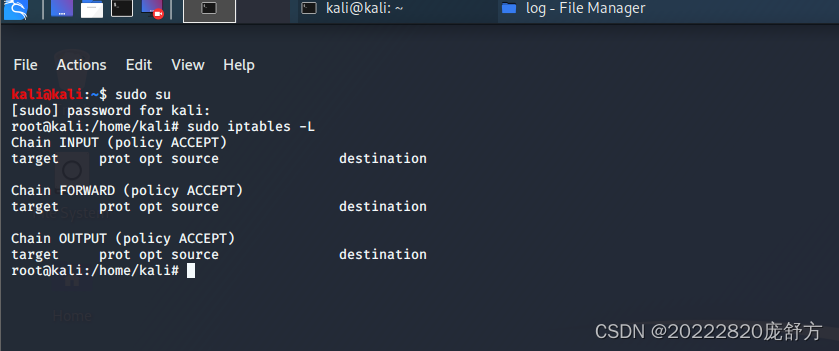

使用命令:iptables -L,列出规则链中所有的规则进行查看,都是默认规则

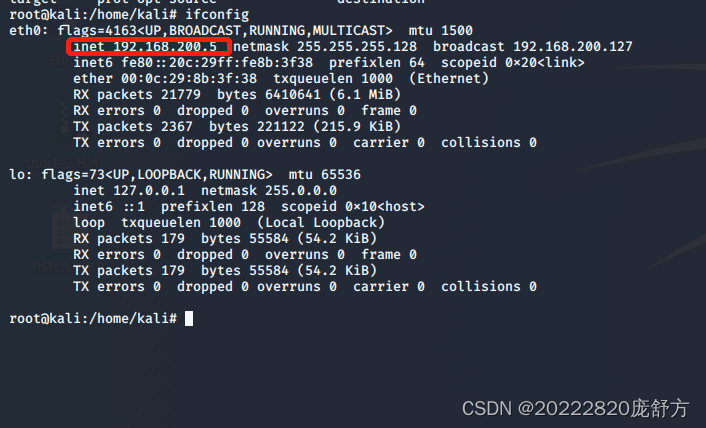

查看kali的IP地址

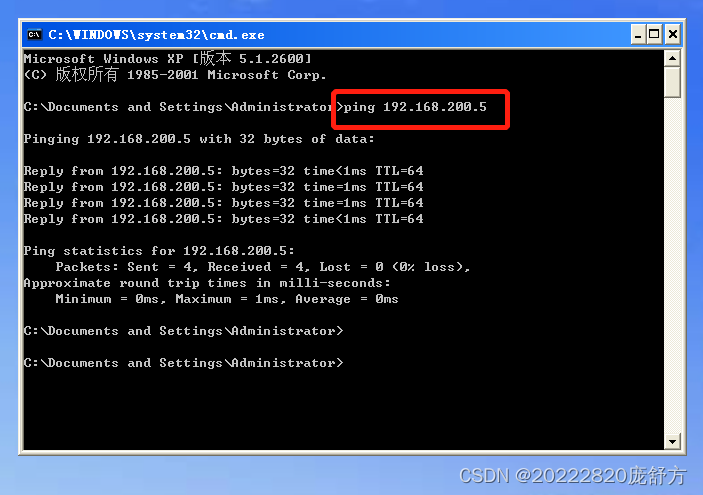

使用ping命令检查winxp与kali虚拟机的连通,可以ping通

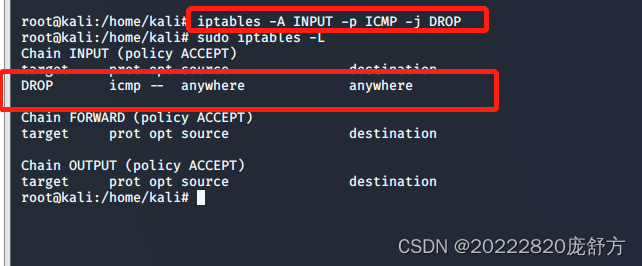

使用命令:iptables -A INPUT -p icmp -j DROP,配置过滤ICMP数据包的规则,-A:在指定链的末尾添加(append)一条新的规则;-P:指定要匹配的数据包协议类型;-j:指定要跳转的目标

并使用iptables -L查看规则,列出规则链中所有的规则进行查看,可看到已经添加成功

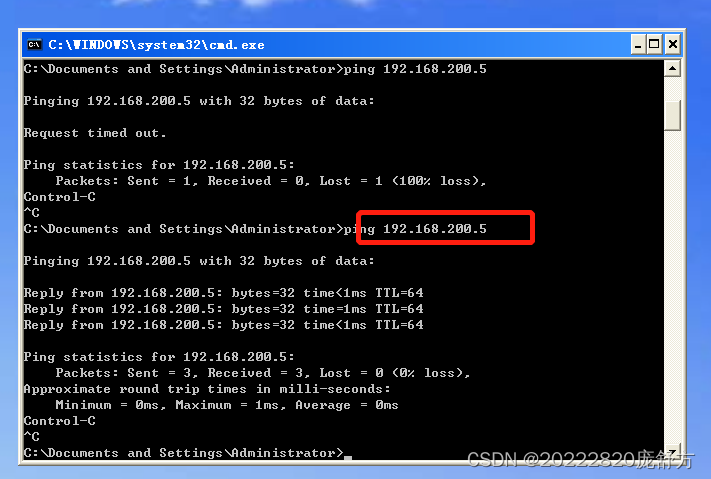

此时使用winxp对kali执行ping命令,发现无法连通

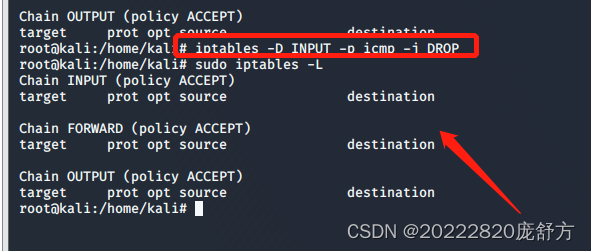

输入sudo iptables -D INPUT -p icmp -j DROP将这条规则删除

再次执行ping命令,又能够ping通了

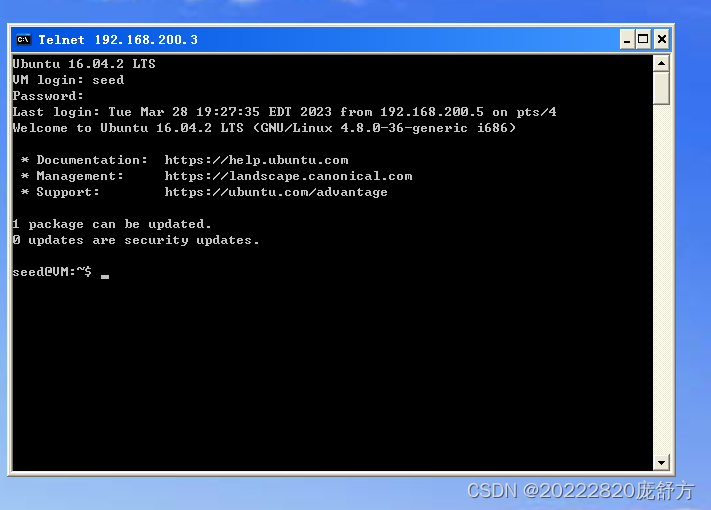

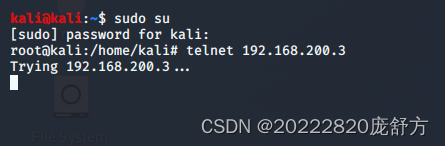

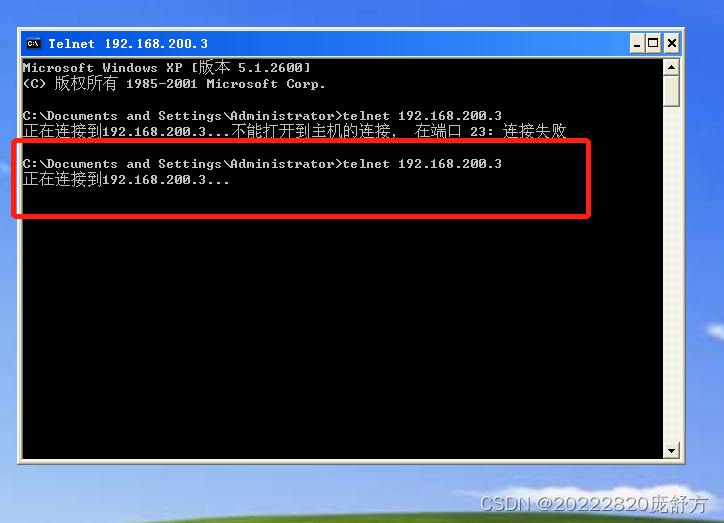

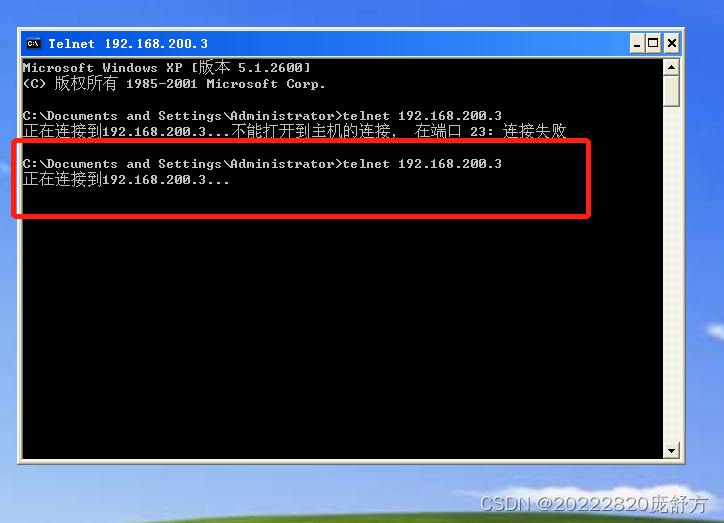

kali和winxp两台虚拟机都能用telnet命令访问SEEDUbuntu

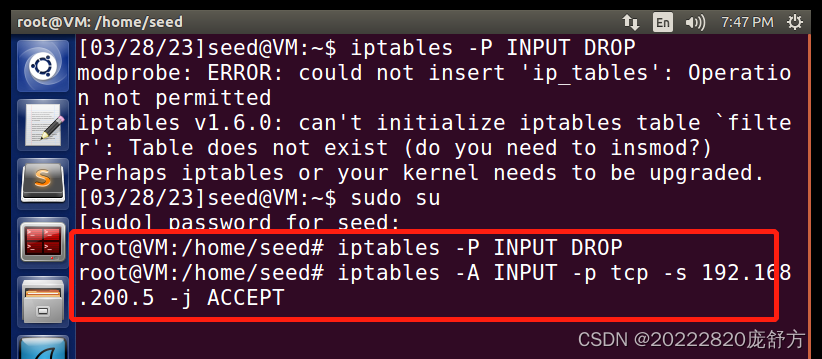

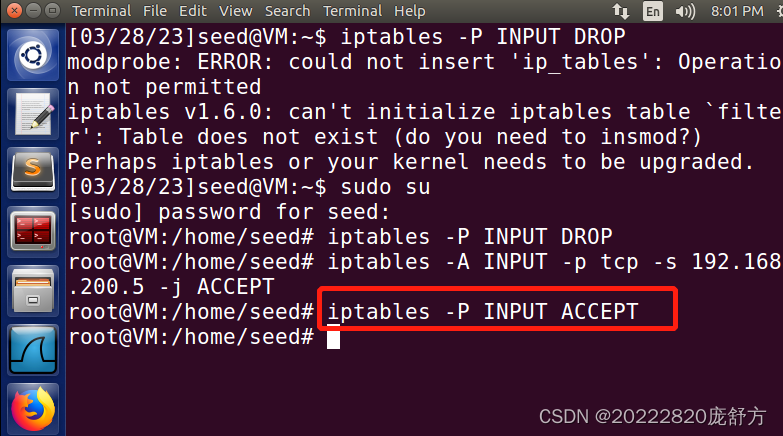

在SEEDUbuntu中输入iptables -P INPUT DROP来禁止所有输入数据包,此时两台虚拟机都无法访问SEEDUbuntu。

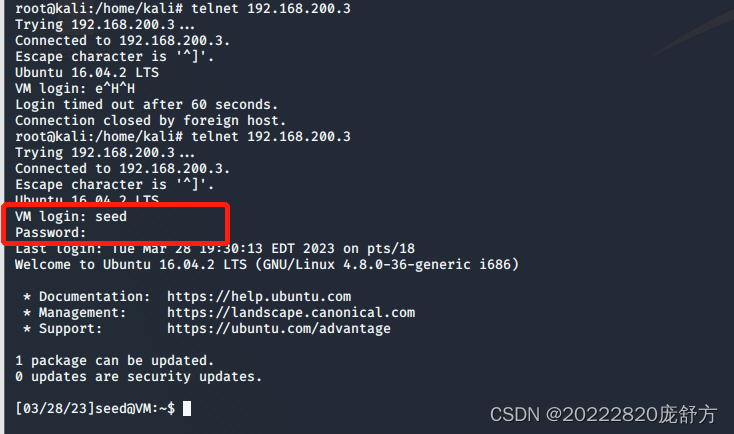

此时输入iptables -A INPUT -p tcp -s 192.168.200.5 -j ACCEPT来允许kali虚拟机的数据包输入

此时kali虚拟机能够使用telnet命令进行访问。

但是winxp无法访问

然后再把seed恢复原样。

2.2动手实践:Snort

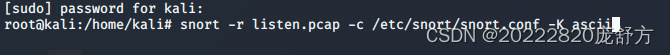

使用Snort对给定pcap文件(第4章中的解码网络扫描任一个pcap文件,之前的实践已经提供了,请在学习通中下载)进行入侵检测,并对检测出的攻击进行说明。在BT4 Linux攻击机或Windows Attacker攻击机上使用Snort,对给定的pcap文件进行入侵检测,获得报警日志。

Snort运行命令提示如下:

①从离线的pcap文件读取网络日志数据源

②在snort.conf中配置明文输出报警日志文件

③指定报警日志log目录(或缺省log目录=/var/log/snort)

使用命令snort -r listen.pcap -c /etc/snort/snort.conf -K ascii,可以看到检测到的数据包信息

3、分析配置规则

分析虚拟网络攻防环境中蜜网网关的防火墙和IDS/IPS配置规则,说明蜜网网关是如何利用防火墙和入侵检测技术完成其攻击数据捕获和控制需求的。

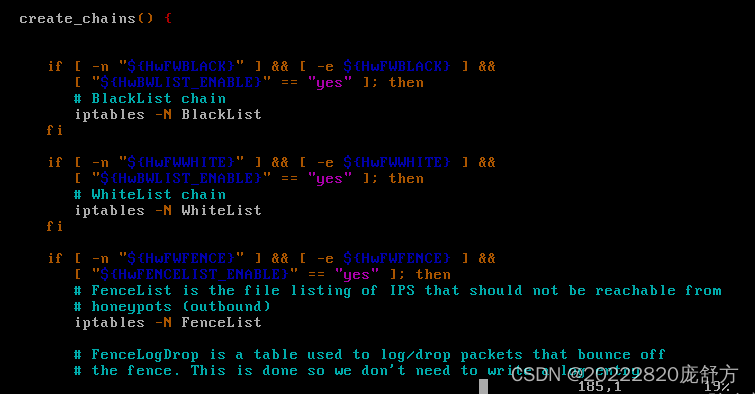

打开蜜网网关虚拟机,使用命令vim /etc/init.d/rc.firewall,可以看到黑名单、白名单和防护名单三个链(对于黑名单的主机:丢弃所有包,对于白名单的主机:接受并不记录,对于防护名单的主机:禁止其访问某些不希望被访问到的主机)

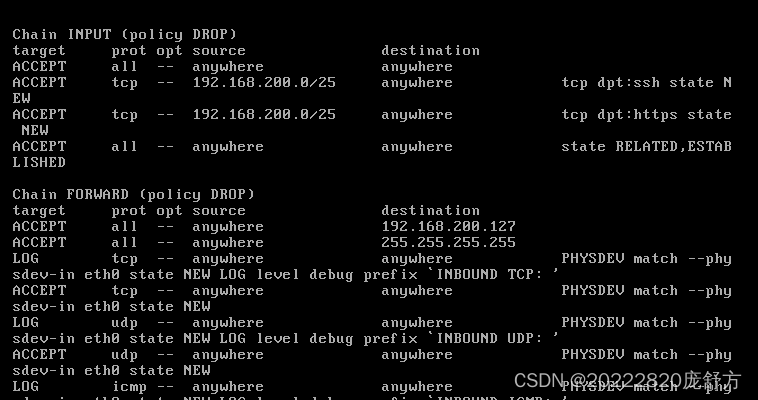

iptables -t filter -L | more来查看规则列表。

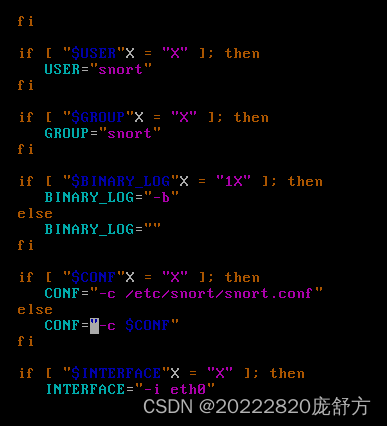

vim /etc/init.d/snortd打开Snort脚本文件

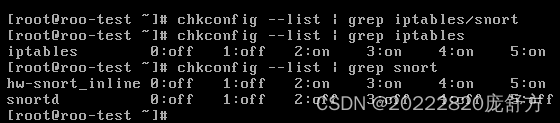

chkconfig --list|grep snort命令来对linux上运行的服务进行查询

用命令vim /etc/honeywall.conf打开配置文件,找到update variables,可以看到 其值为no

其值为no

3.实验收获

主要是完成了防火墙的配置、入侵监测以及分析配置规则。通过本次实验,我对防火墙的使用原因、功能、不足都有了更加深刻的理解。

4、反思小结

在kali和蜜网中运行的命令需要先提权才能使用。