目录

一、如图网站

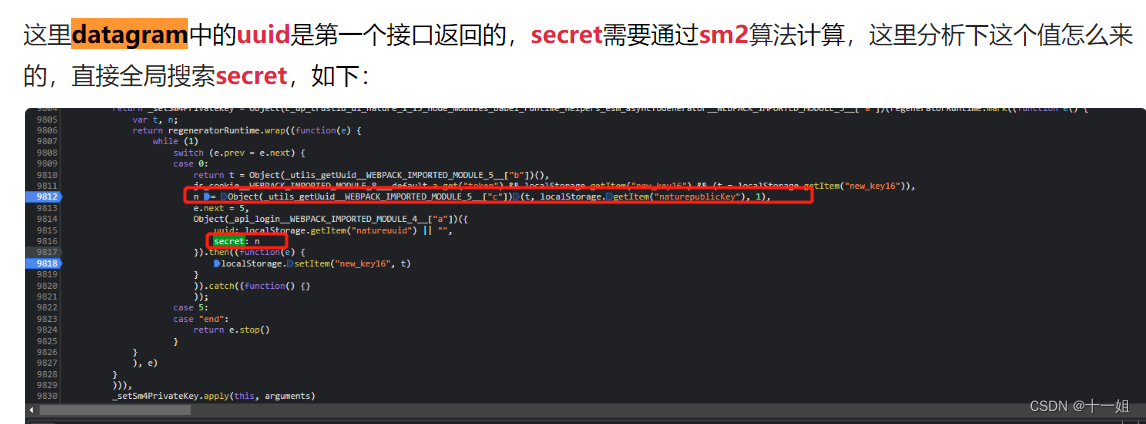

二、研究登陆页反爬参数

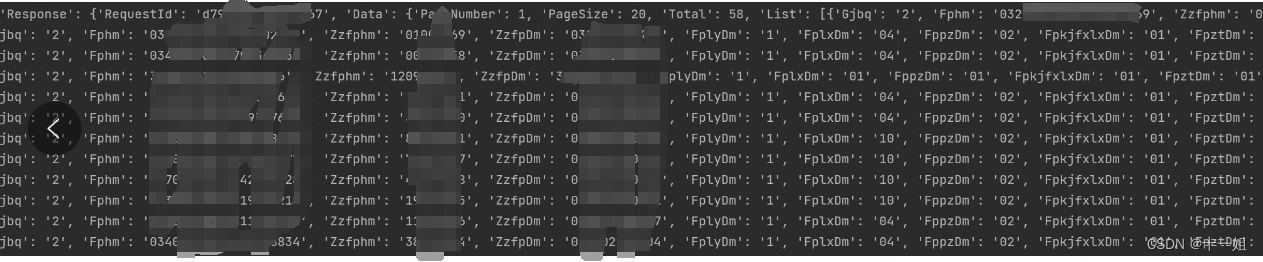

1、datagram参数

- 很多接口使用到的datagram参数

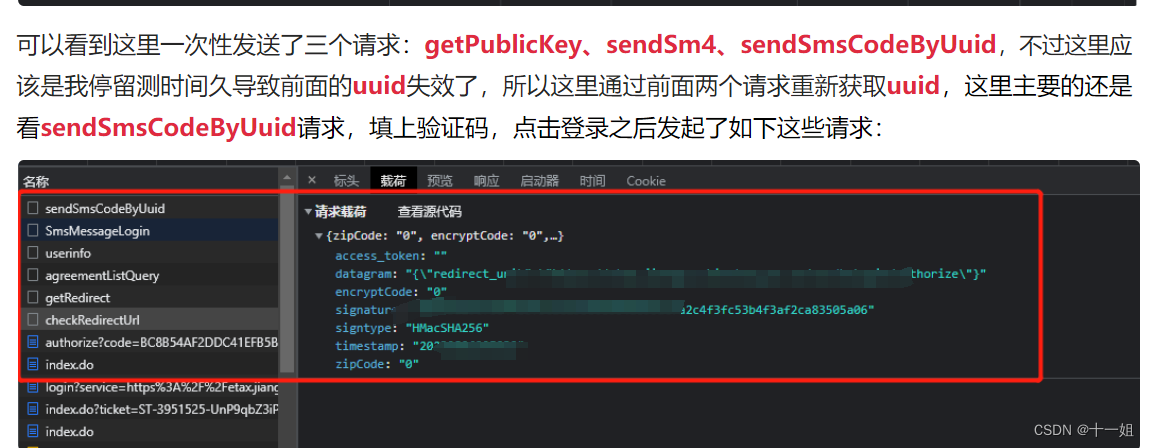

2、请求接口关系

- getPublicKey、sendSm4、sendSmsCodeByUuid

三、研究详情页反爬参数

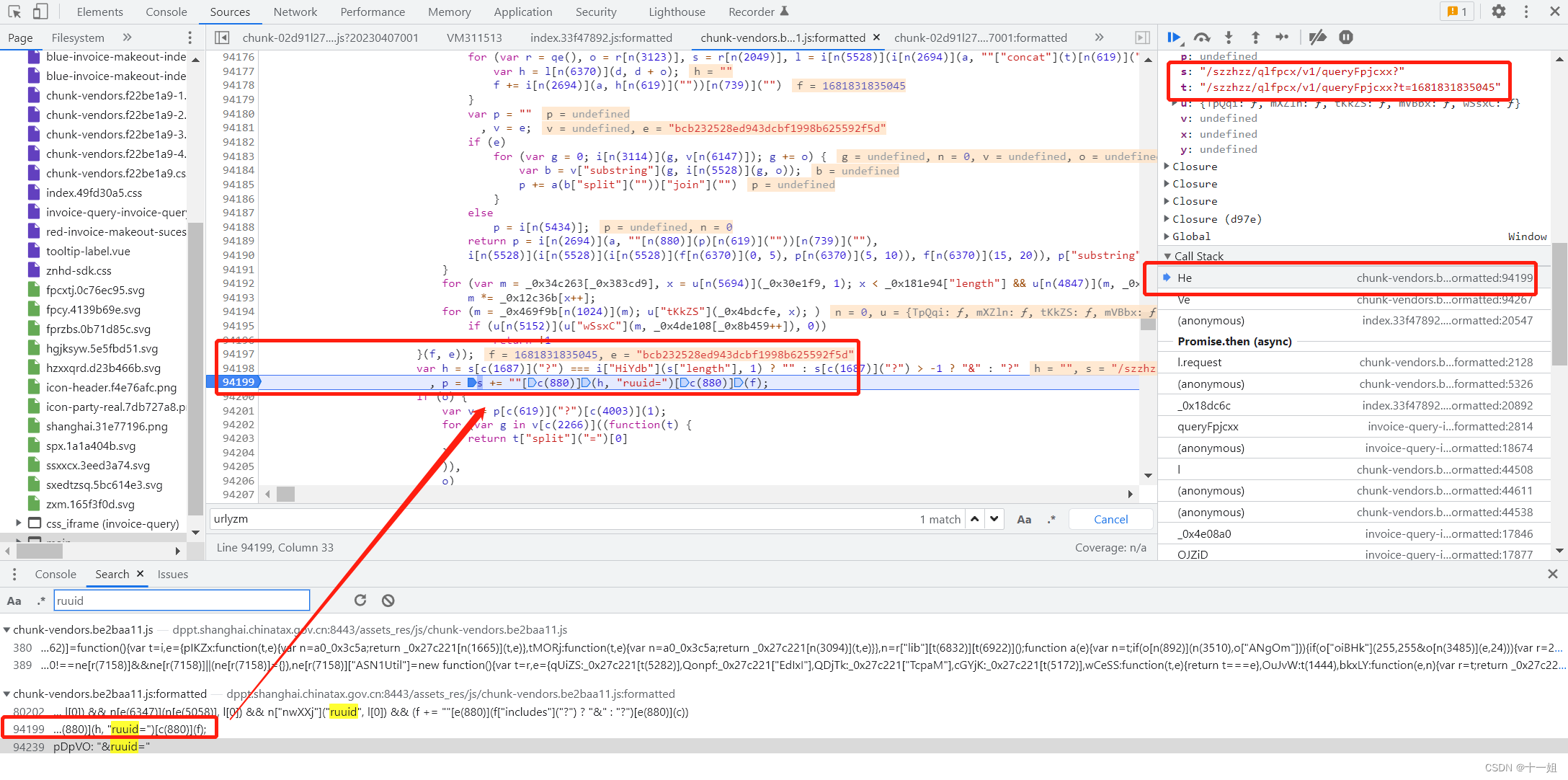

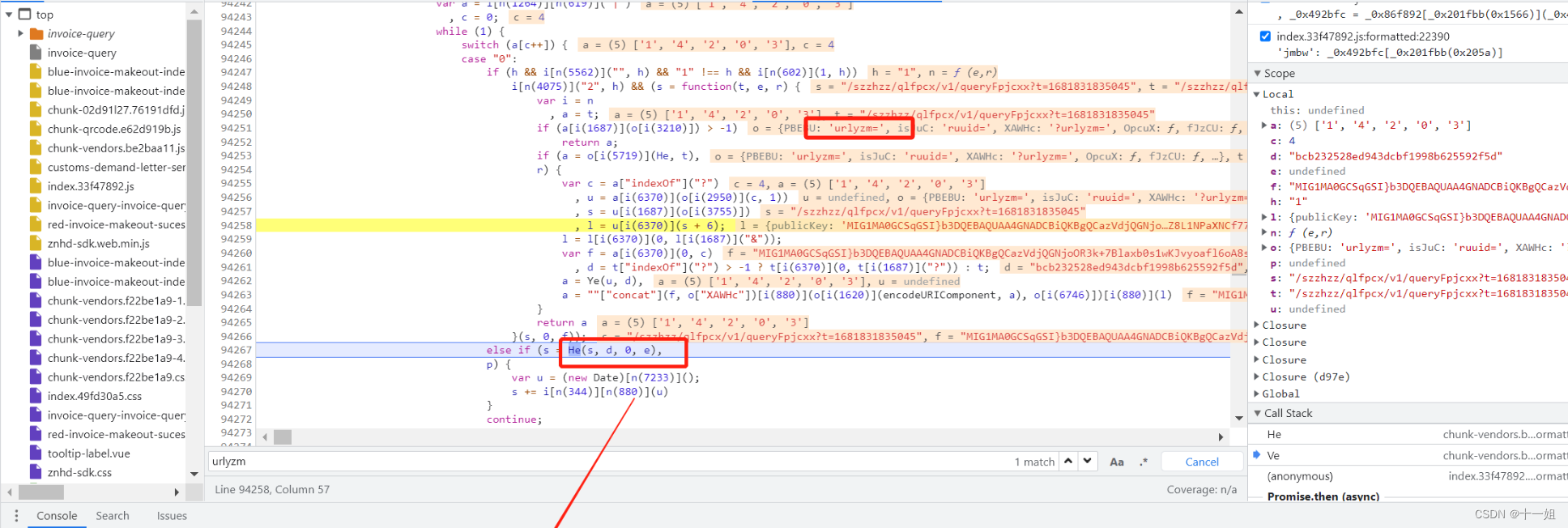

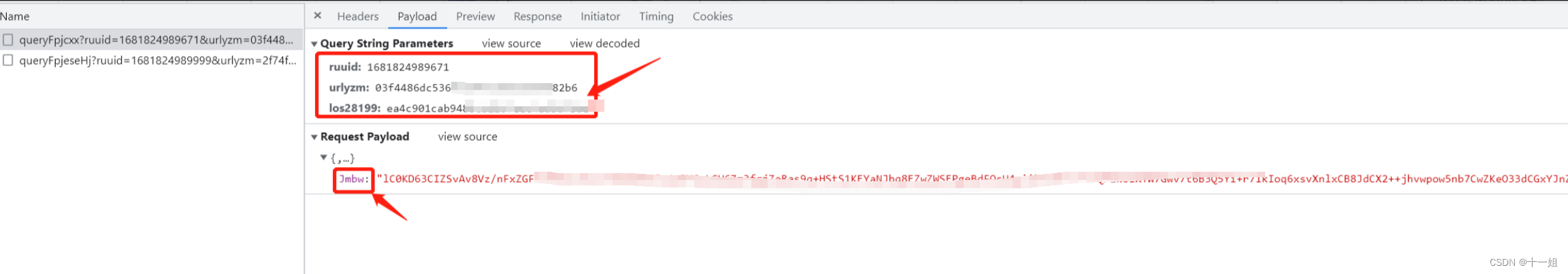

1、urlyzm与ruuid与x-b3-spanid参数

-

如图ruuid生成位置与urlyzm位置,这些参数都比较简单,搜索定位直接扣js代码就行

-

如图x-b3-spanid参数,这些参数都比较简单,搜索定位直接扣js代码就行

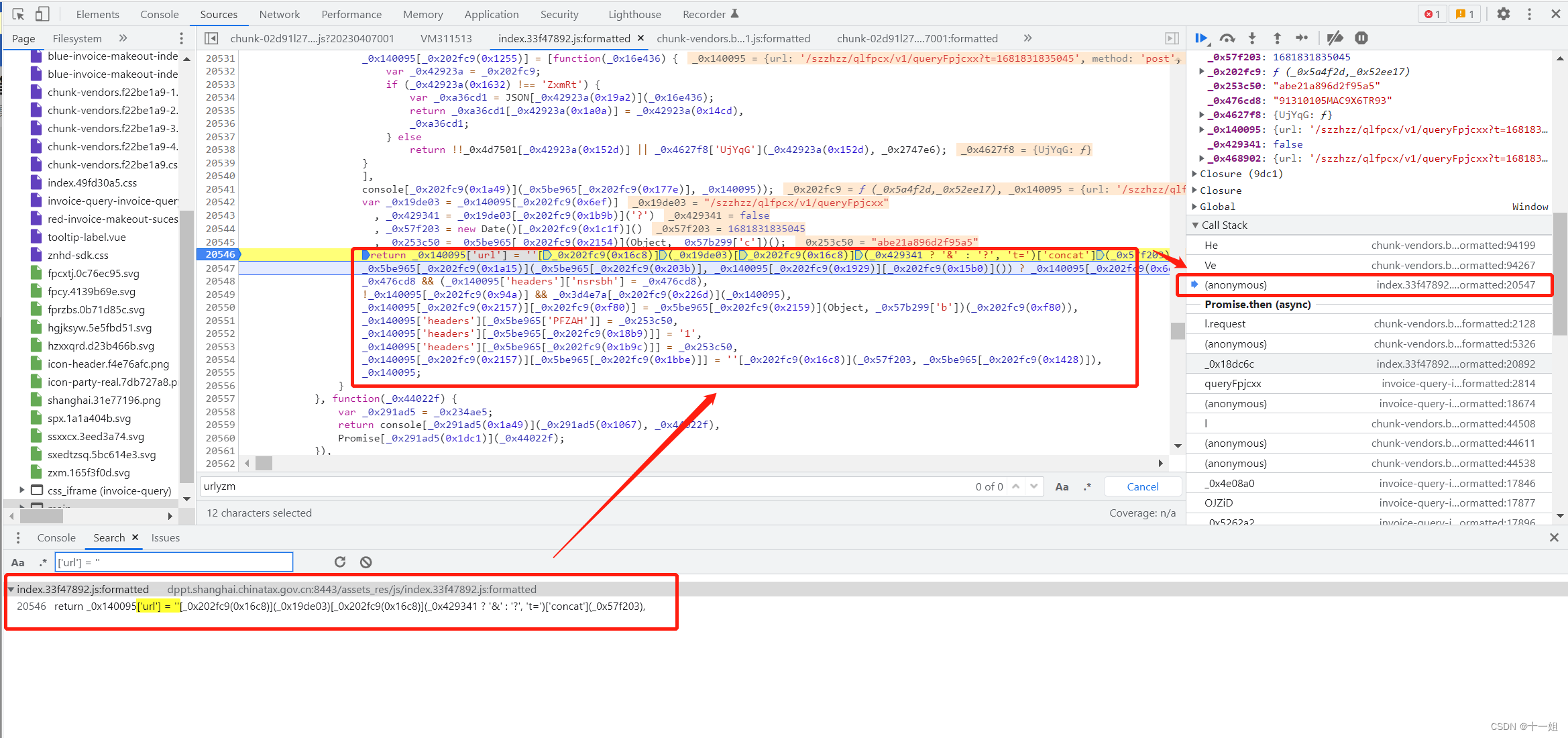

2、los28199参数

- 如图链接如下位置,这些los28199参数都比较简单,搜索定位直接扣js代码就行

- 生成位置

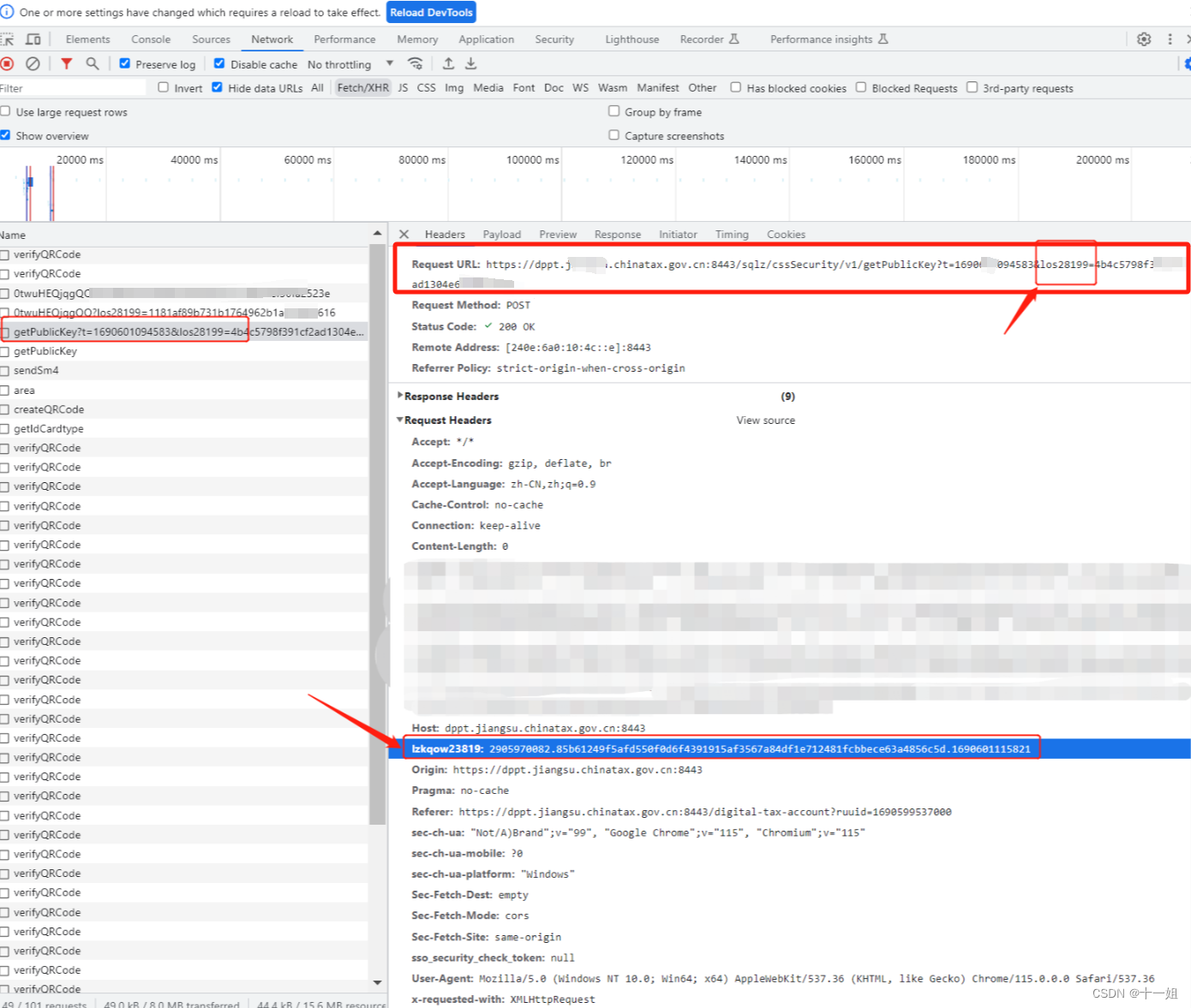

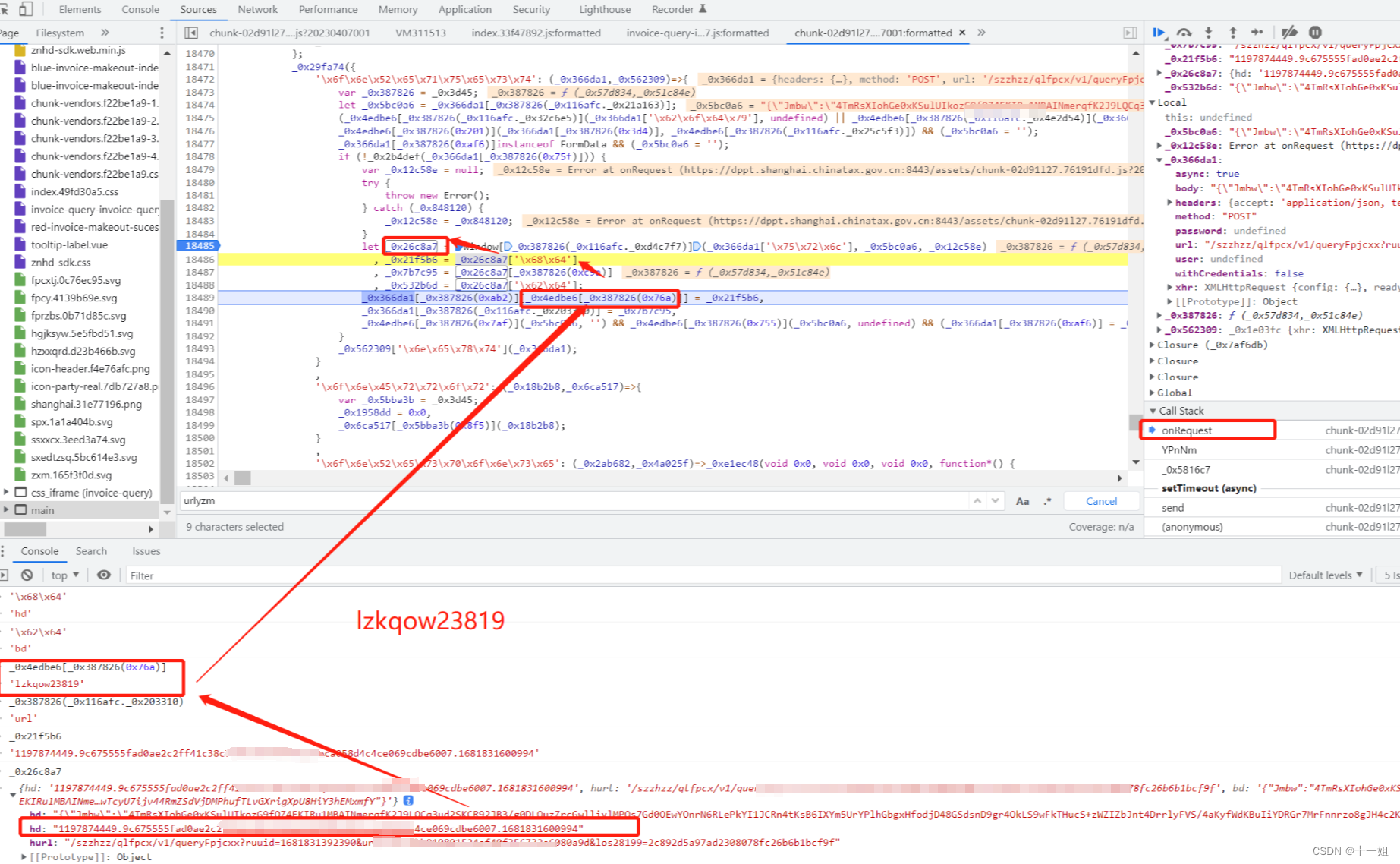

3、lzkqow23819参数

- 如图生成位置,补环境过这个lzkqow23819参数好像容易些,但是算法上非常困难

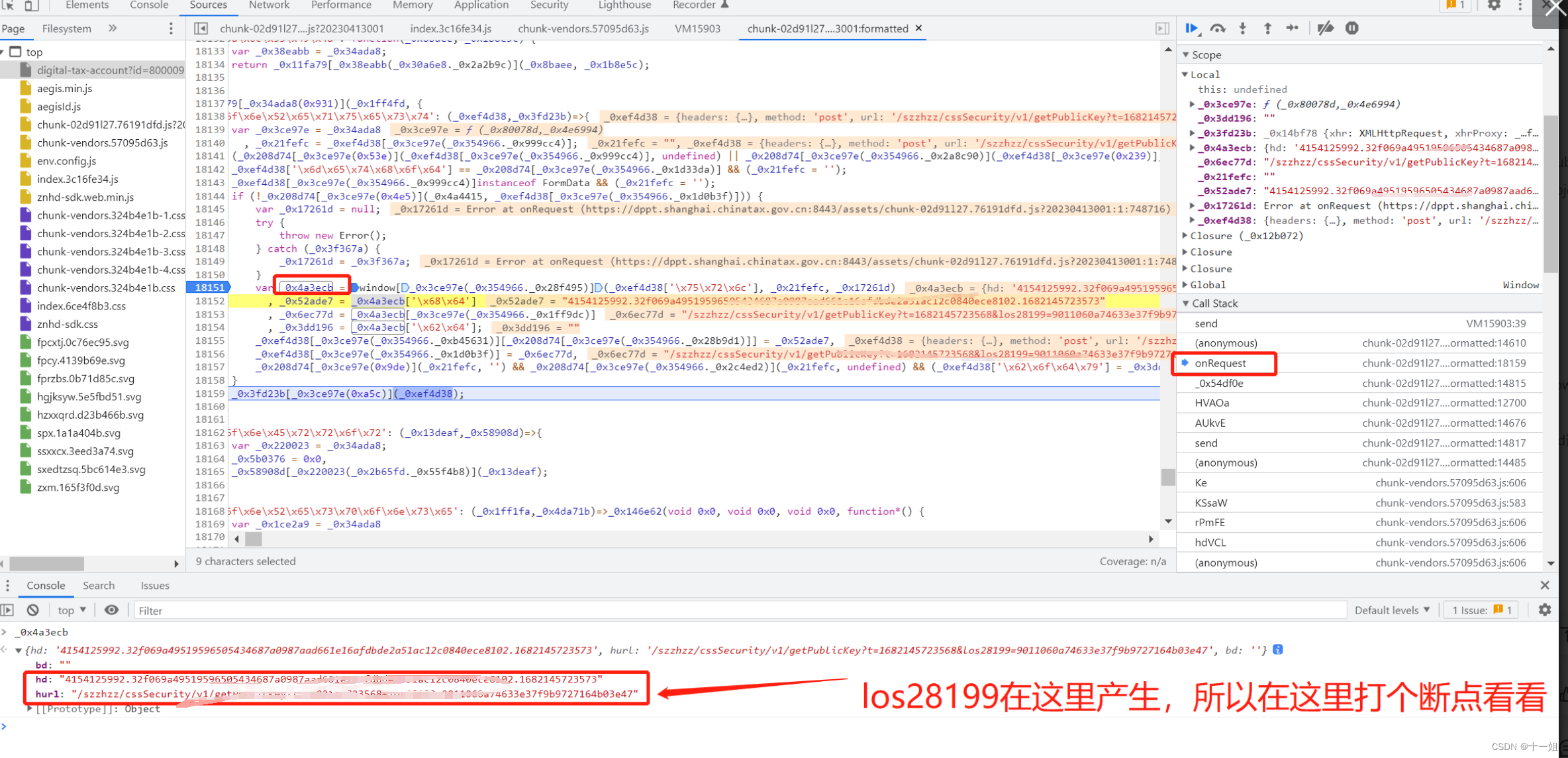

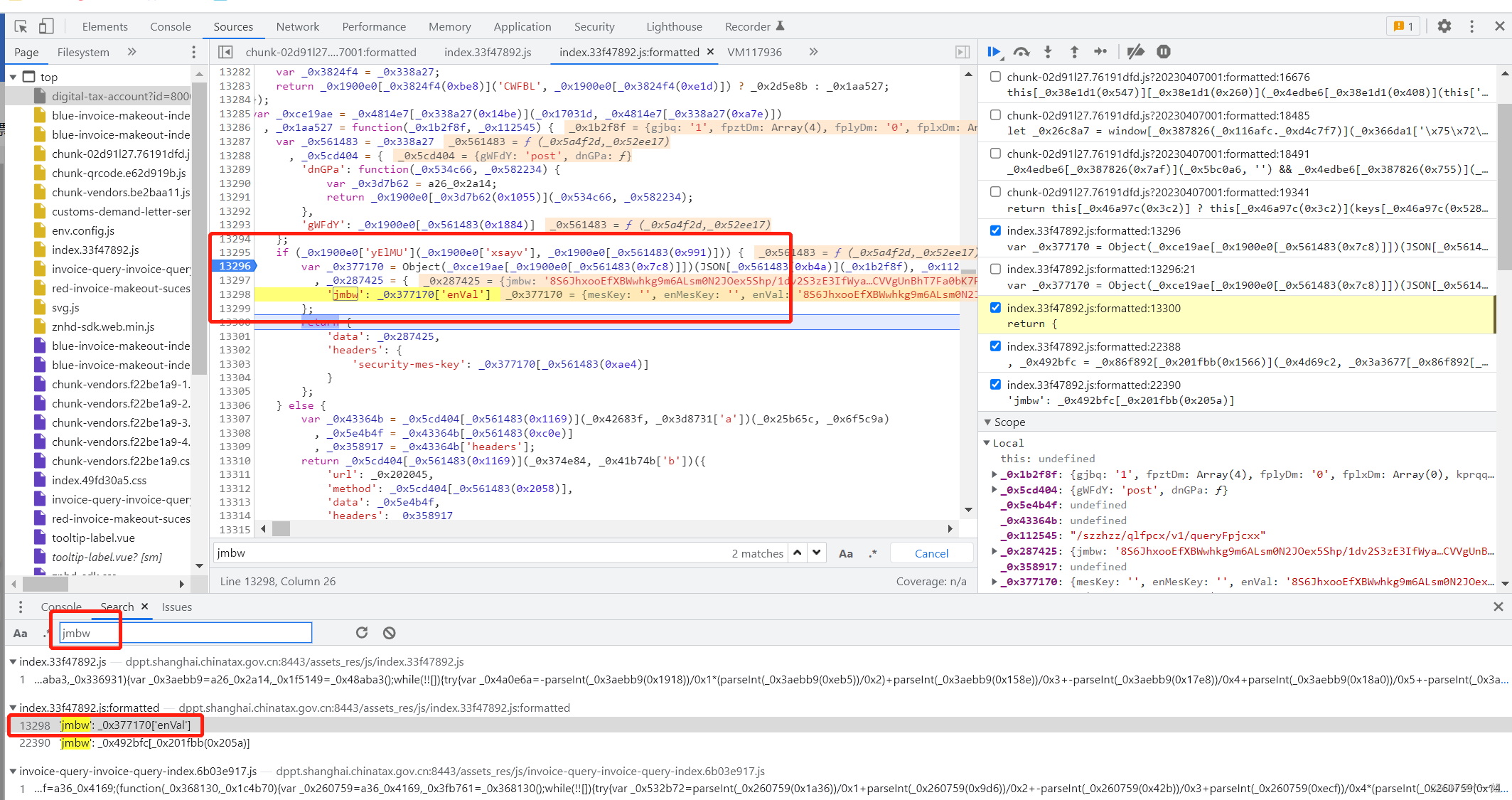

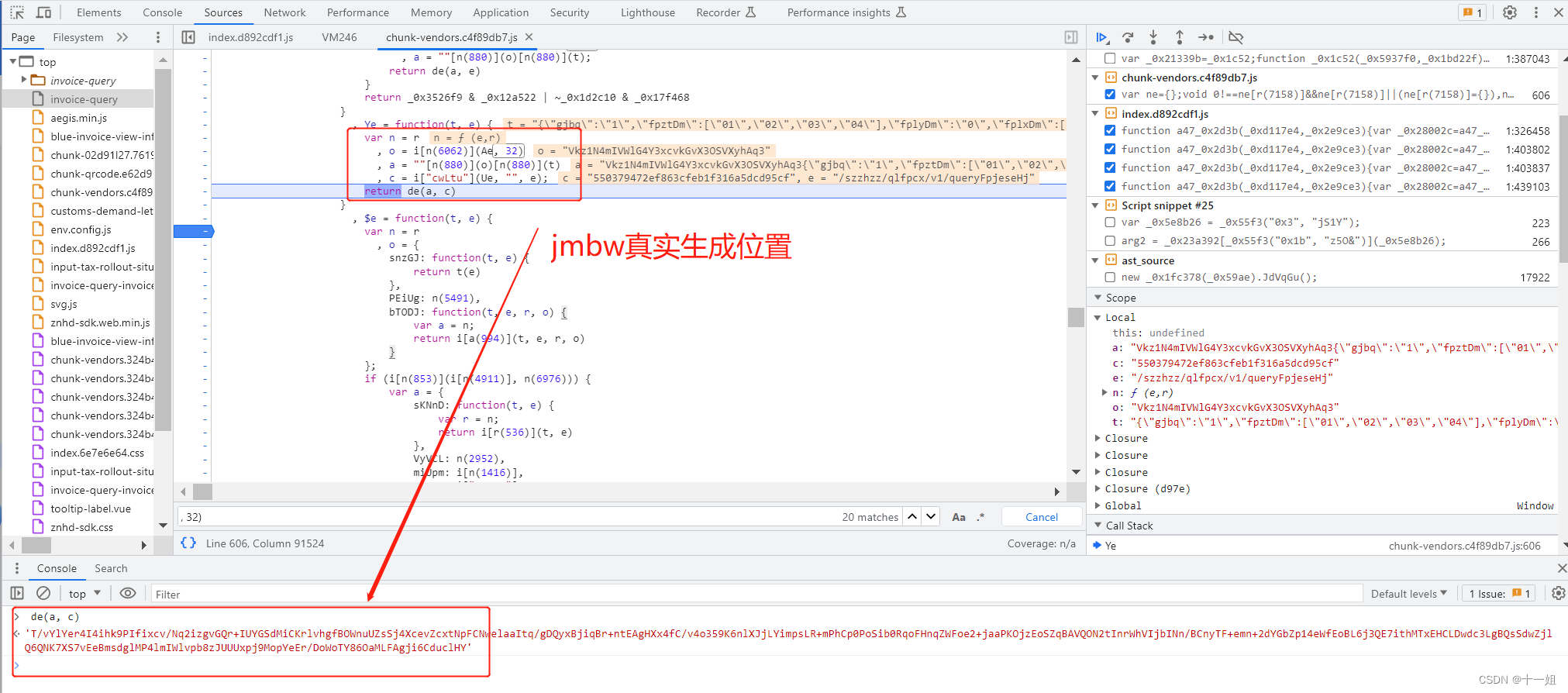

4、jmbw参数

- 如图,jmbw参数还行

- 搜索式定位研究

- 真实生成位置

四、最终结果

- 如图参数解决了后,数据接口正常返回,有问题请私信,评论区不解答