一. 通信模型与历史背景

6G无线通信中,与之前的通信模型类似,影响安全性的因素主要有信道质量和窃听者的能力,保证在接收方的正确性和安全性。抽象通信模型如下:

香农在1949年提出的信号系统是无噪的,实际应用价值较弱,在1975年由Wyn最早引入噪声。随后安全通信主要沿着两个方向发展,一个是密钥生成模型,另一个是窃听信道模型。其中,窃听信道模型主要有两个方面。其一是模块化方案,包含着基于提取器类型和基于IO模型(2022年较新的领域)。其二是基于编码的方案,包含着基于LDPC编码,基于极化码和基于格编码(目前可被证明实现语义安全的方案)。

二. 安全指标与完美通信

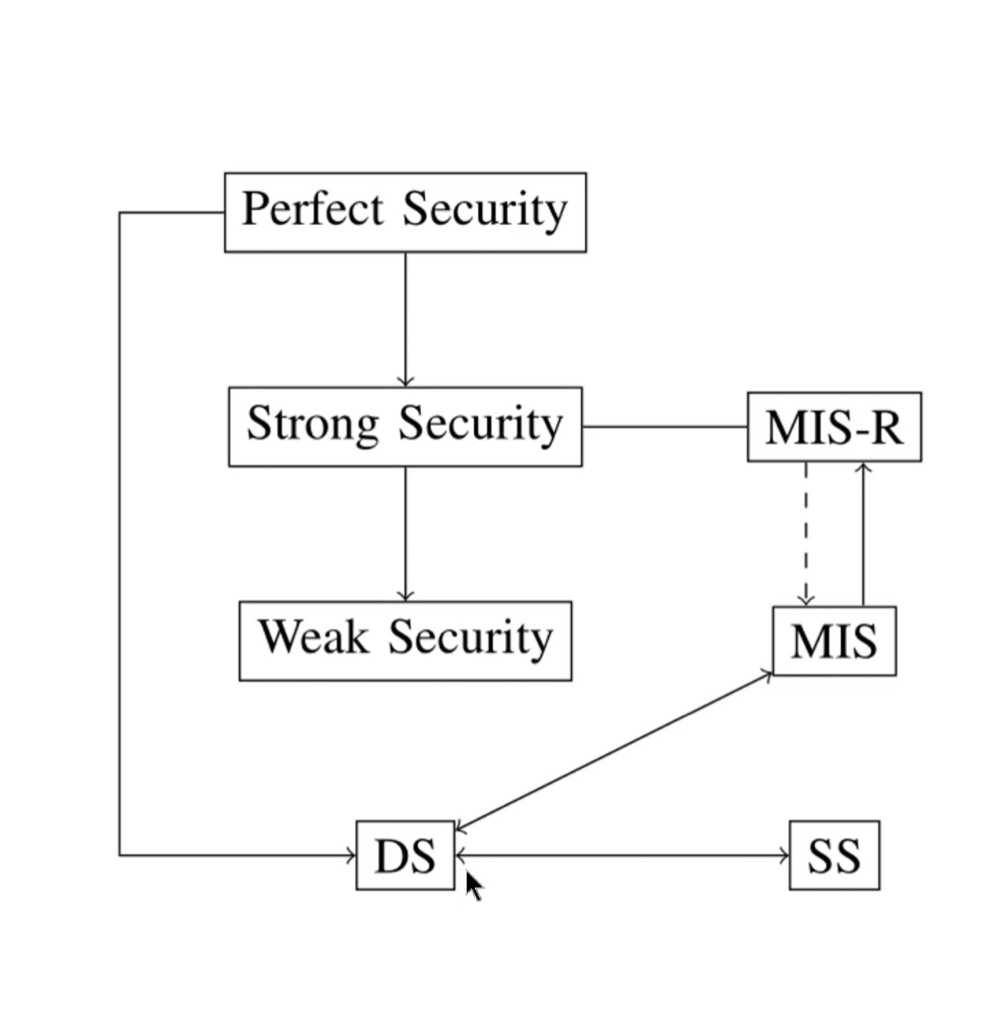

完美通信的发展主要有两个方面。其一是信息论和编码方面,主要包含着弱安全、强安全、基于区分安全的语义安全、信息论安全、计算安全,最后两种是近些年才发展起来的安全性分析。其二是现代密码方面,主要包含着基于不可区分的语义安全和计算安全。总结以上安全性,理论的下方为对应的论文,形成流程图如下:

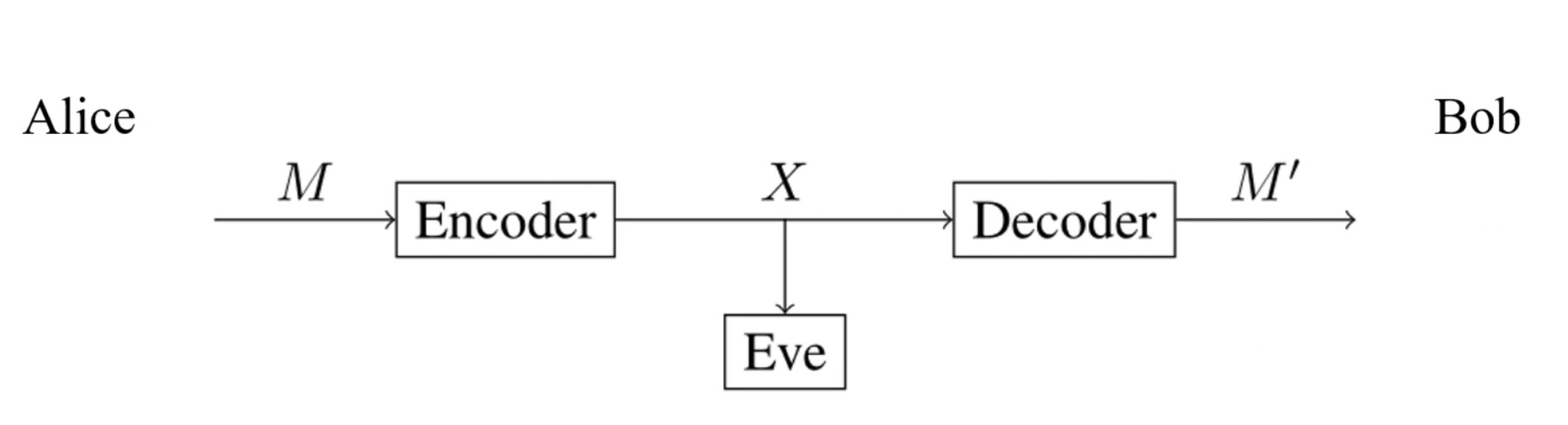

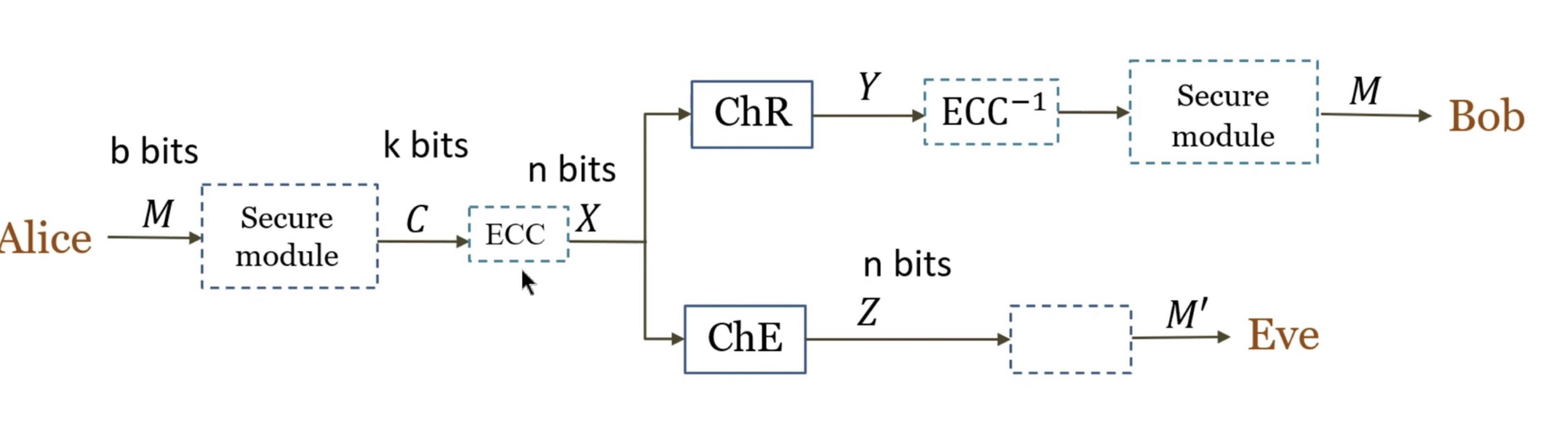

Alice发送消息M,经过编码器形成X,此时的X可被Eve窃听,接收端经过解码器形成M'被Bob接收,如下图:

完美通信的理解有两种。一种是消息M和信息X之间的互信息量为0,如下:

另一种是已知X推消息M的条件熵,与M本身的熵相等,如下:

香农界告诉我们,密钥的熵需要大于等于消息的熵,如下:

三. 窃听信道模型与安全性分析

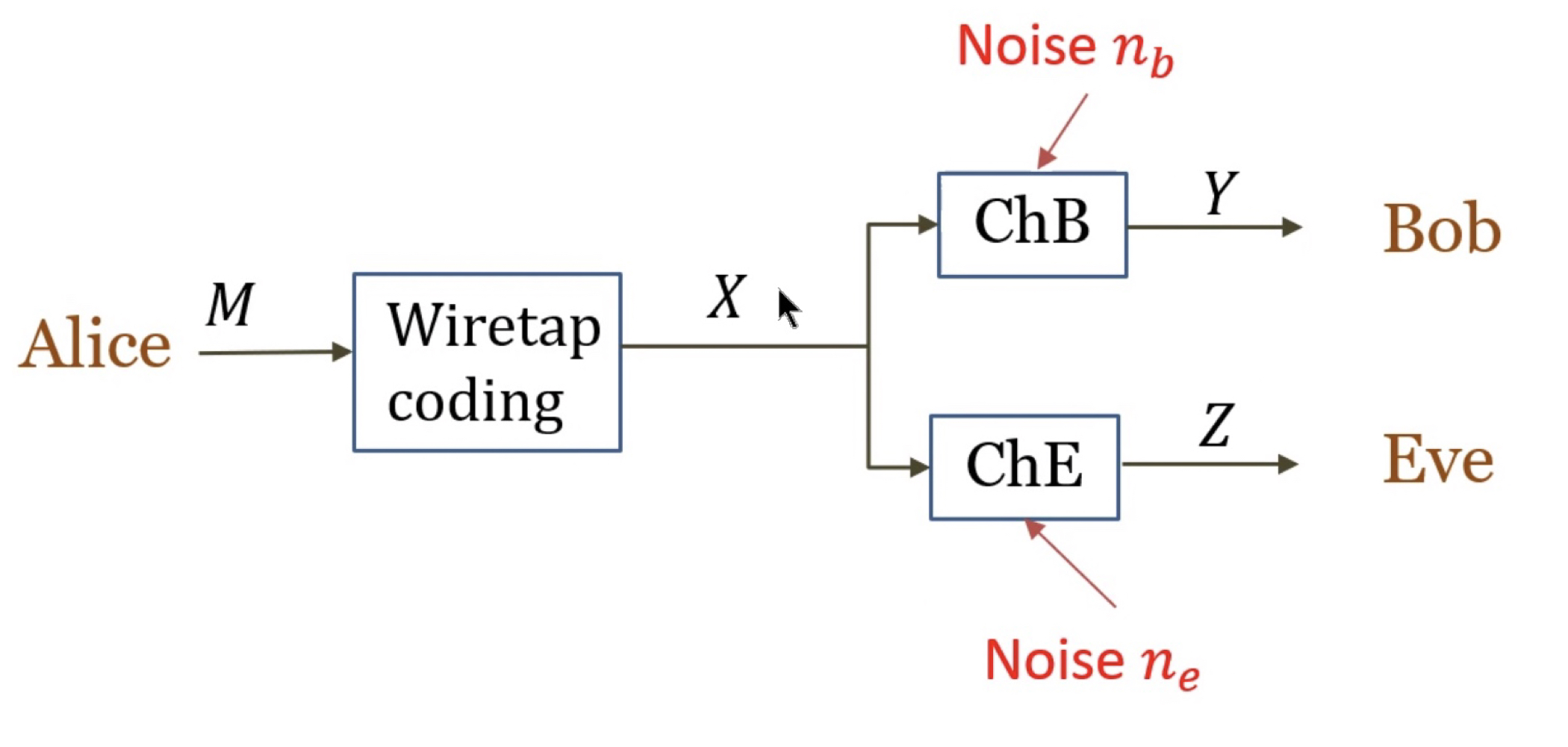

首先构建起窃听信道模型,如下:

上图中的M,X,Y,Z都可以看成关于k的函数,要想实现安全通信需要让窃听信道ChE比接收信道ChB有更多的噪声,由此可得弱安全如下:

强安全定义如下:

最后的互信息安全不要求均匀的消息M,定义如下:

解释语义安全之前,先看一张很有意思的图,如下:

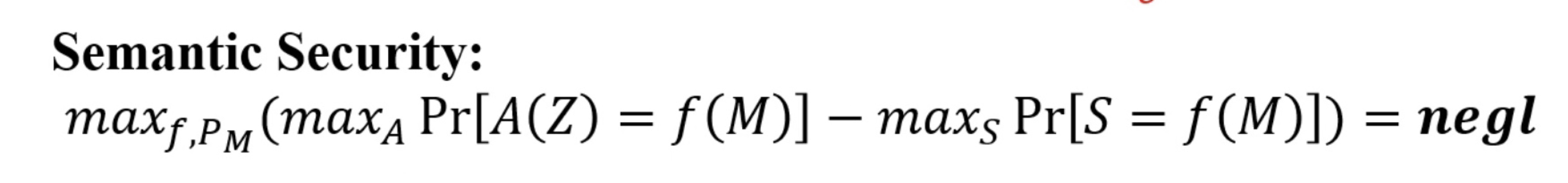

由此可得语义安全的定义如下:

利用代表窃听端接收到的消息,可定义区分安全如下:

总结以上的安全性,由强到弱,可形成如下流程图:

上图中DS代表区分安全,SS代表语义安全,MIS-R代表随机的MIS。

四.基于模块化的安全方案

Alice传送b比特的消息M,经过安全模块形成k比特的密文C,再经过ECC形成n比特的X,接着流向两个方向。一个方向是经过正常信道ChR形成Y,在经过求逆,接着经过安全模块,就可以还原为消息M,从而Bob接收。第二个方向是经过窃听信道ChE,形成n比特的Z,最后经过某种操作在窃听端形成M'。将以上过程形成流程图,如下:

基于以上方案,使用密码学的原语就可以建立安全性,使用纠错码(ECC)就可以保证正确性。如果ChE比ChR噪声更多,结合ECC, 便可以得出如下结论:

如果Ext属于提取器,依据剩余哈希推论(leftover hash lemma),可得如下结论:

附三个常用的提取器简写:

XtX:eXtractor the Xor

ItE:Invert then Encode

HtE:Hash then Encode

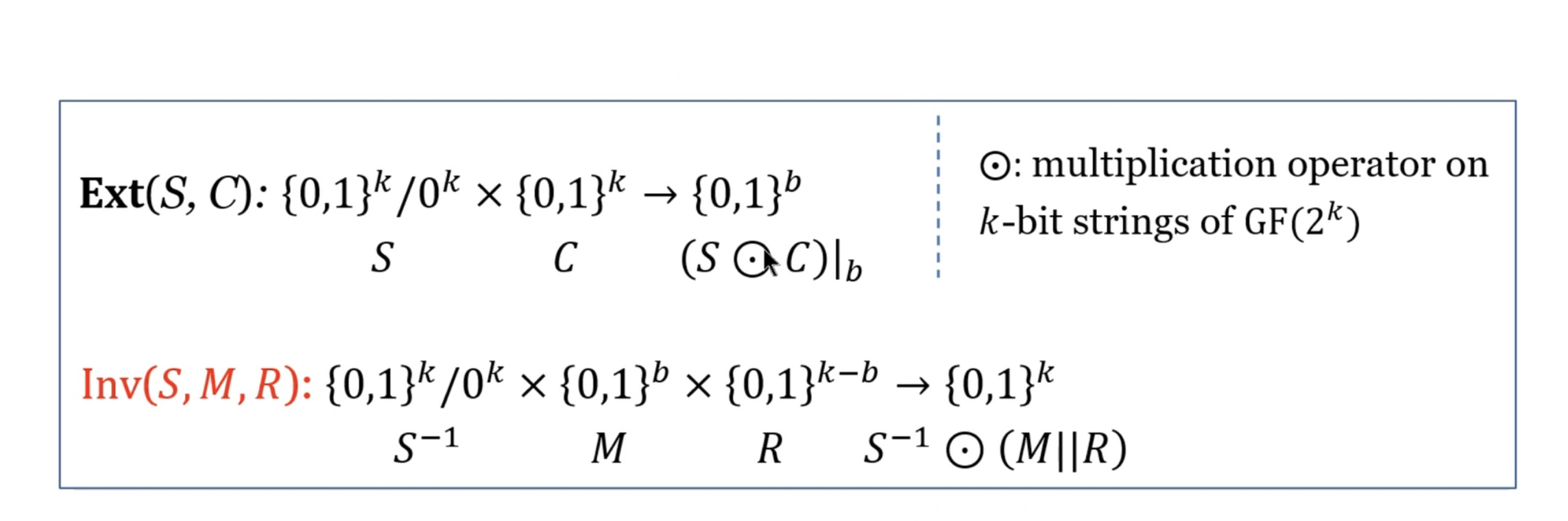

以第二种ItE模块化方案为例,可见如下图:

由此可得如下运算:

由于上述中的C与噪声的不确定性,所以在窃听信道ChE上可作为密钥,如下:

上述式子主要反应不确定性,借助人工噪声、纠错码和MIMO技术,可实现如下安全条件:

信息论安全的方案也不能超过香农界,利用α代表安全参数,可得如下结论:

接着看一个计算安全通信模型图:

易得,ChB不能看成是ChE的退化信道