数据参考:CISP官方

目录

- 恶意代码概念及发展历程

- 恶意代码的传播方式

- 恶意代码防护

一、恶意代码概念及发展历程

1、什么是恶意代码

什么是恶意代码

- 《中华人民共和国计算机信息系统安全保护条例》第二十八条:“计算机病毒,是指编制或者在计算机程序中插入的破坏计算机功能或者毁坏数据,影响计算机使用。并能自我复制的一组计算机指令或者程序代码 (1994.2.18)

- 恶意代码,是指能够引起计算机故障,破坏计算机数据,影响计算机系统的正常使用的程序代码或指令

类型

- 二进制代码、脚本语言、宏语言等

表现形式

- 病毒、蠕虫、后门程序、木马、流氓软件、逻辑炸弹等

2、恶意代码发展历程

孕育和诞生

- 1949:冯·诺依曼在《复杂自动机组织论》提出概念

- 1960:生命游戏(约翰·康维) 磁芯大战 (贝尔实验室三名程序员)

- 1977年科幻小说《P-1的青春》使得恶意程序有了计算机病毒的名称

- 1983:真正的恶意代码在实验室产生

初现狰狞

- 1986年 一 第一个PC病毒:巴基斯坦病毒 ( Brain virus)

- 1988年 一 第一蠕虫病毒:莫里斯蠕虫 ( Morris worm)

- 1990年 一 第一个多态病毒

- 1991年 一 病毒生产机、DIR2 (引导区病毒)

- 1995年 一 首次发现宏病毒

- 1998年 一 第一个木马 ( back orifice)

- 1998年 一 第一个破坏计算机硬件的病毒(CIH )

全面开花、蠕虫时代

- 1999年 一 梅丽莎蠕虫、分布式拒绝服务工具 (TFT/trin00)

- 2000年 一 love Bug(Vbscript)

- 2001年 一 红色代码蠕虫 ( Code red worm)

- 2001年 一 尼姆达蠕虫 ( Nimda worm)

- 2002年 一 SQL蠕虫王 ( SQL Slammer)

- 2003年 一 冲击波/震荡波蠕虫 ( Msblaster/ Sasser)

- 2003年 一 中文上网

- 2006年 一 熊猫烧香

成为网络战武器

- 2010年 一 震网病毒,对伊朗核工厂中离心机精准无情的攻击

- 2017年 一 想哭 ( Nanna Cry) 勒索病毒,影响和损失都规模都远超想象

二、恶意代码的传播方式

1、利用文件进行传播

感染文件(嵌入恶意代码)

攻击者将恶意代码嵌入常见文件格式(如文档、图片、音频、视频等),通过共享、下载或传输这些文件来传播恶意软件。

- 可执行程序:.exe、com、pif

- 动态链接库文件、系统文件

- 支持宏的文档:Word、EXce、PPT等

软件捆绑

将恶意软件捆绑在合法软件的安装包中,当用户安装这些软件时,恶意软件也会被安装并运行。

- 将自身与正常软件合并

- 软件安装时默认、强制安装上

移动存储

利用可移动存储介质(如USB闪存驱动器、移动硬盘等)传播恶意软件,当用户将感染文件从一个设备传输到另一个设备时,恶意软件也会被传播。

自动播放功能

- 对于自动播放功能,Windows默认提供了自动执行功能。当插入可执行内容(如光盘、USB设备)时,系统会检测并自动执行autorun.inf文件指定的操作。

应对设置(组策略编辑器 )

-

打开组策略编辑器:按下Win + R组合键打开运行窗口,输入"gpedit.msc"并按回车键打开组策略编辑器。

-

导航到“计算机配置”:在组策略编辑器窗口的左侧面板中,展开“计算机配置”。

-

找到“管理模板”:在“计算机配置”下,展开“管理模板”。

-

寻找自动播放设置:在“管理模板”下,找到并展开“Windows组件”。然后,在列表中找到“自动播放策略”。

-

调整自动播放设置:在“自动播放策略”下,你可以看到各种自动播放设置,如“关闭自动播放”、“只显示通知”、“仅限可移动介质”等。双击相应设置以打开设置窗口,并选择所需的选项。

-

应用和保存更改:完成设置后,点击“确定”按钮保存更改。

攻击者上传

攻击者直接将恶意文件上传到目标系统或网络上,其他用户下载或访问该文件时可能会被感染。

- 利用系统提供的上传渠道 (FTP、论坛等)

- 攻击者已经获得系统控制权

- 攻击者是系统开发者

2、利用网络进行传播

网页

恶意网页可以通过钓鱼网站、恶意广告等方式来诱使用户点击,从而触发恶意软件的下载和安装。

- 将木马伪装为页面元素

- 利用脚本运行的漏洞

- 伪装为缺失的组件

- 通过脚本运行调用某些组件

- 利用软件漏洞,例如:在渲染页面内容的过程中利用格式溢出释放或下载木马

电子邮件

攻击者通过发送含有恶意附件或恶意链接的电子邮件,诱使用户打开附件或点击链接,从而让恶意软件传播到用户的设备上。

社会工程学

- 欺骗性标题:攻击者在电子邮件、短信或社交媒体消息的标题中使用具有误导性的词语或引人注意的内容,以吸引受害者的兴趣或好奇心。

- 吸引人的标题:攻击者编写具有吸引力的标题,如特价优惠、抽奖中奖等内容,以引起用户的兴趣,并进一步引导他们点击链接或下载恶意文件。

- ......

利用系统及邮件客户端漏洞

- 尼姆达 (畸形邮件MME头漏洞) :尼姆达是一种利用邮件客户端漏洞进行的攻击。攻击者可以通过构造恶意的电子邮件消息头中的非标准或异常内容,来利用邮件客户端的漏洞,实现操纵、感染或控制用户设备的目的。

即时通讯

攻击者利用即时通讯软件(如QQ、微信等)发送包含恶意文件或链接的消息,引诱接收者点击或下载,从而传播恶意软件。

即时通讯

- 伪装即时通讯中的用户向其联系人发送消息。使用欺骗性或诱惑性的字眼

其他服务

- P2P下载,伪造有效资源进行传播

- FTP下载,文件资源中携带恶意代码

- ......

3、利用漏洞进行传播

软件漏洞

攻击者利用已知或新发现的软件漏洞,通过特定的攻击代码或恶意文件来利用该漏洞,使受影响的软件在被攻击的系统上运行恶意代码。

- 弱口令、默认账户口令

- 权限控制不足

配置漏洞

攻击者利用目标系统配置上的漏洞,通过修改系统配置或利用系统不当配置来传播恶意软件。例如,默认密码、未更新的系统补丁等配置问题都可能被攻击者利用。

- 缓冲区溢出:缓冲区溢出是一种利用程序中缓冲区边界检查不足的漏洞。攻击者向程序输入超过目标缓冲区容量的数据,从而覆盖相邻内存区域并执行恶意代码。

- 注入攻击:注入攻击是指攻击者通过将恶意代码注入到应用程序或数据库查询中,来执行非法操作或获取敏感信息。常见的注入攻击包括SQL注入和跨站脚本攻击(XSS)。

- 文件上传失控:文件上传失控漏洞允许攻击者上传恶意文件到服务器,从而执行任意代码或获取系统权限。

- ......

三、恶意代码防护

1、预防技术

安全管理

制定管理制度规范行为

- 计算机怎么使用

- 软件怎么安装

- U盘什么情况下可以使用

- 上网行为那些是正确的,哪些是错误的

- ......

实施培训增强安全意

加强防护

- 系统补丁、安全配置及加固

- 防护软件:防病毒软件、软件防火墙、勒索软件防护等

减少损失

- 数据备份

2、补丁及安全配置

修补系统漏洞,掐掉恶意代码传播途径

3、防病毒软件

工作机制:特征匹配

- 病毒库 (恶意代码特征库)

- 扫描 (特征匹配过程)

优势

- 准确 (误报率低)

- 易于管理

不足

- 效率问题 (特征库不断庞大、依赖厂商)

- 滞后 (先有病毒后有特征库,需要更新特征库)

- .......

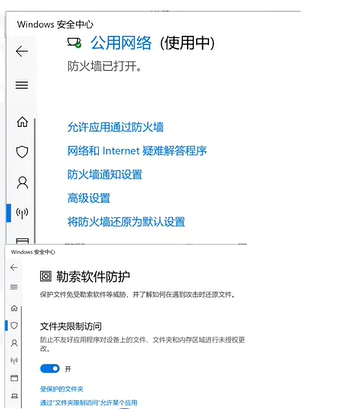

4、防火墙及勒索病毒防护

防火墙

- 保护操作系统及应用,阻止非授权连接

- 较好应对各类蠕虫病毒

- 配置较复杂,大部分用户使用默认策略

勒索病毒防护

- 对特定文件夹的写入操作进行阻止

- 对疑是勒索病毒行为进行操作阻止

- ......

备份数据

数据是系统中最有价值的资产

良好的备份策略和行为能降低恶意代码导致的损失

- 数据备份方式:手工操作、脚本执行、专业工具

- 数据备份介质:U盘、固态硬盘、机械硬盘、光盘、磁带、云盘