20155206 实验4 恶意代码分析

系统运行监控

1.Schtasks

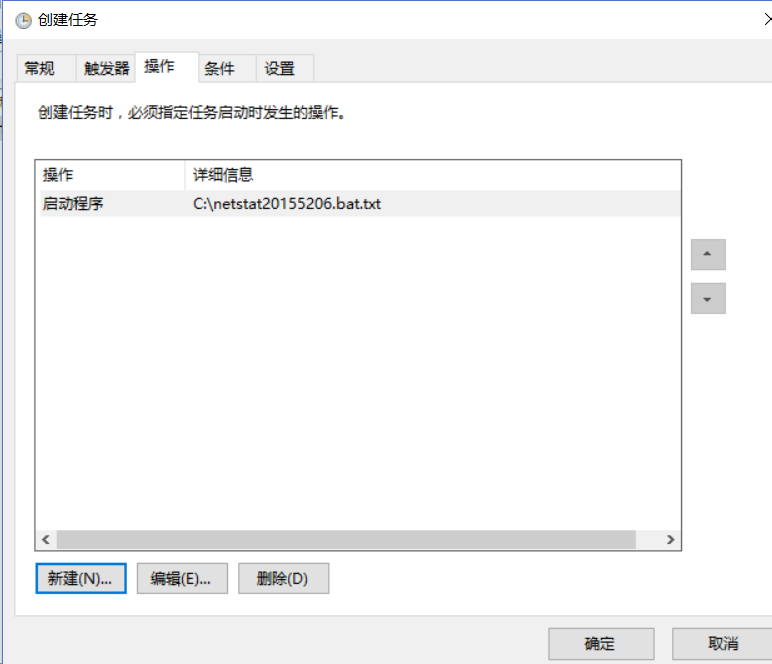

、 建立一个netstat20155206.txt文件,在文件中输入

date /t >> c:\netstat20155206.txt time /t >> c:\netstat20155206.txt netstat -bn >> c:\netstat20155206.txt

、 将此文件名改为netstat20155206.bat

、 再建立一个netstat20155206.txt

、 将这两个文件剪切到c盘目录下

方法

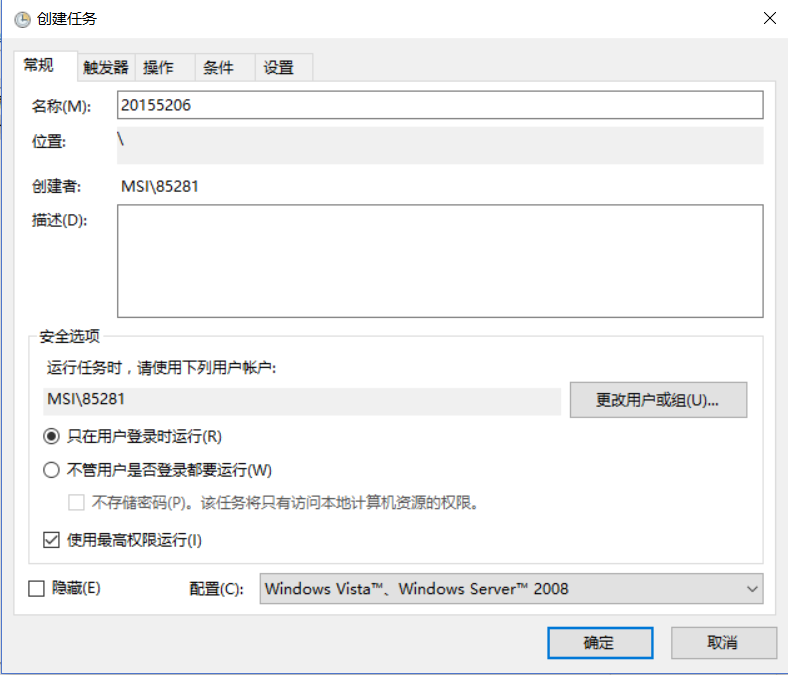

、 打开控制面板,搜索计划任务

、选择创建任务,名称设为20155206,并选择使用最高权限运行

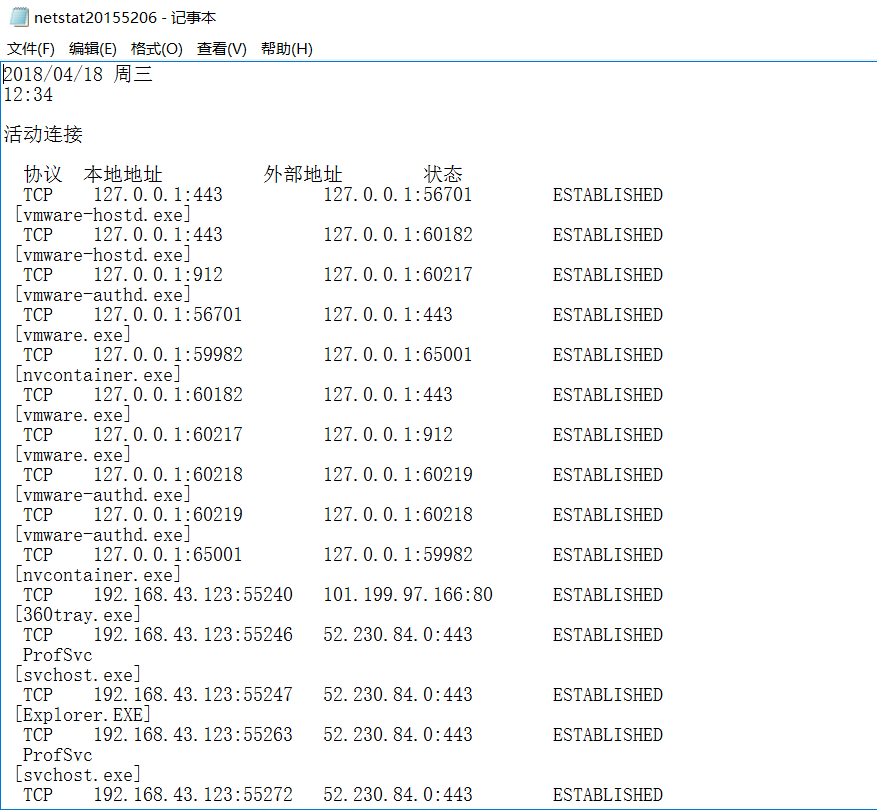

、 打开20155206.txt,得到如图

Sysinternals工具集

2.1Sysmon

、 下载sysmon

、 对其进行解压,在C盘创建20155206.txt文件在其中输入

`

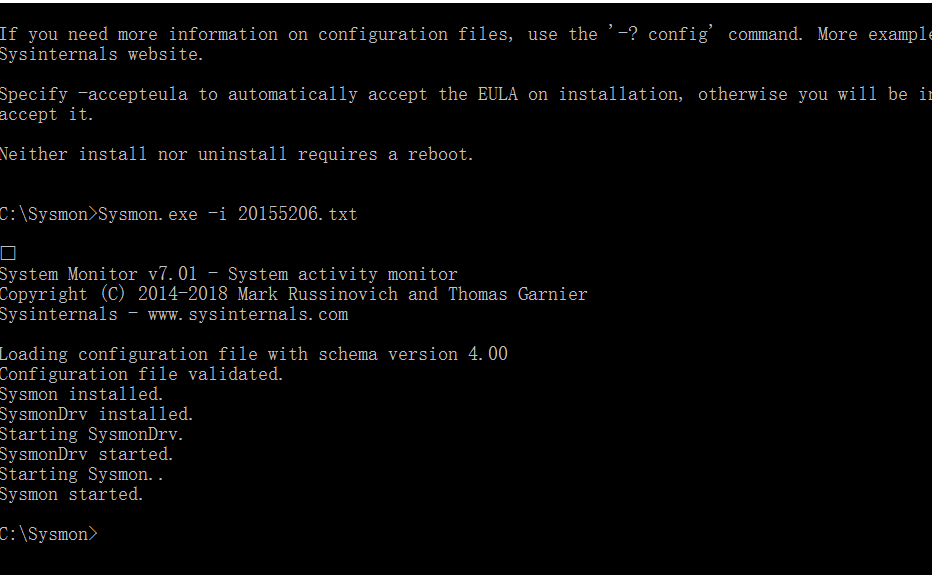

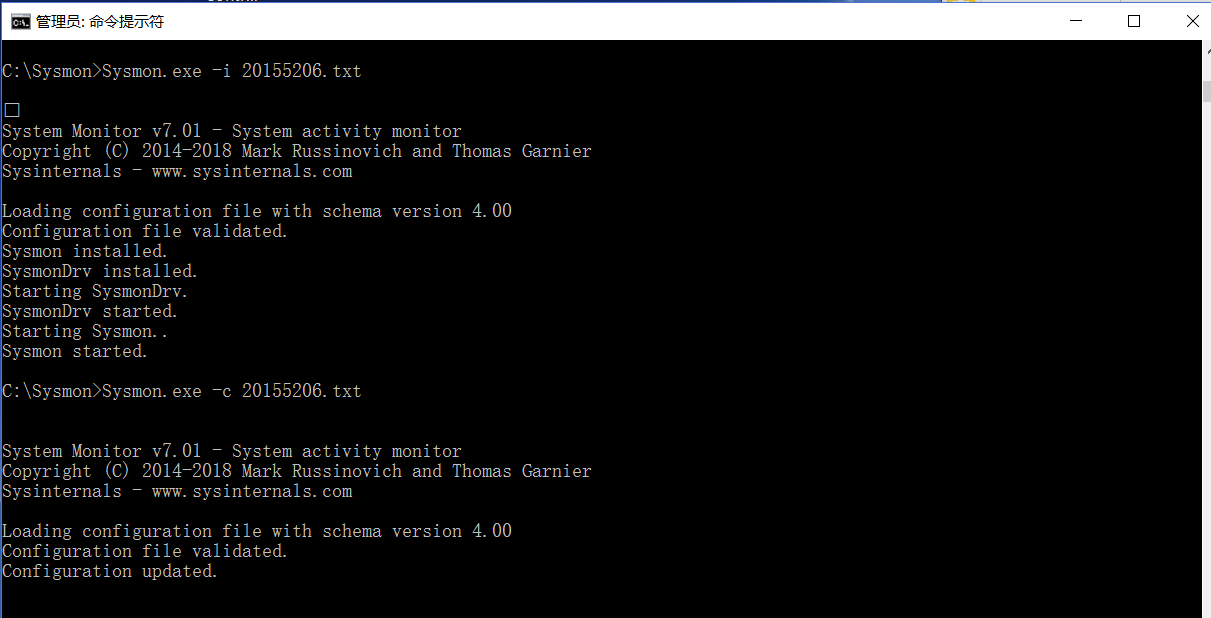

、 以管理员身份运行命令行,输入Sysmon.exe -i 20155210.txt`

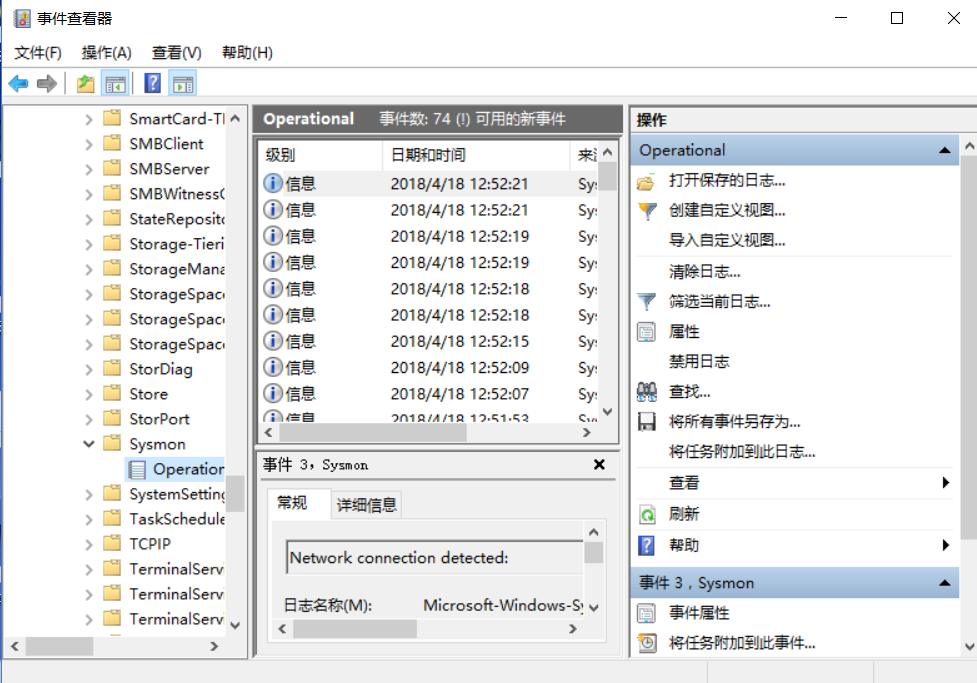

、 打开控制面板,搜索事件查看,打开事件查看器,sysmon的日志就在,应用程序和服务日志/Microsoft/Windows/Sysmon/Operational下

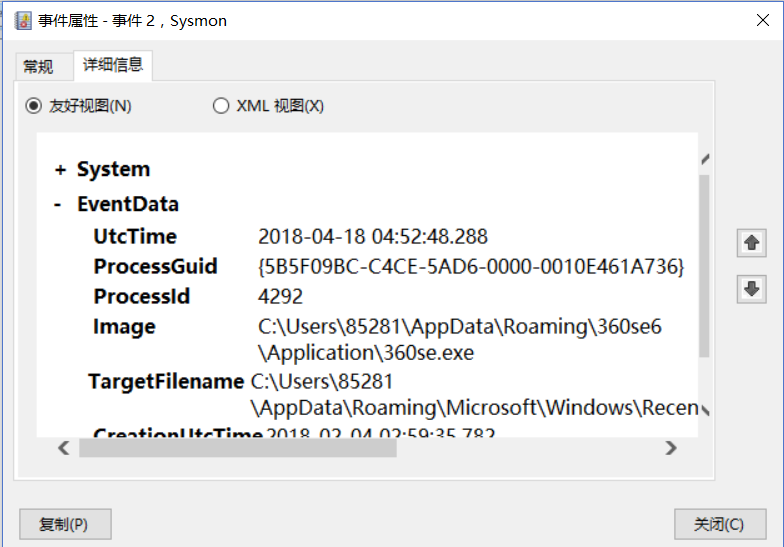

、 对日志进行查看

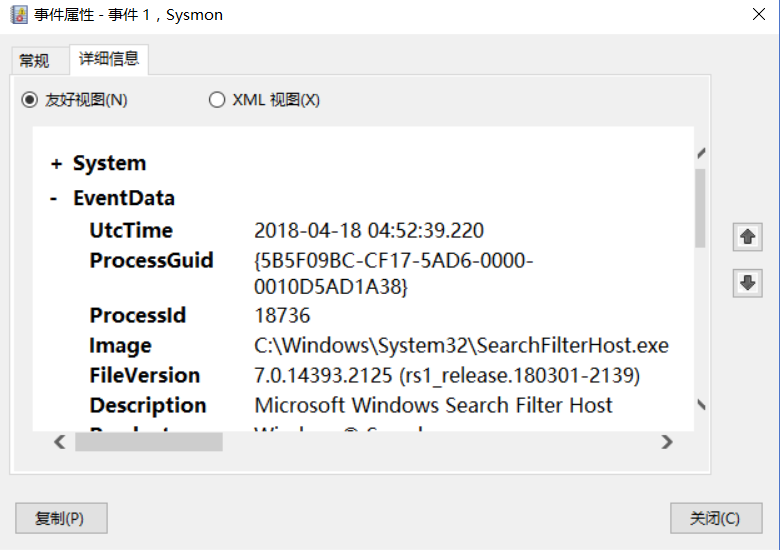

、 searchfilterhost创建程序

、 运行了360浏览器

、 接下来,我们主要对80,443端口进行监视

、 利用下面的代码对20155206.txt进行更改,然后使用sysmon.exe -c 20155206.txt,进行更新。

`

`

、 如图

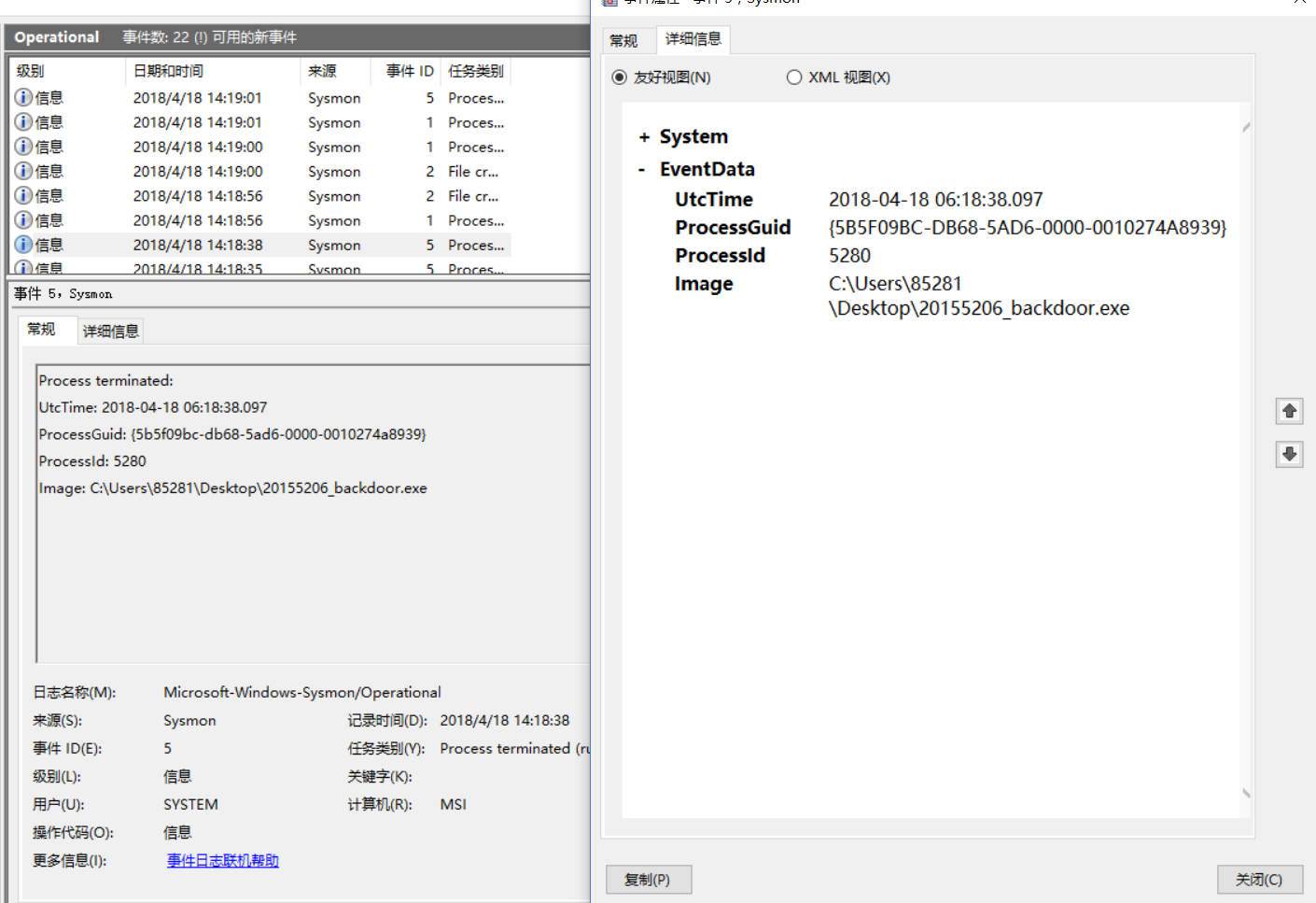

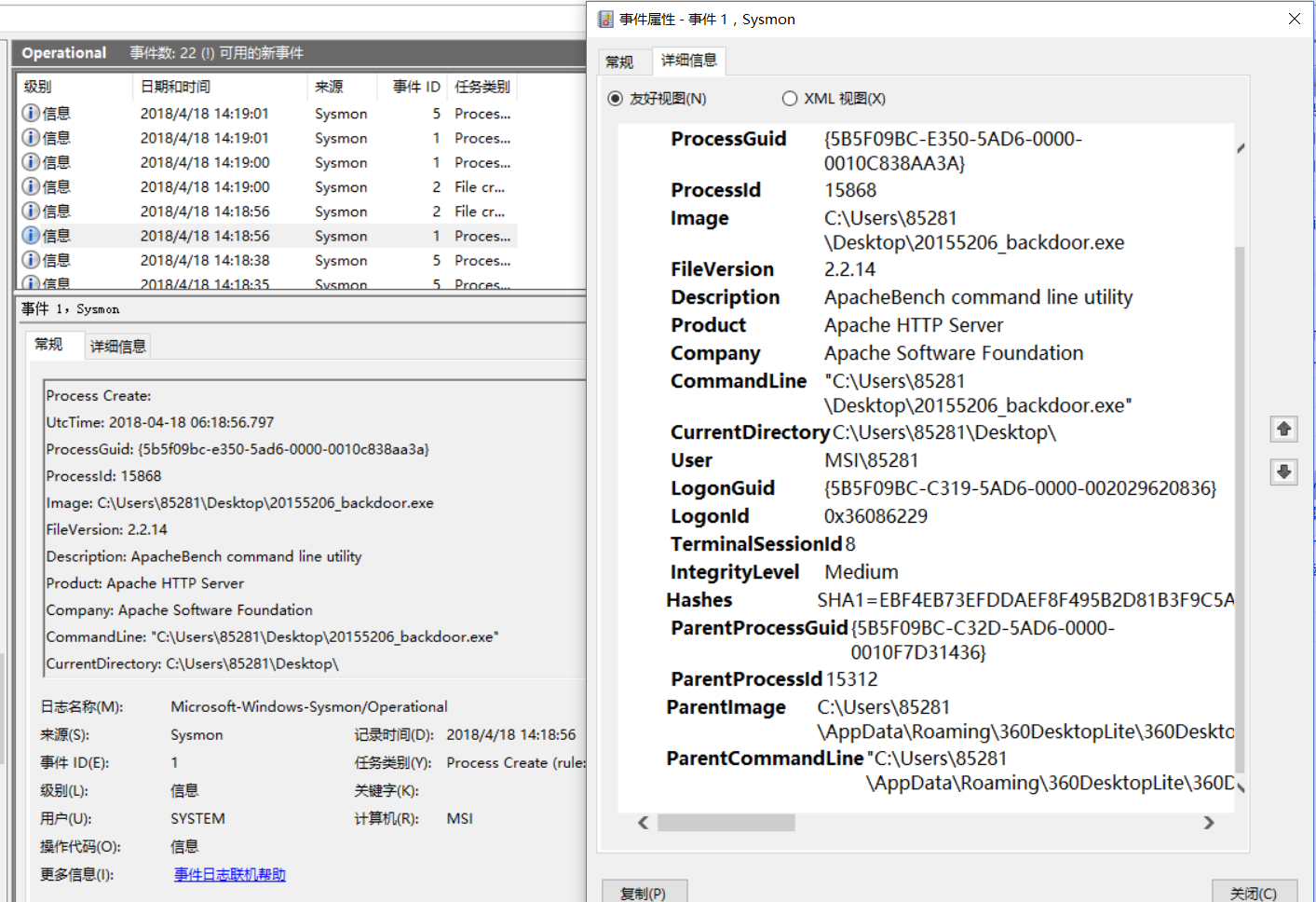

、 查看事件查看器

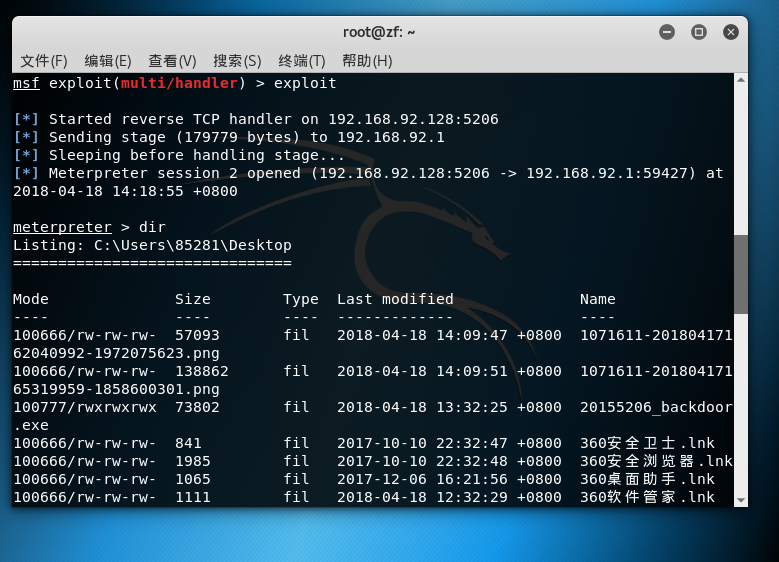

、 20155206_backdoor.exe运行

、** 20155206_backdoor.exe回连成功,但是没有目的端口号和资源端口号。

、 上图是在kali端回连成功后进行dir操作后的截图**

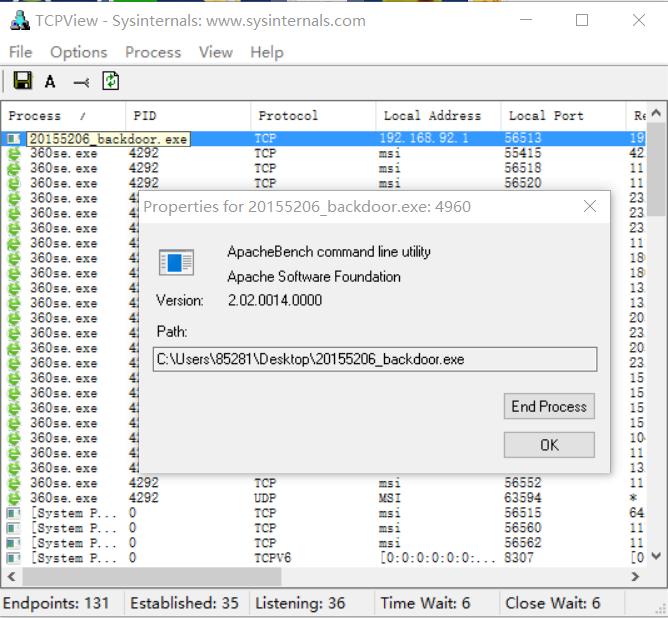

2.2TCPview

、 查阅资料一般localport 为cifs都是后门,cifs是一个新提出的协议,它使程序可以访问远程Internet计算机上的文件并要求此计算机提供服务。很明显如果有程序的LocalPort显示为cifs的时候就要注意了

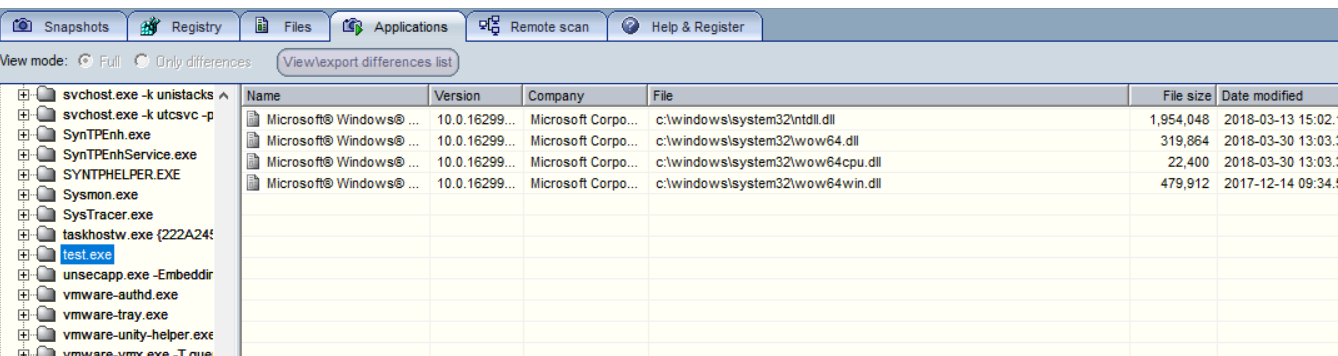

恶意软件分析

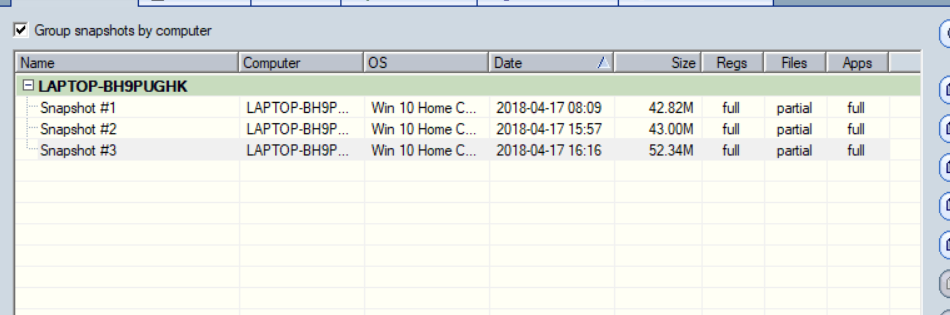

、 首先我们下载Systracer,安装

、 然后进行快照